I dispositivi IoT che si appoggiano alla rete ThroughTek sono insicuri

di Alberto Falchi pubblicata il 26 Agosto 2021, alle 18:01 nel canale Security

Mandiant e la Cybersecurity and Infrastructure Security Agency hanno rilevato una pericolosa vulnerabilità che colpisce i dispositivi IoT che sfruttano la rete ThroughTek "Kalay”. A rischio 83 milioni di device, incluse videocamere e baby monitor

L'IoT è a rischio. Più precisamente, lo sono i dispositivi che si appoggiano alla piattaforma ThroughTek “Kalay”, tramite la quale sono collegate sistemi di sorveglianza, baby monitor e prodotti per VDR. La rete conta circa 83 milioni di dispositivi connessi e più di un miliardo di connessioni mensili alla piattaforma.

Fortunatamente, la vulnerabilità non è facile da sfruttare e i ricercatori che hanno reso pubblico il problema non hanno pubblicato alcun exploit.

CVE-2021-28372, una grave vulnerabilità che colpisce l'IoT

ndicata con un punteggio di 9,6 (su 10), è del tipo Device Impersonation e permette a un attaccante di hackerare da remoto i dispositivi IoT delle vittime e ascoltare audio dal vivo, guardare dati video in tempo reale e compromettere le credenziali del dispositivo, oltre che a controllare i dispositivi stessi.

Il problema non è insito nei dispositivi IoT, ma nella piattaforma Kalay, che conta 83 milioni di device. Per sfruttare il baco, un attaccante deve avere una profonda conoscenza del protocollo Kalay e ottenere gli UID della piattaforma, cosa che può fare tramite social engineering, oppure sfruttando - se presenti - vulnerabilità delle API.

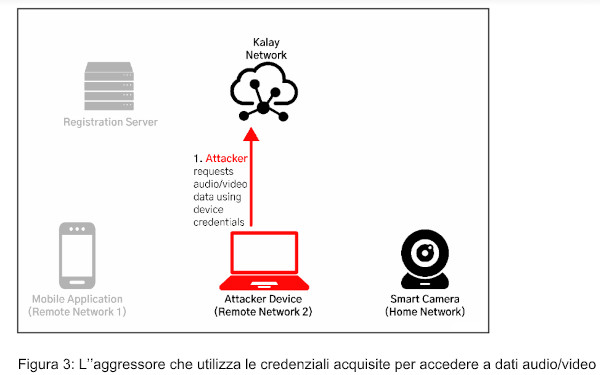

Se un aggressore riesce a ottenere l’UID di un dispositivo Kalay, può registrare intenzionalmente un altro device con lo stesso UID sulla rete e far sì che i server Kalay sovrascrivano quello esistente. Fatto questo, qualsiasi tentativo di connessione client di accedere all'UID della vittima verrà indirizzato all'utente malintenzionato, che può quindi continuare il processo di connessione e ottenere i dati di autenticazione (un nome utente e una password) necessari per accedere al dispositivo.

A questo punto, avendo a disposizione le credenziali di accesso al dispositivo della vittima, può connettersi a questo e guardare gli stream video, audio, così come controllare alcuni dispositivi da remoto.

Come proteggersi?

Il privato, colui che possiede fisicamente i dispositivi, non può fare nulla, se non attendere che i produttori procedano all'aggiornamento alla versione 3.1.10 della piattaforma e attivino due funzionalità: il DTLS per protegge i dati in transito e l'AuthKey per aggiunge un ulteriore livello di autenticazione durante la connessione del client.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori!

Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori! Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata! Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infofixed

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".