Il nuovo report di Kaspersky si concentra sulle minacce dei gruppi APT

di Alberto Falchi pubblicata il 19 Agosto 2020, alle 08:21 nel canale SecurityLa pandemia ha intensificato le attività dei gruppi di hacker sponsorizzati da stati, che hanno sfruttato l'attenzione sul tema come esca per sferrare nuovi attacchi. Alcuni gruppi hanno inoltre diversificato l'attività, puntando alla monetizzazione

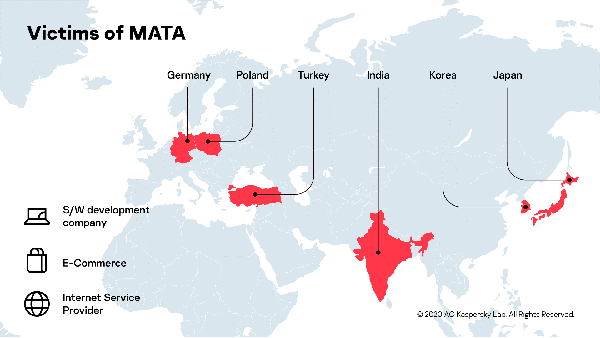

Gli Advanced Persistent Threat (APT) sono gruppi di attaccanti in grado di penetrare nei sistemi informatici e nascondere a lungo la loro presenza, continuando a operare indisturbati senza essere scoperti. Solitamente, quando si fa riferimento agli APT si pensa a gruppi sponsorizzati da stati, che hanno le risorse tecniche e finanziare per poter concentrare le loro azioni su bersagli sensibili e di alto profilo, ma nel suo ultimo rapporto Kasperky ha notato che alcuni di questi gruppi, Lazarus e BlueNoroff, hanno iniziato a diversificare la loro attività, arrivando a gestire dei ransomware.

Lazarus e BlueNoroff, ATP attivi nel sudest asiatico

Un altro gruppo molto prolifico nelle regione asiatiche è BlueNoroff, che si concentra sull'attacco a istituzioni finanziarie. Kaspersky ha scoperto una campagna attribuibile a BlueNoroff attiva sin dal 2017, anche in questo caso mirata non tanto a sottrarre informazioni quanto a monetizzare dalle azioni.

Una nuova toolchain per MuddyWater

MuddyWater è un APT scoperto nel 2017 che opera prevalentemente in Medio Oriente. Inizialmente questo gruppo concentrata la sua attenzione contro provider di telecomunicazioni in Iraq e Iran. Le indagini di Kaspersky indicano che MuddyWater nell'ultimo periodo ha iniziato a sferrare attacchi basati su una nuova toolchain in C++, sfruttando l'utility Secure Socket Funneling (per muoversi lateralmente al'interno dei sistemi violati) e uno strumento chiamato DNSExfitrator, che permette al gruppo di nascondere i movimenti appoggiandosi a DNS su protocollo HTTPS, quindi cifrato. Per lanciare i recenti attacchi, MuddyWater si è appoggiata a dei sottodomini di un host a tema Covid-19.

"Negli ultimi mesi l'attività dei criminali informatici non è stata affatto sospesa. I threat actor continuano ad investire nel miglioramento dei loro toolset, nella diversificazione dei vettori di attacco e persino nel passaggio a nuovi obiettivi. Ad esempio, l'utilizzo di impianti mobili non è più una novità. Un altro trend che abbiamo osservato è stato il passaggio, di alcuni gruppi APT come BlueNoroff e Lazarus, verso attività che consentono un guadagno economico. Nonostante ciò, la geopolitica rappresenta ancora una delle principali motivazioni per molti threat actor" - spiega Vicente Diaz, security researcher, Global Research and Analysis Team di Kaspersky - "Tutti questi sviluppi non fanno altro che evidenziare l'importanza di investire in threat intelligence. I criminali informatici non si fermano e continuano a sviluppare nuovi TTP. Lo stesso dovrebbe valere per organizzazioni e i privati che intendono proteggersi".

Ulteriori informazioni sul report di Kaspersky relativo agli APT sono disponibili a questo indirizzo.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Stargate: il progetto AI da 500 miliardi di OpenAI e SoftBank stenta a decollare

Stargate: il progetto AI da 500 miliardi di OpenAI e SoftBank stenta a decollare L'Italia sfida i giganti tech sui dati: Meta, X e LinkedIn su tutte le furie, presentano ricorso

L'Italia sfida i giganti tech sui dati: Meta, X e LinkedIn su tutte le furie, presentano ricorso Ora è possibile generare immagini AI offline di alta qualità con il tuo laptop AMD nuovo di pacca

Ora è possibile generare immagini AI offline di alta qualità con il tuo laptop AMD nuovo di pacca

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".