Il ransomware Cheerscrypt prende di mira i server VMware ESXi

di Riccardo Robecchi pubblicata il 30 Maggio 2022, alle 15:01 nel canale Security

Cheerscrypt è un nuovo ransomware individuato da Trend Micro che attacca i server VMware ESXi: obiettivi particolarmente sensibili, vista la loro capacità di eseguire anche decine di macchine virtuali

I ricercatori di Trend Micro hanno annunciato la scoperta di un nuovo ransomware, chiamato Cheerscrypt o semplicemente Cheers, che prende di mira i server VMware ESXi per cifrarne i contenuti e ricattare le aziende proprietarie.

Cheerscrypt prende di mira i server VMware ESXi

La modalità di attacco tramite Cheerscrypt è simile a quella già vista numerose volte in passato: gli attaccanti procedono a cifrare i file delle vittime e a chiedere di essere contattati entro tre giorni, pena la divulgazione di dati trafugati e l'aumento della richiesta di pagamento.

Il ransomware, basato su Linux, termina l'esecuzione di tutte le macchine virtuali e procede poi a cifrare i file corrispondenti (tutti quelli con estensioni .log, .vmdk, .vmem, .vswp e .vmsn), lasciando una nota in un file .txt con le istruzioni per ottenere le chiavi di decifrazione. È interessante notare come il programma rinomini i file prima di cifrarli e, dunque, nel caso in cui manchino i privilegi per eseguire tale operazione si arriva al fallimento della cifratura e dell'attacco.

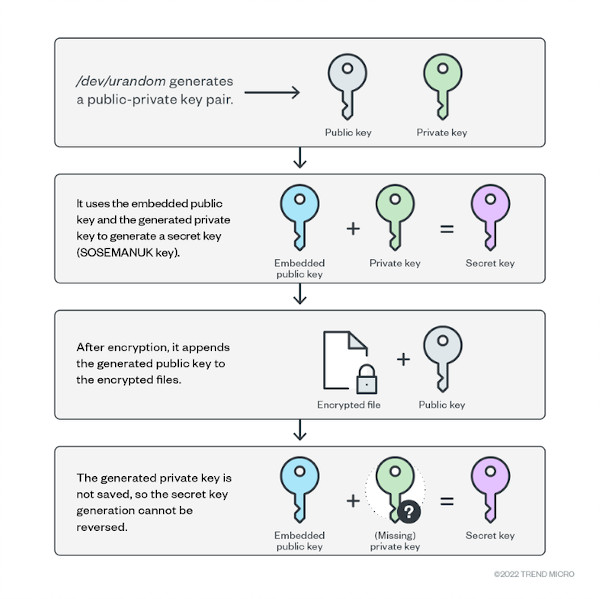

Come spiegato in un articolo sul blog di Trend Micro, l'algoritmo di cifratura scelto dai cybercriminali è SOSEMANUK, un cifrario che genera una coppia di chiavi, una pubblica e una privata, e combina tale chiave privata con una seconda chiave pubblica inserita nel ransomware. La chiave privata generata dal programma non viene salvata. In questo modo i criminali si assicurano che non sia possibile decifrare i dati senza la chiave privata in loro possesso.

Gli attacchi verso ESXi stanno divenendo sempre più frequenti, perché il sistema è impiegato da numerosissime aziende per via della flessibilità garantita da tale hypervisor; è infatti possibile eseguire anche decine di macchine virtuali sullo stesso server. Ciò rende tali macchine un obiettivo maggiormente appetibile per i criminali e, di rovescio, la loro difesa ancora più cruciale per mantenere l'operatività aziendale: il fermo dei server di virtualizzazione può infatti portare al blocco delle attività aziendali.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Tesla sta per lanciare il Robotaxi nella Bay Area, ma ancora una volta è FSD con supervisore a bordo

Tesla sta per lanciare il Robotaxi nella Bay Area, ma ancora una volta è FSD con supervisore a bordo Dead Island 2 arriva su Mac, ma a un prezzo triplo rispetto a Steam e senza cross-play

Dead Island 2 arriva su Mac, ma a un prezzo triplo rispetto a Steam e senza cross-play FIA e Formula E rinnovano il matrimonio: campionato elettrico fino al 2048

FIA e Formula E rinnovano il matrimonio: campionato elettrico fino al 2048

5 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoCheerscrypt è un nuovo ransomware individuato da Trend Micro che attacca i server VMware ESXi: obiettivi particolarmente sensibili, vista la loro capacità di eseguire anche decine di macchine virtuali

Click sul link per visualizzare la notizia.

Allora mi pare logico non utilizzare più i server VMware ESXi !

Problema risolto !

Ma qui, si parla di un amministratore che volutamente carica un file sul esxi ed esegue il comando per criptare i file. Mi sembra molto lontano dall'accidentale.

Chi è quel professionista che carica dei file di dubbia provenienza sulla shell di esxi e li esegue così a cuor leggero?

Copia/incolla?

L'articolo è una traduzione pura e semplice di quanto riportato su trendmicro, tra l'altro quasi una settimana fa.@peppe, vallo a spiegare alle centinaia se non migliaia di aziende che usano vmware vsphere per gestire i loro ambienti... E ad oggi non mi risulta nessun altro vendor capace di fare altrettanto, non con i numeri di vmware, ne' tantomeno con la sua compatibilità lato hw ma anche lato guest..

@Destroyer, in effetti non si capisce come poi venga eseguito il codice, trovo il malware su un pc (linux tra l'altro) e lo eseguo? I comandi lanciati poi partono direttamente da shell esxi, che magari in tanti hanno disattivato (per lo meno quella remota via ssh), manca qualche dettaglio su "dove" fisicamente abbiano trovato questo malware

per il resto gli esx sono chiusi e mai pubblicati e per il resto se cè un vulnerabilità sotto una certa versione è il caso di saperlo ...ma la vedo dura sarebbero usciti security advisor...cmq è il caso di approfondire

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".