Le VPN stanno diventando obsolete: è ora di passare a un approccio zero trust. L'analisi di Zscaler

di Alberto Falchi pubblicata il 23 Aprile 2025, alle 10:04 nel canale Security

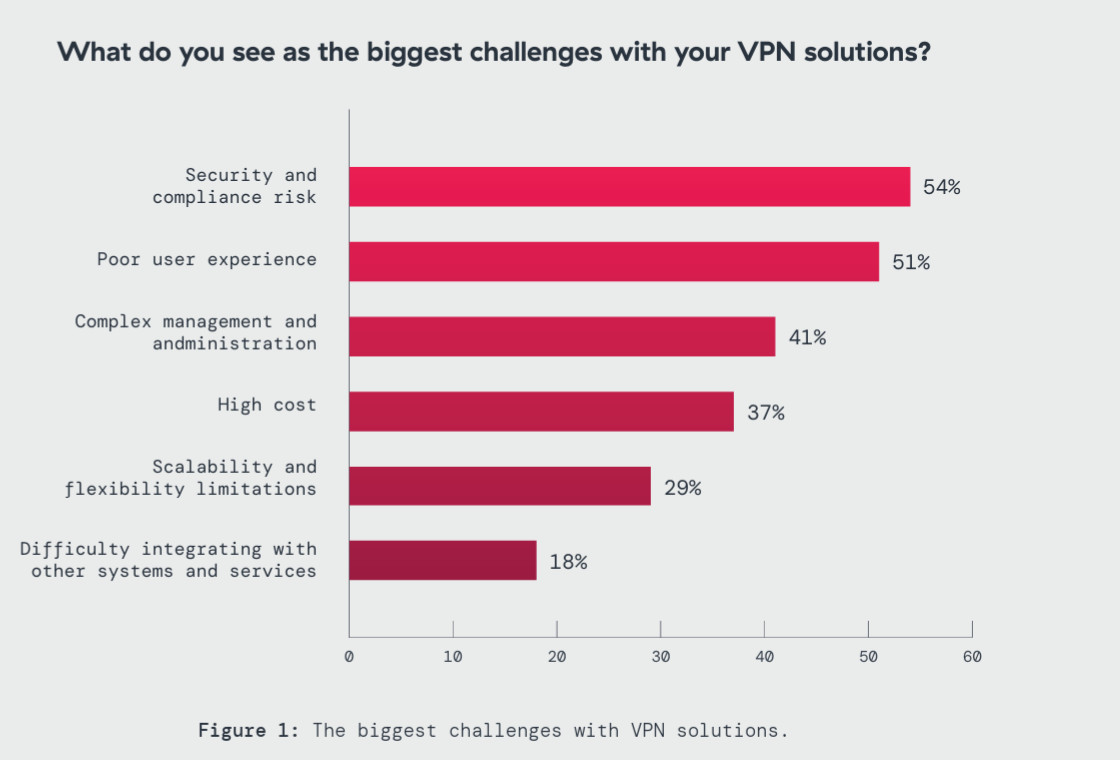

I rischi per la sicurezza e la conformità sono risultati la principale criticità legata alle VPN (54%), confermando la crescente percezione che le VPN siano inadeguate e ormai superate per proteggere dalle minacce informatiche moderne

Secondo l'ultimo report di Zscaler ThreatLabz le VPN rappresentano un serio problema sia per la sicurezza dei sistemi IT sia per la conformità normativa. Un rischio tanto sentito dalle imprese che il 65% dei professionisti IT intervistati da Zscaler prevede di abbandonarle definitivamente entro il prossimi anno.

Le VPN sono una delle principali minacce alla sicurezza IT

Mettere in sicurezza gli accessi di chi lavora dall'esterno dell'azienda è una delle priorità dei team IT da ormai qualche anno a questa parte. Sono infatti cambiati i modelli di lavoro, e sono ormai tante le aziende che concedono ai loro dipendenti la possibilità di lavorare da casa uno o più giorni a settimana. Le soluzioni adottate inizialmente, in particolare durante la pandemia, stanno però iniziando a mostrare i loro limiti: le VPN, in particolare, preoccupano gli esperti di sicurezza.

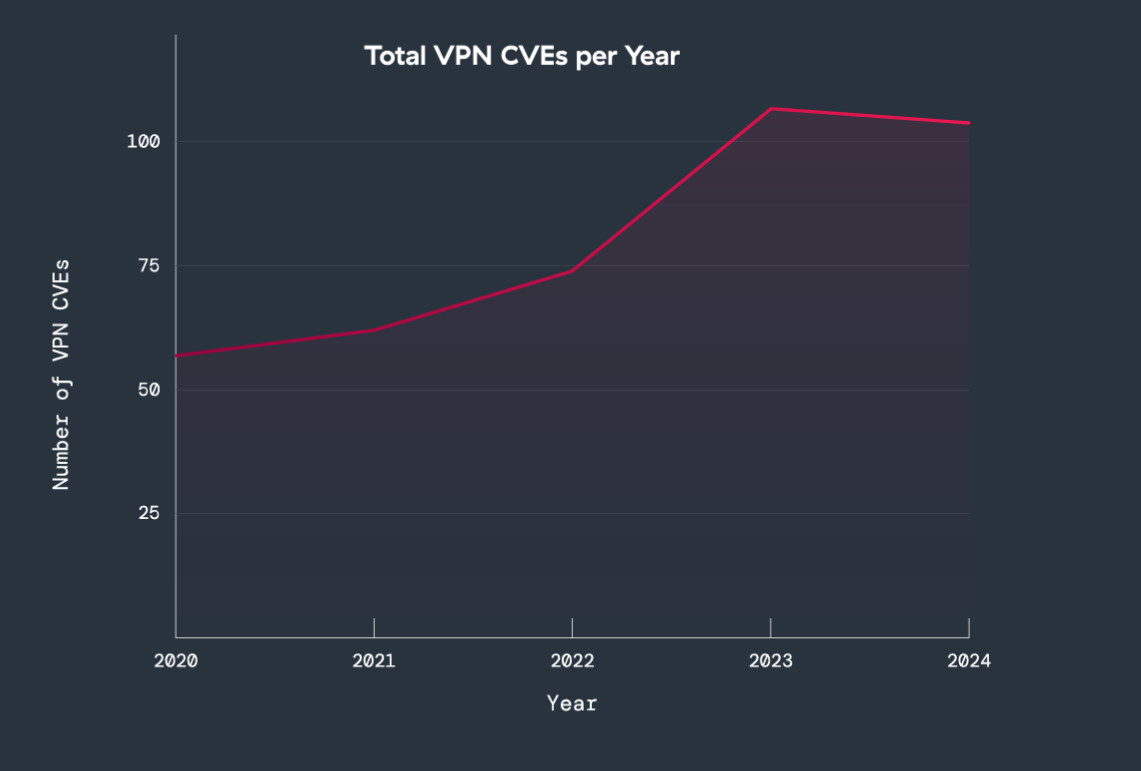

Il 54% degli specialisti IT intervistati da Zscaler per il suo report, infatti, afferma che proprio la VPN è il principale motivo di preoccupazione. Per svariati motivi. Prima di tutto, perché sono state scoperte numerose vulnerabilità sulle VPN, siano esse software o hardware. Vulnerabilità che oggi, grazie ad attacchi potenziati dall'IA, possono essere scoperte in pochi minuti dai malintenzionati.

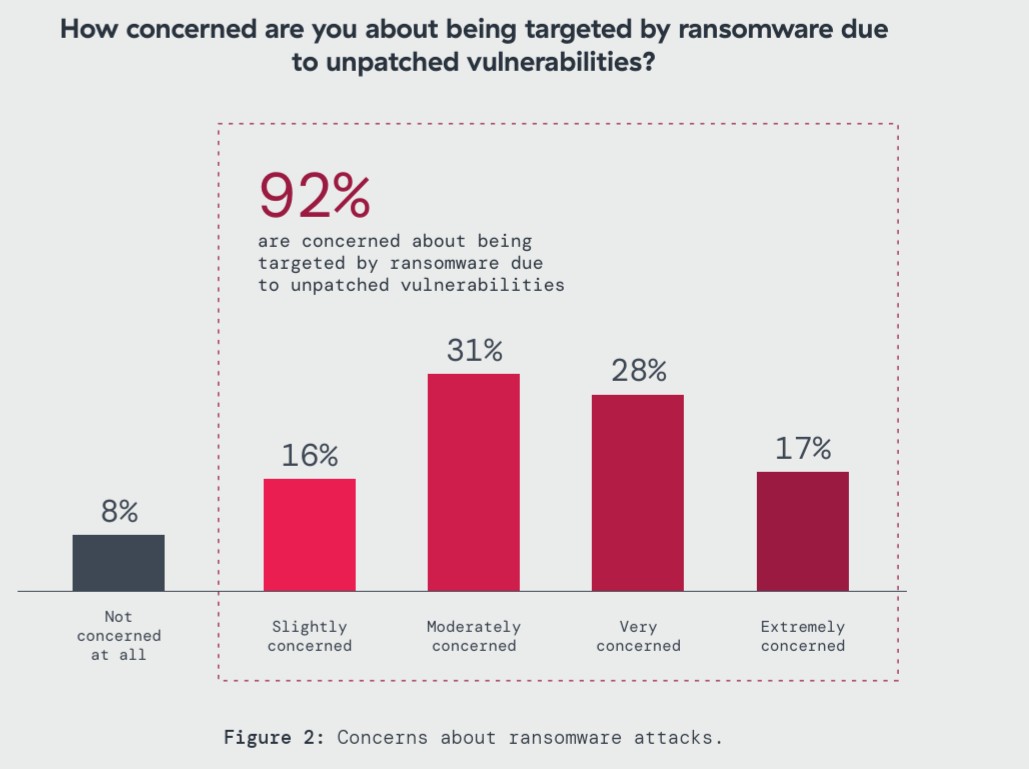

Ma come? Tutti i software presentano dei bug: l'importante è aggiornare non appena vengono resi disponibili gli avvisi di sicurezza. Il fatto è che le segnalazioni di gravi vulnerabilità nelle VPN stanno aumentando a dismisura: secondo l'analisi di Zscaler, nell’ultimo anno circa il 60% delle vulnerabilità segnalate ha ottenuto un punteggio CVSS alto o critico – segnale di rischio significativo per le aziende coinvolte. Parliamo di bug che consentono a un attaccante di eseguire codice da remoto, e di conseguenza l'impatto di una violazione potrebbe avere conseguenze molto gravi.

Non è l'unico problema: a preoccupare gli esperti sono anche le credenziali VPN, che possono venire sottratte e diffuse online. Così come i potenziali errori di configurazione, che se sfruttati consentirebbero a un malintenzionato di violare i sistemi IT.

Non si tratta di preoccupazioni basate su sensazioni, ma su dati reali. Come spiega Zscaler, si è "recentemente assistito a massicci picchi di attività di scansione mirati a decine di migliaia di indirizzi IP di VPN pubblicamente ricercabili ospitati da almeno uno dei principali fornitori di sicurezza. Storicamente, questo tipo di attività ha indicato una certa probabilità che i criminali informatici possano prepararsi a sfruttare vulnerabilità non ancora divulgate in asset VPN mirati".

Come sottolinea Zscaler, inoltre, le soluzioni VPN in cloud non sono più sicure di quelle tradizionali in quanto "da un punto di vista architetturale, la tecnologia VPN basata su cloud non potrà mai raggiungere i veri principi Zero Trust, indipendentemente dal marchio".

Addio VPN: è ora di sposare il modello zero trust?

Secondo il report di Zscaler, l'81% degli esperti IT coinvolti nel sondaggio punta a passare in breve a un'architettura di tipo zero trust, che oggi è considerato un approccio alla sicurezza più efficace ed è proprio quello che propone l'azienda. Se sia fondamentale farlo, dipende dalle specificità di ogni azienda, da quante persone si collegano da remoto e con quale frequenza. E anche dai costi associati, che non vanno trascurati, soprattutto nei casi in cui siano stati effettuati investimenti significativi sulla VPN stessa.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto La Corea del Sud vorrebbe costruire una base lunare entro il 2045

La Corea del Sud vorrebbe costruire una base lunare entro il 2045 Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS

Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

12 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoLa VPN dovrebbe essere data a pochi, altrimenti l'alternativa è usare macchine virtuali remote tipo VMWare Horizon.

Probabilmente si riferiscono a VPN site-to-site.

Client to site non preclude zero trust.

Ho letto di corsa l'articolo e lo guarderò meglio in serata, anche se ha i toni di un mega spot.

Quindi non devo preoccuparmi in senso domestico?

Io devo ancora capire come una VPN client to site aumenti la sicurezza, e non semplicemente il falso senso di anonimato durante la navigazione.

E sinceramente devo ancora trovare uno che me lo spieghi.

PS: la mia domanda è retorica, se non si fosse capito. Per la tua domanda invece tranquillo, non servivano niente prima, e continuano a non servire niente.

E sinceramente devo ancora trovare uno che me lo spieghi.

PS: la mia domanda è retorica, se non si fosse capito. Per la tua domanda invece tranquillo, non servivano niente prima, e continuano a non servire niente.

Ottimo allora, li ho sempre usati semplicemente x aggirare i blocchi nazionali

E sinceramente devo ancora trovare uno che me lo spieghi.

PS: la mia domanda è retorica, se non si fosse capito. Per la tua domanda invece tranquillo, non servivano niente prima, e continuano a non servire niente.

Appena lo trovi fammi un fischio che sono curioso di sentire anche io.

Vorrei anche trovare chi mi fa vedere un'effettiva implementazione comoda e utilizzabile dall'utente di un 0-trust...

Vorrei anche trovare chi mi fa vedere un'effettiva implementazione comoda e utilizzabile dall'utente di un 0-trust...

Vpn con accessso a un server AD con autenticazione a 2 fattori ( anche google autenticator va bene)

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".