Log4j, aperta la caccia al bug! E intanto Alibaba Cloud litiga con il governo cinese

di Andrea Bai pubblicata il 23 Dicembre 2021, alle 15:01 nel canale Security

Continua la saga della vulnerabilità più pericolosa della storia dell'informatica: la Sicurezza Interna USA apre la caccia al bug. Ma nel frattempo le versioni vulnerabili di Log4j scaricate sono ancora moltissime

Jen Easterly, direttore del CISA Statunitense, e il segretario alla sicurezza intenra Alejandro Mayorkas hanno annunciato un'espansione del programma bug bounty "Hack DHS" ad includere le recenti vulnerabilità a carico di Log4j.

"Abbiamo aperto il nostro programma di bug bounty HackDHS per individuare e correggere le vulnerabilità relative a Log4j nei nostri sistemi. Un enorme grazie alla comunità di ricercatori che ha preso parte a questo programma. Log4j è una minaccia globale ed è fantastico avere alcuni dei migliori al mondo che ci aiutano a mantenere al sicuro le organizzazioni".

UPDATE! We opened our #HackDHS bug bounty program to find & patch Log4j-related vulnerabilities in our systems. Huge thanks to the researcher community taking part in this program. Log4j is a global threat & it’s great to have some of the world’s best helping us keep orgs safe. https://t.co/lXcQ2nOH3a

— Jen Easterly (@CISAJen) December 22, 2021

Hack DHS è un programma di bug bounty recentemente lanciato dalle autorità statunitensi e che, al pari di altri programmi simili abbastanza diffusi nel settore privato, ha l'obiettivo di incentivare i ricercatori di sicurezza ad individuare e comunicare responsabilimente eventuali vulnerabilità in cambio di un premio in denaro. I ricercatori "verificati" hanno l'accesso a sistemi selezionati del Dipartimento di Sicurezza Interna degli USA.

Il CISA, assieme all'FBI, alla NSA e ai vari centri nazionali per la sicurezza informatica di Australia, Canada, Nuova Zelanda e Regno Unito ha nel frattempo elaborato un nuovo punto di riferimento per coloro i quali cercano informazioni e suggerimenti su come affrontare la vulnerabilità Log4Shell. Lo sforzo congiunto si è reso necessario poiché tutte le agenzie hanno osservato uno sfruttamento attivo, su scala globale, della vulnerabilità da parte di numerosi attori di minacce compresi i gruppi hacker sponsorizzati da stati e i gruppi ransomware.

"Invitiamo tutte le realtà ad agire immediatamente per implementare le ultime linee guida sulla mitigazione per la protezione delle reti. Queste vulnerabilità sono le più gravi che abbia visto nella ma carriera ed è imperativo lavorare insieme per mantenere le reti al sicuro" ha sottolineato Easterly. Rob Joyce, direttore della divisione che, all'interno della NSA statunitense, si occupa della sicurezza informatica ha suggerito a tutti di compilare un inventario delle proprie risorse così che possano essere più facilmente aggiornati sull'uscita delle varie patch. La CISA ha inoltre messo a disposizione uno scanner Log4j open source che ha lo scopo di aiutare ad identificare i servizi web potenzialmente vulnerabili per correre ai ripari.

Log4j, ogni ora scaricate ancora molte versioni vulnerabili

Il concetto della compilazione di un inventario è sottolineato anche dalla società di sicurezza italiana Axitea: "La libreria che la contiene è molto utilizzata, presente in numerosi server Java. In quanto tale, è molto probabile che l’azienda stessa non sia immediatamente al corrente di avere in casa un problema potenzialmente esplosivo. Per questo motivo, è necessario procedere a un inventario dei propri asset software per capire se quella determinata libreria è presente, e procedere immediatamente al patching. In questo caso però l’attenzione è d’obbligo, perché non è detto che le nuove versioni di un determinato server software contengano l’aggiornamento della specifica libreria".

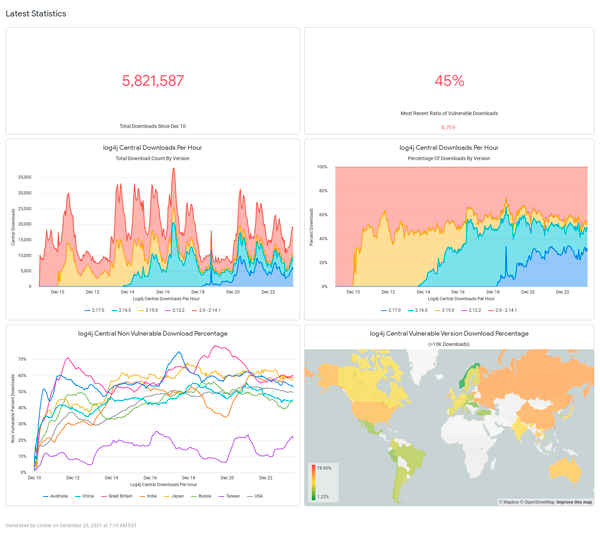

E a tal proposito risulta piuttosto interessante e, da un certo punto di vista, sconfortante la rilevazione condotta da un'altra società di sicurezza, Sonatype che ha tenuto traccia del numero totale di download di Log4j da quando la vulnerabilità è stata divulgata lo scorso 10 dicembre. Ebbene da allora ancora una significativa percentuale di versioni vulnerabili di Log4j continuano ad essere scaricate ogni ora.

Intanto gli organi di informazione cinesi hanno riferito che l'autorità per la cybersecurity del Ministero dell'Industria cinese ha deciso di sospendere per sei mesi la sua collaborazione con Alibaba Cloud per via della mancata segnalazione, da parte di quest'ultima, di essere interessata dalle vulnerabilità a carico di Log4j. L'ingegnere Chen Zhaojun che in Alibaba Cloud si occupa di sicurezza ha individuato per primo la vulnerabilità di Log4j e l'ha segnalata ad Apache il 24 novembre, mentre una terza parte ha informato il Ministero dell'Industria solo il 9 dicembre.

I media locali indicano che la mancata tempestività nella condivisione delle informazioni con il Ministero ha spinto quest'ultimo a sospendere la collaborazione con Alibaba Cloud. Una recente legge cinese obbliga infatti tutte le aziende a segnalare alle autorità entro due giorni le vulnerabilità individuate.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA A 179€ è imbattibile: tablet 11" 2,5K, 8GB/512GB, 8580mAh, Helio G99 e anche LTE, sceso di 50€

A 179€ è imbattibile: tablet 11" 2,5K, 8GB/512GB, 8580mAh, Helio G99 e anche LTE, sceso di 50€ Monitor da urlo in offerta su Amazon: tra OLED, 240Hz e schermi curvi c'è l'imbarazzo della scelta

Monitor da urlo in offerta su Amazon: tra OLED, 240Hz e schermi curvi c'è l'imbarazzo della scelta Il boom azionario di NVIDIA sta rendendo straricchi molti dei suoi dipendenti

Il boom azionario di NVIDIA sta rendendo straricchi molti dei suoi dipendenti

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".