Microsoft si fa scappare i dettagli di una vulnerabilità in SMB ancora senza patch

di Riccardo Robecchi pubblicata il 11 Marzo 2020, alle 14:41 nel canale Security

Microsoft ha rivelato l'esistenza di una vulnerabilità nel protocollo SMBv3 che rende possibile la creazione di malware per prendere il controllo di computer e server. Non esiste ancora una patch per risolvere il problema

Un'incomprensione tra Microsoft e i suoi partner sembra essere alla base della rivelazione anzitempo di una nuova vulnerabilità nel protocollo SMB 3.1.1 (Microsoft Server Message Block), utilizzato ad esempio per condividere i file nelle reti aziendali. La vulnerabilità, nota tramite il security advisory CVE-2020-0796, fa sì che sia possibile ottenere controllo completo del sistema e propagare l'infezione. Al momento i dettagli tecnici non sono stati ancora rivelati.

Nuova vulnerabilità per SMB mette a rischio i computer

La nuova vulnerabilità in SMB fa sì che un attaccante possa inviare un pacchetto a un server SMBv3 e prenderne successivamene il controllo. Dall'altro lato, invece, è possibile prendere il controllo di un client nel momento in cui questo si connette a un server compromesso.

La nuova vulnerabilità è wormable, ovvero trasformabile dagli attaccanti in un worm, un malware auto-replicante che infetta automaticamente nuovi computer quando li rileva e propaga autonomamente l'infezione senza necessità di ulteriori interventi.

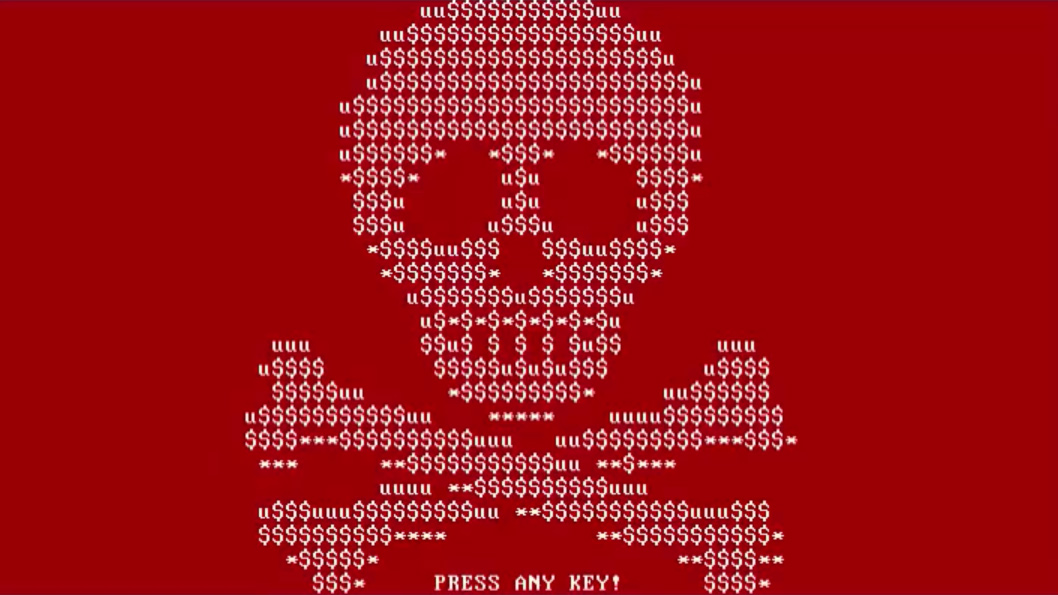

Val la pena ricordare che fu una vulnerabilità in SMB a permettere la creazione di ransomware come WannaCry e NotPetya, in grado di mettere in ginocchio i sistemi informatici di aziende e organizzazioni in tutto il mondo. Come la vulnerabilità attuale, anche allora si trattava di exploit wormable.

La nuova vulnerabilità non richiede che ci sia l'accesso fisico alla macchina, dunque ma la sua pericolosità sta non solo nel fatto che è sfruttabile utilizzando malware inviati tramite posta elettronica, ma anche attaccando da remoto. Per questo Microsoft consiglia di bloccare l'accesso alla porta 445 dall'esterno del perimetro aziendale.

Per contenere il problema prima del rilascio di una patch è sufficiente disabilitare la compressione dei pacchetti, proteggendo così i server ma non i client.

Ulteriori informazioni sono disponibili nell'avviso sul sito di Microsoft.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto

Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€

TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€ 28 GB/s e 7 milioni di IOPS: questo controller per SSD cambia tutto

28 GB/s e 7 milioni di IOPS: questo controller per SSD cambia tutto

4 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - info3. Are older versions of Windows (other than what is listed in the Security Updates table) affected by this vulnerability?

No, the vulnerability exists in a new feature that was added to Windows 10 version 1903. Older versions of Windows do not support SMBv3.1.1 compression.

Fiondiamoci tutti quanti su Windows Update...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".