Più di 350.000 server Microsoft Exchange vulnerabili perché non è stata installata una patch

di Riccardo Robecchi pubblicata il 08 Aprile 2020, alle 18:21 nel canale Security

Una patch disponibile da due mesi ma non installata dalla stragrande maggioranza delle aziende sta mettendo a rischio la sicurezza e l'integrità delle comunicazioni aziendali. E gli attori malevoli ne approfittano

Una vulnerabilità nota e per la quale esiste già una patch sta mettendo a rischio centinaia di migliaia di installazioni di Microsoft Exchange, assieme a tutti i dati contenuti al loro interno e al rischio di accesso completo alla rete aziendale. Perché c'è questa situazione se esiste già una patch?

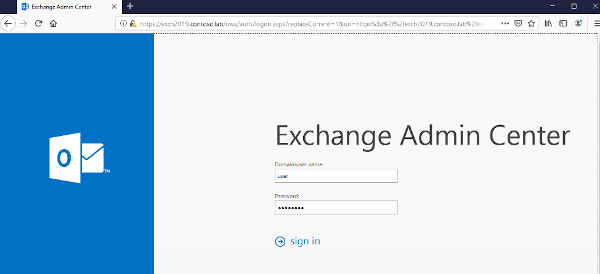

CVE-2020-0688: una vulnerabilità estremamente grave in Microsoft Exchange

La vulnerabilità, nota come CVE-2020-0688, è già stata corretta con una patch emessa l'11 febbraio da Microsoft. L'azienda aveva raccomandato l'installazione immediata di questa patch ai suoi clienti, vista la gravità della vulnerabilità. Nello specifico, la vulnerabilità è presente nel Pannello di Controllo di Exchange, abilitato in via predefinita, e viene descritta da Trend Micro in questo modo:

La natura del bug è piuttosto semplice. Al posto di avere chiavi generate casualmente in base alla singola installazione, tutte le installazioni di Microsoft Exchange Server hanno gli stessi valori validationKey e decryptionKey in web.config. Queste chiavi sono usate per fornire la sicurezza a ViewState. ViewState è l'insieme dei dati lato server che le applicazioni ASP.NET archiviano in formato serializzato sul client. Il client restituisce questi dati al server tramite il parametro di richiesta __VIEWSTATE.

Il fatto che ci sia una singola chiave di cifratura fa sì che sia sufficiente avere le credenziali di un singolo account, anche uno senza alcun tipo di privilegio, per sfruttare la vulnerabilità. La necessità delle credenziali non è un problema: è possibile acquistare credenziali a poco prezzo e in grandi quantità sul Dark Web e, nel caso in cui non fossero disponibili, un attacco di phishing ben calibrato può aprire le porte dell'azienda.

La CVE-2020-0688 consente agli attaccanti di compromettere l'intero ambiente Exchange e, in base a come questo è stato implementato, anche l'intero ambiente Active Directory. Ciò mette nelle mani dei malintenzionati il controllo delle informazioni aziendali, ovvero della più grande ricchezza delle aziende: se l'attacco ha successo permette di accedere alle credenziali di tutti gli utenti del sistema e, quindi, al contenuto di tutte le email presenti al suo interno.

Più di 350.000 server Microsoft Exchange a rischio per una patch non installata

Se una patch è già disponibile da due mesi, dov'è il problema? Il problema sta nel fatto che una fetta consistente dei server Exchange non è stata aggiornata. Ne avevamo parlato con Qualys a febbraio: il problema più grande al giorno d'oggi non sta tanto nella chiusura delle vulnerabilità da parte dei fornitori di software, ma nella lentezza delle aziende nell'applicare le patch. Tra il momento in cui una patch viene pubblicata, con la pubblicazione concomitante dei dettagli della vulnerabilità, e il momento in cui tale patch viene applicata passano in media 30 giorni.

Nel caso della CVE-2020-0688 tale tempo sembra essere almeno raddoppiato. Secondo un'indagine condotta da Kenna Security il 74% circa dei server Exchange raggiungibili su Internet non ha ancora ricevuto la patch che corregge la vulnerabilità. Rapid7 ha effettuato una scansione di una fetta consistente dei server pubblicamente raggiungibili scoprendo che ci sono 433.464 server Exchange, di cui almeno 357.629 che appaiono vulnerabili. Questi numeri sono conservativi ed è altamente probabile che le cifre effettive siano superiori. Se possibile, però, i numeri di Rapid7 sono ancora più preoccupanti di quelli di Kenna Security, perché portano il totale dei server vulnerabili all'82,5%.

Stando a Rapid7 ci sono circa 166.000 server che eseguono Exchange 2010: una piattaforma il cui supporto sarebbe dovuto terminare il 14 gennaio 2020, assieme a Windows 7, ma che sarà supportata fino a ottobre 2020. Il fatto che una porzione così consistente dei sistemi di email di aziende di grandi dimensioni sia fermo a una versione vecchia di ormai 10 anni e non più supportata tra sei mesi è abbastanza preoccupante.

Ad aggiungere ulteriore carne al fuoco è quanto scrive Tom Sellers di Rapid7: "ci sono più di 31.000 server Exchange 2010 che non sono stati aggiornati dal 2012. Ci sono quasi 800 server Exchange 2010 che non sono mai stati aggiornati". È possibile che nel 2020 siamo ancora a questo punto? I discorsi più frequenti sul fatto che bisogna formare le persone e fornire loro strumenti adeguati (che sono stati al centro del TEISS London 2020), o sull'uso di frasi al posto delle password complesse, diventano improvvisamente ben poco rilevanti, se l'azienda non provvede a tutelarsi in primo luogo aggiornando i propri sistemi informatici.

Questo quadro, già complesso, è ulteriormente complicato dal fatto che diverse organizzazioni sponsorizzate dagli Stati stanno agendo in questo momento per sfruttare la vulnerabilità e ottenere i dati riservati delle aziende.

CVE-2020-0688: come rispondere alla minaccia?

Sellers afferma che ci sono due modi per rispondere alla minaccia costituita da CVE-2020-0688: "verificare la distribuzione dell'aggiornamento e cercare segni di compromissione." Controllare che l'aggiornamento sia stato installato è il primo passo e deve essere seguito dalla ricerca di segni di compromissione del sistema, rintracciabili nei log del server IIS.

Le email sono uno dei servizi fondamentali in un'azienda a interromperlo può causare notevoli problemi. Dall'altro lato, però, non è nemmeno possibile esporre l'azienda all'enorme rischio di vedere compromessa l'interezza delle sue comunicazioni, con possibili furti di informazioni riservate, di proprietà intellettuale e così via. Un fermo di qualche ora è, per quanto negativo, un'alternativa assai migliore alla perdita di reputazione, alla compromissione dei piani aziendali, alla divulgazione di informazioni riservate.

Bisogna agire e bisogna farlo ora: aggiornare Microsoft Exchange non è un'opzione ed è questione di tempo prima che gli attaccanti colpiscano, visto che esistono già exploit venduti sul Dark Web a poco prezzo. L'alternativa è un impatto sulle attività aziendali potenzialmente devastante.

Lenovo LOQ 15i Gen 10 (15IRX10) alla prova: il notebook gaming 'budget' che non ti aspetti

Lenovo LOQ 15i Gen 10 (15IRX10) alla prova: il notebook gaming 'budget' che non ti aspetti Due mesi di Battlefield 6: dalla campagna al battle royale, è l'FPS che stavamo aspettando

Due mesi di Battlefield 6: dalla campagna al battle royale, è l'FPS che stavamo aspettando Antigravity A1: drone futuristico per riprese a 360° in 8K con qualche lacuna da colmare

Antigravity A1: drone futuristico per riprese a 360° in 8K con qualche lacuna da colmare Addio intelligenza artificiale su Windows 11: ecco lo script per rimuovere tutte le funzioni AI

Addio intelligenza artificiale su Windows 11: ecco lo script per rimuovere tutte le funzioni AI FRAME 4000D LCD RS ARGB, il nuovo case di Corsair con display XENEON EDGE incorporato

FRAME 4000D LCD RS ARGB, il nuovo case di Corsair con display XENEON EDGE incorporato Netflix: AV1 ora gestisce il 30% dello streaming globale, maggiore efficienza e qualità

Netflix: AV1 ora gestisce il 30% dello streaming globale, maggiore efficienza e qualità

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".