Remote Desktop: aumentano gli attacchi di forza bruta in Italia, Kaspersky lancia l'allarme

di Pasquale Fusco pubblicata il 12 Maggio 2020, alle 17:41 nel canale Security

Kaspersky rileva un aumento degli attacchi brute force che prendono di mira il protocollo RDP, utilizzato da milioni di dipendenti costretti a lavorare da casa. Numeri decisamente allarmanti per i paesi affetti dal lockdown, Italia inclusa

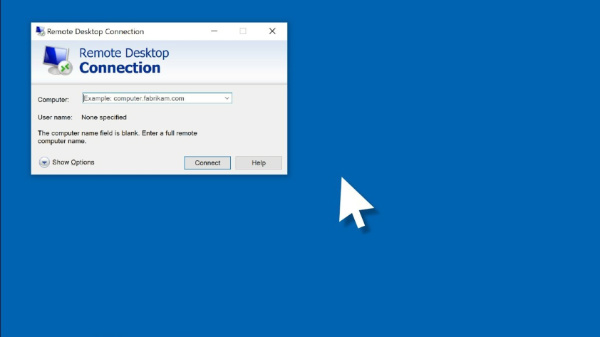

Con milioni di dipendenti costretti a operare da casa, l'impiego di strumenti di accesso remoto è aumentato sensibilmente nei mesi del lockdown. Questa tendenza ha però portato a un incremento parallelo del numero di attacchi di forza bruta contro RDP (Remote Desktop Protocol), strumento di accesso sviluppato da Microsoft per le postazioni di lavoro o server.

Kaspersky lancia dunque l'allarme, evidenziando i numeri relativi ai recenti attacchi e raccomandando ai dipendenti delle aziende di adottare le misure di sicurezza indicate.

Bruteforce.Generic.RDP, milioni di attacchi rilevati tra febbraio e aprile

Lo scorso febbraio, in tutto il mondo, sono stati registrati complessivamente 28.763.176 attacchi della famiglia Bruteforce.Generic.RDP. Stando alle indagini di Kaspersky, nel mese di marzo il numero totale di attacchi è salito a ben 96.724.857, sfiorando la soglia dei 100 milioni e segnando un aumento del 236%. Tra i paesi più colpiti troviamo anche l'Italia, dove tra febbraio e marzo si sono verificati quasi 20 milioni di attacchi brute force.

Attacchi di questo tipo hanno l'obiettivo di scoprire il nome utente e la password per l'RDP: i cybercriminali utilizzano diverse combinazioni casuali fino ad ottenere l'accesso remoto al computer preso di mira, dove potrà eseguire una serie di azioni che vanno dallo spionaggio al furto di informazioni.

"Molte aziende sono state costrette a passare al lavoro da remoto molto rapidamente, senza avere il tempo di garantire che venissero adottate le opportune misure di sicurezza. Ciò le ha rese più esposte a questo tipo di attacchi, poiché i loro dipendenti hanno dovuto accedere alle risorse aziendali da computer personali, spesso collegati a reti poco protette", ha dichiarato Dmitry Galov, security researcher di Kaspersky.

Galov ha poi aggiunto: "Mentre lavorano da casa, i dipendenti dovrebbero prendere ulteriori precauzioni di sicurezza, a partire dalla creazione di una password forte per gli strumenti di accesso remoto".

I consigli di Kaspersky per restare protetti

Per poter continuare a lavorare in serenità, Kaspersky ha una serie di raccomandazioni per i lavoratori che hanno la necessità di collegarsi alle reti aziendali da casa. Questi dovranno:

- Accertarsi di utilizzare password diverse e forti per accedere alle risorse aziendali

- Aggiornare tutti i software alla versione più recente

- Utilizzare, possibilmente, la crittografia sui dispositivi utilizzati per il lavoro

- Eseguire copie di backup dei dati più importanti

Nel caso in cui i dipendenti di un'azienda utilizzino il protocollo RDP, Kaspersky consiglia di:

- Permettere l'accesso all'RDP solo tramite una VPN aziendale

- Dare la possibilità di utilizzare un Network Level Authentication (NLA) agli utenti connessi da remoto

- Attivare l'autenticazione a due fattori

- Utilizzare una soluzione di sicurezza aziendale

In merito all'ultimo punto, Kaspersky raccomanda l'utilizzo del suo pacchetto Endpoint Security for Business, dotato di strumenti per la protezione dalle minacce di rete.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Gli adolescenti hanno capito tutto e stanno riducendo l'uso dello smartphone

Gli adolescenti hanno capito tutto e stanno riducendo l'uso dello smartphone Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori!

Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori! Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

5 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSu prodotti Microsoft sta roba è troppo avveniristica....

https://support.microsoft.com/en-us...n-windows-serve

Vero, ma stiamo parlando di utenza comune. Quella punta e clicca.

Solo che la news parla di PC desktop, non di server. Il problema di MS è che per ragioni commerciali, sega feature utili in varie versioni dei suoi software.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".