Scoperta una falla presente da mesi su Azure, forse da anni

di Alberto Falchi pubblicata il 30 Agosto 2021, alle 11:31 nel canale Security

L'azienda di cybersecurity Wiz ha scoperto una grave vulnerabilità nel database Cosmos DB di Azure, che garantirebbe a un attaccante pieno accesso al DB. Secondo Microsoft, non è ancora stata sfruttata, ma è necessario aggiornare manualmente le chiavi

I ricercatori dell'azienda di cybersecurity Wiz hanno fatto una scoperta a dir poco terrificante: Cosmos DB, il servizio di database di Azure, è afflitto da una grave vulnerabilità che consente a un attaccante di prendere il pieno controllo il lettura e scrittura di un database. Di per sé, sarebbe una notizia come tante, ma quello che preoccupa è che questa falla è presente nei sistemi da mesi, forse addirittura da anni, secondo chi l'ha scoperta.

Microsoft ha già avvisato i suoi clienti, includendo anche una soluzione per tappare il pericoloso buco.

Chaos DB: "la peggior vulnerabilità cloud che si possa immaginare"

Considerato che la falla, denominata Chaos DB, garantisce a un attaccante il totale controllo sul database, Ami Luttwak, Chief Technology Officer di Wiz, l'ha definita come "la peggior vulnerabilità cloud che si possa immaginare. Questo è il principale database di Azure, ed eravamo in grado di accedere ai db di qualsiasi cliente".

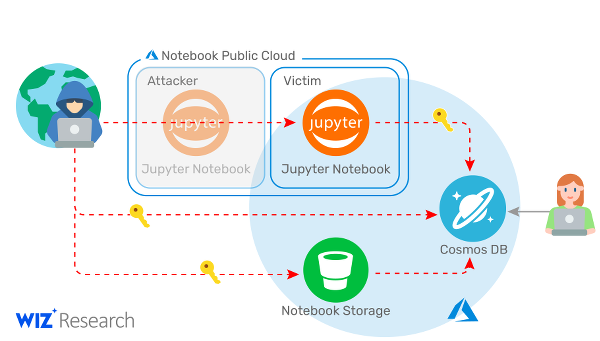

Naturalmente, i ricercatori non hanno reso pubblico il metodo per sfruttare la falla, limitandosi a dare una spiegazione generica del problema, dopo aver contattato Microsoft. Secondo Wiz, il problema è da ricercare in un errore di configurazione di Juniper Netbooks, una soluzione che semplifica l'implementazione di algoritmi di machine learning che è stata attivata automaticamente su tutte le istanze di Cosmos DB a partire da febbraio 2021. L'azienda, però, non esclude che la falla possa essere presente da prima, nello specifico da quando la funzione è stata introdotta in Cosmos DB, nel 2019. Sfruttandola, un hacker è in grado di ottenere le chiavi primarie di accesso (e non solo), ottenendo così il totale controllo dei database, e quindi potendo sottrarre informazioni, così come distruggere i dati presenti.

La soluzione e la risposta di Microsoft

C'è una soluzione al problema, fortunatamente: cambiare manualmente le chiavi primarie dei database il prima possibile. In questa maniera, se anche un attaccante fosse riuscito a recuperare le chiavi, sarebbe "tagliato fuori". Microsoft ha risolto il problema due giorni dopo essere stata contattata da Wiz, ma il cambio di chiave rimane necessario: a questo indirizzo Wiz spiega come mettere in sicurezza i sistemi.

Secondo Microsoft, a oggi non ci sono prove che qualcuno abbia sfruttato questo bug, ma secondo Wiz l'azienda ha contattato solamente il 30% dei suoi clienti.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Windows 11, addio difficili backup manuali: trasferimento dei file dal vecchio PC durante l'installazione

Windows 11, addio difficili backup manuali: trasferimento dei file dal vecchio PC durante l'installazione Il Regno Unito esclude la auto cinesi dagli incentivi? Le case scontano la stessa cifra

Il Regno Unito esclude la auto cinesi dagli incentivi? Le case scontano la stessa cifra PS5 Digital Edition con Fortnite e 1 TB a 399€: il bundle perfetto per iniziare è su Amazon

PS5 Digital Edition con Fortnite e 1 TB a 399€: il bundle perfetto per iniziare è su Amazon

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoma il bello è leggerle su forum come questo, di "addetti ai lavori" ( o pseudo tali )

e pensare che chiunque abbia studiato ingegneria o informatica "liscia", dovrebbe ben conoscere il concetto di single point of failure....e la cloud è un gigantesco single point of failure

ma va tutto bene....venghino siori venghino, che più persone entrano, più bestie si vedono

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".