Trend Micro: i possibili attacchi contro le macchine CNC e come difendersi

di Alberto Falchi pubblicata il 17 Gennaio 2023, alle 17:11 nel canale Security

Trend Micro ha voluto testare la sicurezza di alcuni macchinari CNC, verificando se fosse possibile interrompere o sabotare la produzione da remoto. Sono stati testati quattro macchinari, tutti vulnerabili a qualche tipologia di attacco. In seguito, sono state pubblicate le patch per metterli in sicurezza

Sono finiti i tempi in cui i sistemi IT e quelli OT, i macchinari industriali, erano due mondi totalmente separati. Oggi sono mondi che parlano fra loro, e non potrebbe essere altrimenti. I vantaggi di connettere sistemi industriali ai sistemi informatici sono enormi: è possibile controllare i macchinari da remoto, ma soprattutto acquisire una mole enorme di dati. Dati che possono venire usati per ottimizzare la produzione, ma anche per introdurre soluzioni di manutenzione predittiva, così da limitare i tempi di fermo macchina non programmati.

Ci sono però alcune criticità e, come facilmente prevedibile, connettendo i macchinari alle reti aumentano i rischi dal punto di vista informatico. E trattandosi di impianti industriali, le conseguenze potrebbero anche essere serie.

Le tipologie di attacco ai sistemi industriali

Per valutare la presenza di vulnerabilità all'interno di un sistema OT è utile provare a mettersi nei panni di un attaccante e cercare di violare le misure di sicurezza. È quello che ha fatto Trend Micro, in collaborazione con R.F. Celada, azienda che realizza torni, sistemi di fresatura e rettifica e in generale macchine industriali.

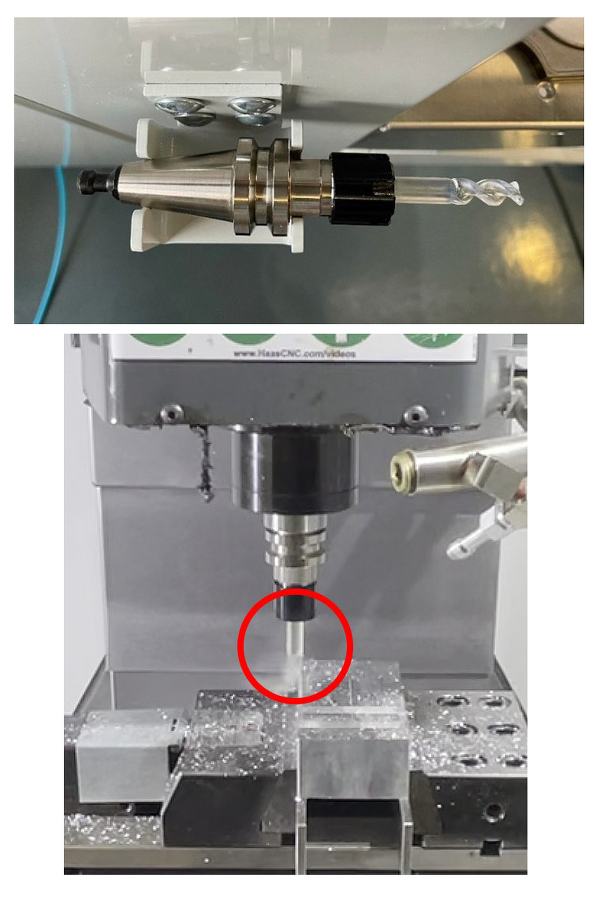

Nello specifico, l'azienda di sicurezza ha tentato di effettuare una serie di attacchi ai sistemi CNC, i macchinari a controllo numerico. Alcuni di questi attacchi, possono addirittura portare a danni fisici al macchinario. "Gli utensili utilizzati dalle macchine a controllo numerico vengono gestiti, durante la lavorazione, in base alla loro geometria, quale la lunghezza e il raggio del tagliente; questo per assicurarsi che siano adatti a produrre un pezzo specifico", spiega Marco Balduzzi, Sr. Threat Researcher di Trend Micro. "Queste misure vengono effettuate da operatori umani o automaticamente durante la fase di messa a punto della macchina. Tuttavia, la manomissione di queste misure da parte di cybercriminali è un modo per causare danni alla macchina stessa, alle sue parti, o al pezzo su cui sta lavorando".

Balduzzi spiega di aver condotto test su quattro controller CNC e tutti sono risultati vulnerabili a un attacco mirato a mettere fuori uso il macchinario. "Abbiamo creato un utensile in plastica per dimostrare come l'utensile di una macchina potesse schiantarsi contro il pezzo grezzo su cui sta lavorando a causa di una compensazione negativa, ovvero impostando il valore di usura dell’utensile a -10 mm", prosegue Balduzzi. "Considerando variazioni minime dei parametri utensile, si potrebbero introdurre micro-difetti all'interno della geometria realizzata dalla macchina utensile; contrariamente, variazioni importanti - nell'ordine di centimetri - potrebbero portare la macchina a schiantarsi con il pezzo in lavorazione piuttosto che con i sistemi di fissaggio predisposti nell'area di lavorazione".

DoS, falsi allarmi e ransomware sui macchinari industriali

Oltre a danneggiare fisicamente un macchinario CNC, un attaccante potrebbe anche riuscire a metterlo fuori uso tramite un attacco di tipo Denial of Service (DoS), rendendolo quindi inaccessibile senza necessariamente rovinare parti meccaniche. In che modo? Per esempio, attivando in continuazione falsi allarmi via software, che porteranno al blocco automatico del macchinario e, di conseguenza, della produzione. Dei quattro CNC messi sotto torchio, due sono risultati vulnerabili a questo tipo di attacco, scagliato dai ricercatori di sicurezza, che sono riusciti a connettersi da remoto ai sistemi di controllo della fabbrica connessa.

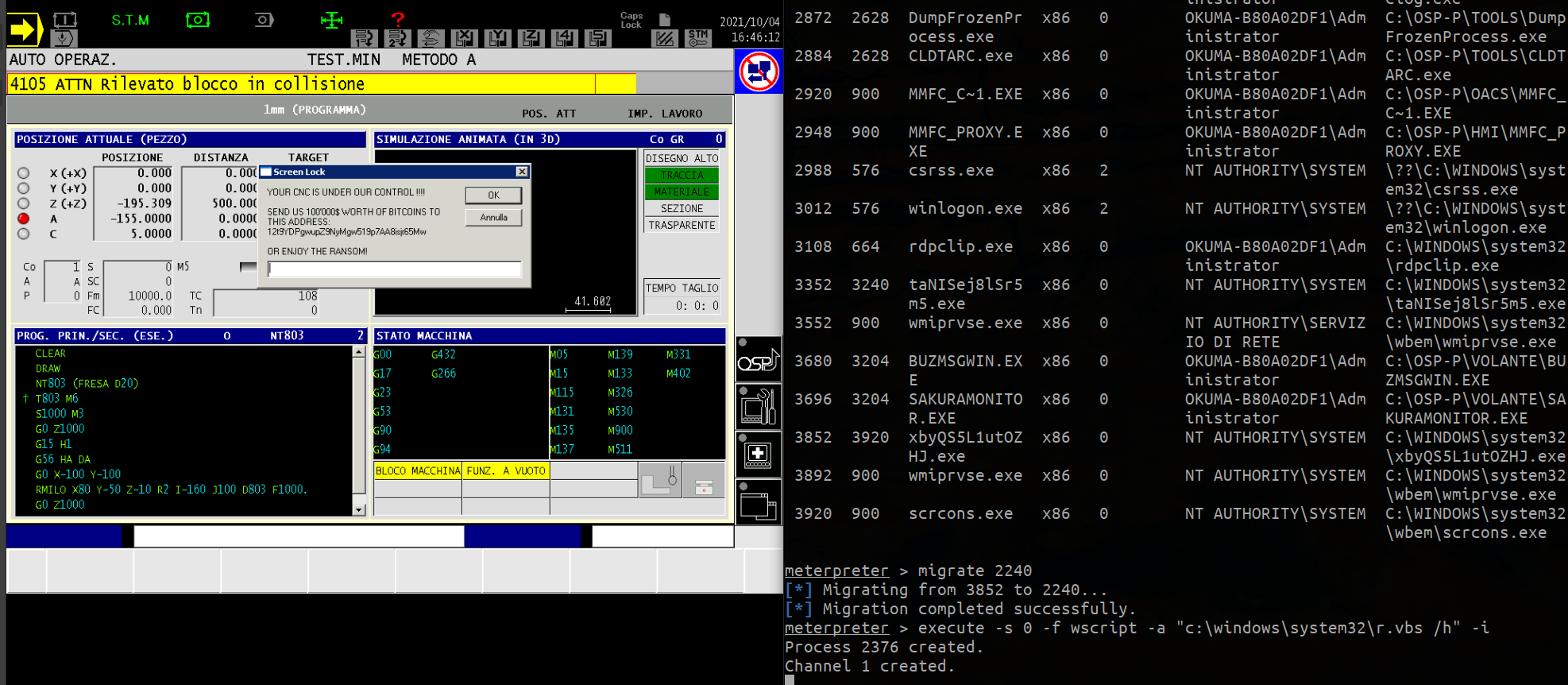

I ricercatori di Trend Micro sono anche riusciti a installare un ransomware su tre dei quattro sistemi testati. Sfruttando una condivisione di rete non autenticata, gli esperti sono riusciti ad accedere ai file di una macchina CNC e ad effettuare chiamate al sistema operativo e inserire script, riuscendo a bloccare lo schermo del dispositivo OT. Sfruttando queste vulnerabilità, gli attaccanti potrebbero bloccare a tempo indefinito la macchina o anche riuscire a criptare i file di progetto. L'obiettivo, in questi casi, sarebbe quello di chiedere un riscatto per ripristinare i file o sbloccare il macchinario violato.

Sottrarre i dati dai macchinari OT

Bloccare la produzione non è l'unico obiettivo di un potenziale criminale informatico che, invece, potrebbe essere interessato a sottrarre informazioni riservate. Questo perché le macchine CNC contengono svariati dati e informazioni di produzione che possono essere appetibili. "In uno dei nostri esperimenti, abbiamo scoperto che un'interfaccia MTConnect esposta, utilizzata per monitorare le macchine CNC, può essere sfruttata dagli aggressori per rubare il codice sorgente del programma eseguito. I controllori di tre dei quattro produttori testati sono vulnerabili a questo attacco", spiega Balduzzi.

Bisogna poi tenere conto che sui CNC sono archiviate informazioni di produzione estremamente preziose, che possono rappresentare un vantaggio competitivo e quindi far gola alla concorrenza. Anche questi dati potrebbero essere a rischio semplicemente utilizzando chiamate dedicate che non richiedono autenticazione o controlli di accesso alle risorse. Tutti i quattro macchinari in esame sono risultati vulnerabili a questa tipologia di attacchi.

Hijacking della produzione

I ricercatori di Trend Micro hanno provato anche a simulare una serie di scenari di sabotaggio: invece di bloccare la produzione, sono riusciti a modificare i pezzi in lavorazione. "Abbiamo sviluppato un programma che istruisce una macchina CNC a incidere tracce profonde 5,05 mm in un pezzo di metallo grezzo e siamo stati in grado di condurre attacchi che hanno modificato i parametri di usura dell’utensile in modo che lo stesso programma realizzasse incisioni profonde solo 4,80 mm", afferma Balduzzi. In questo caso, come sottolinea il ricercatore, sarebbe stato molto semplice rilevare il problema durante le fasi di controllo qualità ma in teoria un attaccante potrebbe introdurre modifiche molto meno evidenti, in grado di sfuggire ai sistemi di analisi, fatto che potrebbe costringere a un ritiro del lotto una volta immesso sul mercato. Con un impatto non solo sui ricavi, ma anche sulla reputazione dell'azienda, che ne verrebbe inevitabilmente danneggiata.

Come difendere l'OT: i suggerimenti di Trend Micro

Sottolineiamo subito che gli esempi qui riportati non possono essere riprodotti con facilità, anche perché a seguito di questi test i produttori hanno irrobustito la sicurezza, correggendo i bug presenti. È però evidente che è necessario prestare una grande attenzione alla sicurezza dei macchinari connessi, spesso con molti anni alle spalle e non progettati per resistere a questo tipi di attacchi.

Trend Micro consiglia a chi gestisce fabbriche e impianti produttivi di installare sistemi di prevenzione e rilevamento delle intrusioni in grado di tenere sotto controllo la porzione OT dell'infrastruttura. Oltre a questo, è importante segmentare le reti, separandole tramite VLAN, in modo che un eventuale violazione di alcuni segmenti dell'infrastruttura non comporti anche un accesso ai sistemi OT.

Un approfondimento sui metodi utilizzate per testare la sicurezza di questi macchinari è disponibile a questo indirizzo.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Finalmente rilevata la stella compagna della supergigante rossa Betelgeuse, nella costellazione di Orione

Finalmente rilevata la stella compagna della supergigante rossa Betelgeuse, nella costellazione di Orione UBTech Walker S2: il robot umanoide cinese che si cambia la batteria da solo

UBTech Walker S2: il robot umanoide cinese che si cambia la batteria da solo Musk guarda ai più piccoli: in arrivo Baby Grok, l'IA rivolta ai bambini

Musk guarda ai più piccoli: in arrivo Baby Grok, l'IA rivolta ai bambini

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".