Verizon Data Breach Investigation Report 2024: il ransomware domina, ma cresce lo sfruttamento delle vulnerabilità

di Riccardo Robecchi pubblicata il 01 Maggio 2024, alle 06:11 nel canale Security

Verizon ha pubblicato il suo annuale rapporto sulla cybersicurezza, il Data Breach Investigation Report. Cresce significativamente lo sfruttamento delle vulnerabilità da parte dei cybercriminali, mentre il ransomware rimane lo strumento principale

I cybercriminali sfruttano sempre più le vulnerabilità lasciate aperte dalle organizzazioni nei propri sistemi, ma il principale punto d'ingresso rimane comunque l'errore umano. Queste sono tra le conclusioni tratte da Verizon nel suo Data Breach Investigations Report 2024, di cui abbiamo parlato con Alistair Neil, Managing Director Advanced Solutions International presso l'azienda.

Verizon DBIR 2024: le vulnerabilità sono sempre più sfruttate

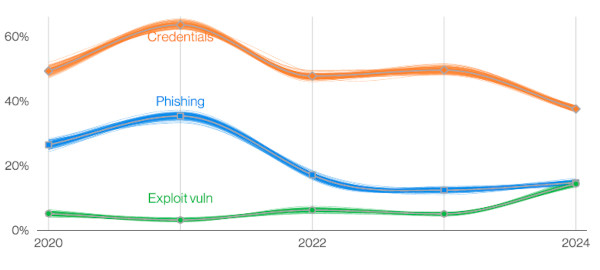

Il primo dato che emerge dal rapporto di quest'anno compilato da Verizon è che lo sfruttamento delle vulnerabilità da parte dei cybercriminali è aumentato del 180%, arrivando al 14% del totale. Si tratta di un dato molto interessante, per quanto comunque Neil ci dica che potrebbe essere dovuto anche ad alcuni cambiamenti che sono intervenuti: da un lato il campione più grande preso in esame per il rapporto (10.000 violazioni, contro le 5.000 dello scorso anno), dall'altro il fatto che sono entrate in vigore in alcuni Paesi nuove regole che obbligano le aziende a segnalare eventuali violazioni.

Il problema rimane comunque di grande portata, dato che le aziende impiegano in media 55 giorni a correggere il 50% delle vulnerabilità critiche dopo che vengono rese disponibili le patch corrispondenti.

Al di là di questo incremento, il ransomware rimane comunque il principale mezzo con cui operano i criminali, per quanto sia ormai spesso accompagnato dall'estorsione: i malintenzionati cifrano i dati, li rubano e minacciano di pubblicarli se le vittime non pagano il riscatto. Quest'evoluzione è dettata, secondo Neil, dal fatto che "ormai le aziende hanno capito che devono proteggersi con i backup e lo fanno, annullando così la minaccia dei ransomware, per cui i criminali sono passati all'estorsione."

L'elemento umano, gli ambienti OT e le altre difficoltà

Il 68% delle intrusioni deriva da un elemento umano non malevolo, ovvero casi in cui una persona commette un errore in buona fede (ad esempio nella configurazione di un sistema) oppure è vittima di un attacco di ingegneria sociale. Secondo il rapporto, spesso si tratta di errori prevenibili con una formazione minima sulla cybersicurezza.

Neil (in foto a destra) riporta che i mezzi che i criminali usano per infiltrarsi sono, in fondo, sempre gli stessi: phishing e pretexting, che è poi una tecnica di ingegneria sociale in cui si usa un pretesto per entrare in contatto con una persona e carpire informazioni. Nei test effettuati da Verizon, nella maggior parte dei casi ci vogliono meno di 60 secondi dall'apertura di un'email di phishing all'inserimento delle credenziali sul sito controllato dai malintenzionati.

Un aspetto interessante è che, nonostante tutto il battage sull'uso dell'IA da parte dei criminali, Neil afferma che "non abbiamo visto nulla che possa dirsi statisticamente rilevante per quanto riguarda l'uso dell'IA, anche perché non siamo in grado di capire [nel contesto dello studio] se un'email di phishing sia scritta con l'IA o da una persona reale."

Neil rimarca il fatto che comunque "non si possono incolpare le persone [quando succede un incidente]. Il problema sta nel sistema e nel fatto che bisogna prevedere dei controlli per cui anche un utente con permessi elevati non può fare danni da solo."

Un grande problema resta quello della cybersicurezza negli ambienti OT, ovvero nel contesto degli impianti industriali: sono sempre più connessi, ma mancano le competenze e le soluzioni per proteggerli. Il problema, come ci spiega Neil, è che spesso si ha a che fare con sistemi estremamente specifici e non è possibile prevedere soluzioni di sicurezza (relativamente) generiche come avviene nell'ambito dell'IT. "Ho preso parte a riunioni con persone che si occupano di impianti chimici, metallurgici e così via, ma non avevano molto in comune", ci dice Neil. "Parlavano di aspetti molto specifici delle singole macchine o dei singoli chip. Quindi generalizzare è molto difficile: bisogna sapere, come fornitori di servizi di sicurezza, dove fermarsi. Noi ci occupiamo di rendere sicure le reti, ma poi devono essere gli OEM e i fornitori di servizi di sicurezza specifici dell'OT a intervenire. Lavorare tutti insieme è dunque un elemento critico."

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori!

Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori! Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata! Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".