Vulnerabilità zero-day: il 25% di quelle sfruttate nel 2020 poteva essere evitato

di Andrea Bai pubblicata il 04 Febbraio 2021, alle 15:01 nel canale Security

Una buona fetta delle vulnerabilità zero-day sfruttate lo scorso anno sono varianti o derivazioni di falle precedenti: una politica adeguata di analisi e correzione avrebbe impedito ulteriori incidenti

Google ha pubblicato sul proprio blog ufficiale un'analisi delle vulnerabilità zero-day che sono state sfruttate nel corso del 2020, dalla quale emerge che il 25% di esse sono strettamente legate ad altre vulnerabilità già pubblicamente note. In altri termini, osserva Google, se si fosse adottata una politica di aggiornamento e indagine adeguata sulle vulnerabilità precedentemente rilevate, il 25% di quelle scoperte nel 2020 sarebbero state non sfruttabili dai malintenzionati.

Con il termine zero-day si intende una vulnerabilità che ancora non è nota allo sviluppatore/produttore di un software. Il suo nome deriva dal fatto che una volta scoperta lo sviluppatore ha a disposizione "zero giorni" prima che questa possa essere sfruttata (e spesso molte zero-day sono attivamente sfruttate nell'ombra prima che vengano scoperte). Si tratta di vulnerabilità che possono essere anche molto gravi per portata o tipo di danno che possono procurare, come ad esempio le vicende che riguardano VMware o, la più recente, Sonic Wall che ha visto violare i propri sistemi informatici per via di una vulnerabilità presente sui prodotti che essa stessa sviluppa.

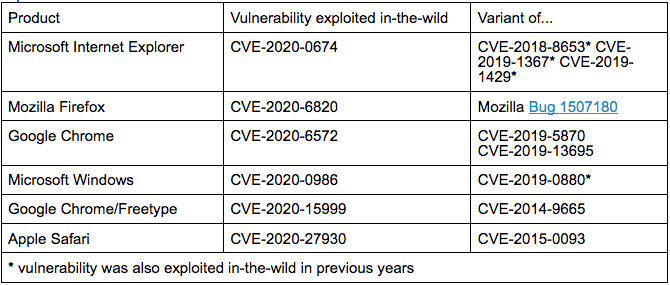

Il team di sicurezza Project Zero di Google ha affermato di aver rilevato 24 vulnerabilità xero-day sfruttate nel 2020. Per 6 di queste si è trattato di variazioni di vulnerabilità già individuate negli anni precedenti: "Alcuni di questi exploit zero-day avevano bisogno di cambiare una o due righe di codice per tornare a funzionare" ha spiegato Maddie Stone del team Project Zero. Le sei vulnerabilità "eredi" delle precedenti hanno riguardato Internet Explorer, Firefox, Chrome, Safari e Windows.

Risolvere correttamente le vulnerabilità zero-day riduce i rischi di incidenti di sicurezza

Si tratta di una notizia buona e cattiva allo stesso momento: se da un lato, infatti, è spiacevole prendere atto che patch applicate superficialmente permettano agli attaccanti di sfruttare più facilmente le nuove vulnerabilità zero-day, di contro è pur vero che l'analisi di Project Zero dimostra con chiarezza che il rischio di violazioni e incidenti di sicurezza potrebbe essere ridotto con una più attenta analisi ed indagine delle vulnerabilità note.

Il team di Project Zero sottolinea come la scoperta cosiddetta "in the wild" di una vulnerabilità zero-day rappresenta un momento in cui cambia il vantaggio tra attaccante e difensore in quanto quest'ultimo viene a conoscenza di informazioni che gli permettono di mettere in atto contromisure per impedire lo sfruttamento della vulnerabilità. Se il lavoro di correzione viene effettuato accuratamente, in maniera approfondita ed estesa, impone all'attaccante di dover ricominciare dall'inizio ogni volta, azzerandone quindi il vantaggio temporale.

"Essere in grado di applicare patch in modo corretto e completo non è solo un semplice interruttore: richiede investimenti, definizione delle priorità e pianificazione. Anche se ci aspettiamo che nulla di tutto ciò possa sorprendere i team di sicurezza di un'organizzazione, questa analisi è un buon promemoria del fatto che c'è ancora molto lavoro da fare"evidenzia Stone.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Prime Day finito, non le offerte: un weekend di sorprese e prezzi super anche sui grandi marchi (Apple, DJI, Lenovo e altri)

Prime Day finito, non le offerte: un weekend di sorprese e prezzi super anche sui grandi marchi (Apple, DJI, Lenovo e altri) YouTube manda in pensione la pagina Tendenze: addio dopo 10 anni

YouTube manda in pensione la pagina Tendenze: addio dopo 10 anni Scopa elettrica Chebio, gran ritorno a soli 109€: ha rivoluzionato il mercato, è ottima e con accessori

Scopa elettrica Chebio, gran ritorno a soli 109€: ha rivoluzionato il mercato, è ottima e con accessori

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".