Sempre più aziende delegano al CISO/CSO la responsabilità della sicurezza OT. L'indagine di Fortinet

di Alberto Falchi pubblicata il 14 Luglio 2025, alle 12:12 nel canale Security

Il livello di maturità dichiarato nella sicurezza OT ha registrato progressi significativi nell’ultimo anno. Al livello base (Level 1), il 26% delle organizzazioni afferma di aver raggiunto visibilità e segmentazione, rispetto al 20% dell’anno precedente

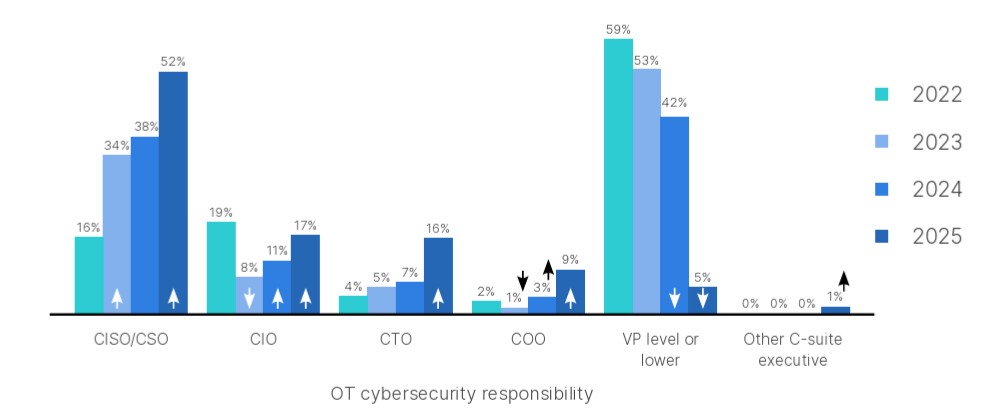

Chi è, in azienda, che si prende le responsabilità per la sicurezza della porzione OT dell'infrastruttura, cioè la parte operativa, quella composta da macchinari di produzione e linee produttive? Una domanda che può sembrare scontata, ma non lo è. Fortinet ha approfondito il tema, scoprendo che oggi più della metà delle aziende (il 52%) affida questo compito al CISO/CSO. Nel 2022, la percentuale era il 16%.

Cybersecurity OT: sempre più spesso è la C-Suite a prendersi le responsabilità

A lungo su Edge9 abbiamo sottolineato come fosse fondamentale che la cybersecurity fosse un tema non solamente tecnico, ma fondamentale. Tanto che l'argomento doveva entrare nelle discussioni dei vertici aziendali: serve infatti una persona con poteri decisionali, e con un budget a disposizione, per gestire scelte strategiche come quelle relative alla sicurezza.

Nel settore OT, quello della fabbrica e dei macchinari industriali per intenderci, ci è voluto invece più tempo. Comprensibilmente, per molti motivi: a lungo, infatti, la porzione OT è stata totalmente sconnessa da quella IT: i due mondi erano a tutti gli effetti separati. E per violare i macchinari, spesso era necessario accedervi fisicamente, dato che non erano connessi a Internet.

Con la crescente diffusione dell'industria 4.0, e grazie anche alla spinta di numerosi incentivi statali, anche il mondo OT si è digitalizzato. E la discussione su chi si deve assumere la responsabilità di garantirne la sicurezza è tornata al centro.

Secondo quanto emerge dal "Global 2025 State of Operational Technology and Cybersecurity Report" di Fortinet, la sicurezza OT non è più una questione tecnica relegata ai reparti operativi e sta diventando una priorità strategica riconosciuta ai vertici aziendali. Come già detto, la metà delle organizzazioni indica il CISO o il CSO come principali responsabili della sicurezza OT. Se però si considerano tutte le figure della C-suite, la percentuale sale al 95%, segno di una crescente centralizzazione delle decisioni in tema di sicurezza. E la tendenza è destinata a rafforzarsi: nel 2025, l’80% delle aziende prevede di assegnare formalmente la responsabilità della cybersecurity OT al CISO, contro il 60% attuale.

Sicurezza OT: a che punto sono le aziende?

L'analisi di Fortinet non si limita ad analizzare la questione delle responsabilità, ma va anche più a fondo, dando uno spaccato del livello di maturità delle aziende sotto il profilo della sicurezza OT. Che è cresciuto nell'ultimo anno: "al livello base (Level 1), il 26% delle organizzazioni afferma di aver raggiunto visibilità e segmentazione, rispetto al 20% dell’anno precedente. La maggioranza delle organizzazioni si colloca oggi al Level 2, ovvero nella fase di controllo degli accessi e profilazione", si legge nel report. Che evidenzia anche una correlazione fra il livello di maturità dell'azienda e la capacità di rispondere agli attacchi cyber. Al crescere della maturità, aumentano anche le capacità di difesa.

Sicurezza OT: le best practice secondo Fortinet

La trasformazione digitale dell’industria sta ampliando la superficie d’attacco degli ambienti OT. Per proteggere le infrastrutture critiche, servono strategie chiare e coordinate. Ecco le cinque priorità operative per una sicurezza OT efficace.

1. Visibilità prima di tutto, poi protezione selettiva

Il primo passo è sapere esattamente cosa è connesso. Le organizzazioni devono ottenere una visibilità completa degli asset OT e dei loro comportamenti in rete. Ma non basta vedere: occorre anche intervenire. I dispositivi critici e quelli più vulnerabili devono essere protetti con controlli compensativi mirati, specifici per ambienti OT. Tecnologie come il monitoraggio degli endpoint, le policy di rete consapevoli dei protocolli industriali e l’analisi delle interazioni tra sistemi giocano un ruolo cruciale nel prevenire compromissioni.

2. Segmentazione: la base dell’architettura difendibile

Ridurre i rischi significa isolare. La segmentazione della rete OT in zone ben definite è uno dei principi fondanti degli standard ISA/IEC 62443, e rappresenta oggi una best practice irrinunciabile. Applicare controlli rigorosi nei punti di accesso tra IT e OT – e tra i vari segmenti OT – consente di limitare la propagazione di attacchi. I team dovrebbero inoltre valutare la complessità delle soluzioni adottate e preferire architetture integrate o basate su piattaforme, con gestione centralizzata e scalabilità garantita.

3. OT nel perimetro SecOps: integrazione e incident response

L’ambiente OT deve entrare a pieno titolo nelle operazioni di sicurezza. I processi di SecOps e i piani di risposta agli incidenti devono considerare le specificità delle tecnologie industriali: dai protocolli di comunicazione non standard alla criticità operativa di un eventuale blocco. Fondamentale, in quest’ottica, è la creazione di playbook dedicati all’OT, che facilitino la collaborazione tra team IT, OT e operations. Solo così il CISO potrà gestire in modo efficace rischi cyber e di continuità, allocando correttamente priorità, risorse e budget.

4. Basta patchwork: serve un’architettura di sicurezza unificata

Molte aziende si sono affidate a una miriade di soluzioni eterogenee per proteggere l’OT, generando complessità, mancanza di visibilità e inefficienze operative. Un approccio basato su piattaforma consente di unificare le funzioni di sicurezza, consolidare i fornitori e centralizzare la gestione. L’integrazione tra le componenti IT e OT all’interno di un’unica architettura favorisce anche l’automazione delle risposte agli attacchi e l’agilità operativa.

5. Threat intelligence incentrata sull'OT e potenziata dall’IA

Difendere l’OT richiede informazioni tempestive, dettagliate e pertinenti. Le organizzazioni devono dotarsi di fonti di threat intelligence capaci di offrire contenuti specifici per gli ambienti industriali. Le piattaforme più avanzate includono oggi motori di intelligenza artificiale in grado di analizzare comportamenti anomali e varianti di attacco in tempo quasi reale. Un elemento chiave per anticipare le minacce e potenziare il livello di protezione.

“La settima edizione del Fortinet State of Operational Technology and Cybersecurity Report dimostra che le organizzazioni stanno prendendo sempre più seriamente la sicurezza OT. Questo si riflette in un aumento significativo dell’assegnazione della responsabilità del rischio OT alla C-suite, oltre a un incremento delle organizzazioni che dichiarano un maggiore livello di maturità nella sicurezza OT”, spiega Nirav Shah, Senior Vice President, Products and Solutions di Fortinet. “Allo stesso tempo, si registra una diminuzione dell’impatto delle intrusioni nelle aziende che danno priorità alla sicurezza OT. È essenziale che tutta la catena decisionale, dalla C-suite in giù, si impegni nella protezione dei sistemi OT sensibili e dedichi le risorse necessarie a garantire la sicurezza delle operazioni critiche”.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Tesla disegna un pene su Austin: è questa l'innovazione dei Robotaxi?

Tesla disegna un pene su Austin: è questa l'innovazione dei Robotaxi? Meta deve pagare per le notizie in Italia: la decisione dell'AGCOM contro il colosso dei social

Meta deve pagare per le notizie in Italia: la decisione dell'AGCOM contro il colosso dei social OnePlus Nord 5: esperienza da top di gamma nella fascia media? La recensione

OnePlus Nord 5: esperienza da top di gamma nella fascia media? La recensione

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".