Ricercatori cinesi rompono i sistemi crittografici con i computer quantistici. O forse è solo cattivo giornalismo

di Riccardo Robecchi pubblicata il 23 Ottobre 2024, alle 12:01 nel canale InnovazioneNei giorni scorsi in Rete si è molto parlato del presunto annuncio fatto da alcuni ricercatori cinesi, che avrebbero già rotto i sistemi crittografici attuali usando i computer quantistici. Ma basta scavare un minimo per capire che non è così

Si potrebbe andare tutti quanti allo zoo comunale e gridare: "aiuto, aiuto, hanno rotto i sistemi crittografici usando un computer quantistico" e vedere di nascosto l'effetto che fa. Non c'è stato il panico di un leone che gironzola allegro tra i bambini, ma sono stati molti gli articoli preoccupati e allarmisti pubblicati negli scorsi giorni riguardo la presunta rottura dei cifrari di livello militare da parte di ricercatori cinesi. Il problema è che alla base di questa "notizia" c'è cattivo giornalismo, propaganda o una combinazione delle due.

I cinesi rompono i cifrari attuali? Non proprio

Tutto parte da un articolo del South China Morning Post in cui si dichiara trionfalmente che alcuni "scienziati cinesi hanno costruito quello che dicono essere il primo attacco efficace su un metodo di cifratura ampiamente usato impiegando un computer quantistico." Un'affermazione allarmista, che continua così: "la scoperta costituisce una 'minaccia reale e sostanziale' ai meccanismi utilizzati da tempo per proteggere le password in settori critici, inclusi quello bancario e militare, secondo i ricercatori."

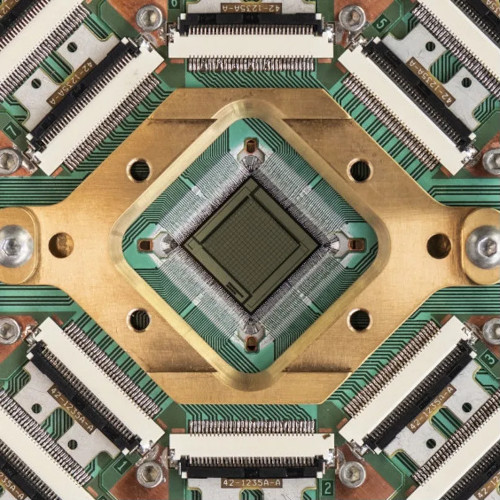

L'articolo afferma che un gruppo di ricercatori, capitanato da Wang Chao, avrebbe usato un computer quantistico D-Wave Advantage per attaccare "con successo" AES, Present e Rectangle. Il che vorrebbe dire aver avuto successo nel rompere il cifrario considerato più sicuro in assoluto, AES, e per il quale non esiste attualmente un attacco supportato da una base teorica. In altri termini: per quelle che sono le conoscenze attuali, AES non può essere rotto con la tecnologia odierna o dei prossimi decenni, che si tratti di computer classici o quantistici. Questi ultimi offrirebbero sì un vantaggio, ma relativamente limitato e comunque non sufficiente ad arrivare alla rottura.

Il problema di un'eventuale rottura è che AES è usato per moltissime cose, dalla cifratura dei dati sugli hard disk alle VPN, passando per i segreti bancari, finanziari e militari. Sembrerebbe, insomma, che i ricercatori cinesi siano (già) arrivati ad aprire il vaso di Pandora crittografico. Ma è davvero così? Proseguendo con le citazioni canore degli anni passati, potremmo citare Gaber e dire: "calma, un momento, ragioniamo."

Ci sono alcune, anzi diverse, cose che non tornano. La prima è che, nella pubblicazione citata dal Post, non c'è traccia del termine "AES". L'articolo scientifico afferma che i ricercatori hanno attaccato con successo tre algoritmi: PRESENT, GIFT-64 e RECTANGLE. Si tratta di algoritmi che si basano su principi simili a quelli usati per AES, ovvero le reti di sostituzione-permutazione, ma le somiglianze finiscono lì: sono infatti pensati per essere particolarmente leggeri così da poter essere utilizzati sui dispositivi con meno potenza di calcolo e non sono paragonabili ad AES in quanto a sicurezza offerta.

Va poi specificato un aspetto più tecnico, ma molto rilevante: abbiamo fatto qualche ricerca in Rete e abbiamo visto che esistono già metodi per superare le difese di GIFT-64 fino a un massimo di 13 round. Perché questo dettaglio dei round è importante? Perché questi algoritmi si basano sull'esecuzione ripetuta (con delle variazioni) in più round, ed è proprio questa ripetizione con alcuni cambiamenti che li rende particolarmente forti. Ma l'articolo cinese parla di successo con 9 round usando un mix di computer classici e quantistici: non c'è dunque neppure un vantaggio rispetto ai metodi tradizionali e non si sta usando esclusivamente il computer quantistico di D-Wave.

La vera novità, e il vero aspetto interessante, è un altro: e cioè che i ricercatori cinesi sono riusciti a ricondurre la forzatura di tali algoritmi simmetrici a problemi di ottimizzazione matematica risolvibili con il D-Wave Advantage. Questo è, in effetti, un aspetto parecchio interessante per gli addetti ai lavori, ma molto, molto, molto lontano dalle affermazioni roboanti del South China Morning Post nelle sue conseguenze.

Un caffè con propaganda, grazie

Arriviamo dunque al problema al centro di tutto: ovvero, che in moltissimi hanno ripreso le affermazioni del Post senza verificarle, senza controllare l'articolo scientifico originale e senza interpellare alcun esperto per avere conferma di quanto realistica fosse la situazione dipinta dal Post. Noi abbiamo chiesto lumi a un esperto dell'Università degli Studi di Milano, ricevendo la conferma che c'è quantomeno qualcosa di strano, a partire dalla scelta del "luogo" dove pubblicare la scoperta.

Ci sono infatti due aspetti da considerare: da un lato la rivista dove è stata effettuata questa pubblicazione, dall'altro il contenuto stesso. La rivista è la Rivista Cinese di Computer (Chinese Journal of Computers), gestita dalla Federazione Informatica Cinese, e non una rivista internazionale "di peso" dove normalmente verrebbe pubblicata una scoperta estremamente importante come la possibilità di rompere AES o altri cifrari simmetrici considerati sicuri. Già questo fa capire che c'è la forte possibilità che il Post abbia preso un granchio.

In secondo luogo, c'è un aspetto più legato alla geopolitica. La crittografia è tanto importante che gli Stati impongono limitazioni alla circolazione delle informazioni. Tanto che gli stessi libri usati ora nelle università per insegnare crittografia riportano, se di edizioni sufficientemente vecchie, il divieto di essere esportati al di fuori degli Stati Uniti. Chi riuscisse a rompere AES avrebbe la possibilità di decifrare una parte consistente dei dati criptati che transitano per Internet e che sono archiviati in giro per il mondo: il vantaggio strategico che ne conseguirebbe sarebbe però completamente nullo se si annunciasse al mondo di poterlo fare.

Proprio questo è il motivo che ci spinge ad affermare con una certa sicurezza che quanto riportato dal South China Morning Post è al più cattivo giornalismo, e al meno pura e semplice propaganda, che in molti hanno riportato senza un minimo di analisi critica facendo, così, il gioco del Post e, vien da pensare, del governo cinese.

In conclusione: potete dormire sonni tranquilli. Non c'è nessun leone a spasso per lo zoo comunale.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra

Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre

Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

10 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoI tuoi 11 centesimi non te li ruba nessuno stai tranquillo…

Non è una moneta store of value, gli Algo servono a pagare le transazioni e sono una parte minoritaria del mio portafoglio DeFi

ma ti pagano un tot a spam?

Eh… sempre 11 centesimi valgono… con un bel -96%

1000€ nel 2022 ora valgono 50€

Non è nemmeno necessario rompere la cifratura

Possiamo saperne il nome?

(anche se un sospetto ce l'ho)

By(t)e

non lo hanno certo sbandierato al mondo intero.

(percio' sono abbastanza tranquillo, per ora)

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".