Accesso remoto: le best practice nei vari scenari

di Alberto Falchi pubblicata il 15 Maggio 2020, alle 10:41 nel canale Security

Check Point ha pubblicato un white paper su come accelerare l'implementazione di policy aziendali di accesso remoto in scenari di crisi come quello attuale, dove è necessario correre ai ripari in maniera veloce ma senza tralasciare la sicurezza

L'accesso remoto alle risorse aziendali è uno strumento utilizzato da molto tempo, ma un conto è predisporlo con calma, per un numero limitato di persone, prendendosi il tempo necessario, un altro è abilitare l'intera forza lavoro allo smart working e - soprattutto - farlo praticamente dall'oggi al domani.

Check Point ha recentemente pubblicato un white paper che affronta il tema dell'accesso remoto, analizzando differenti scenari e suggerendo le soluzioni più efficaci a seconda della situazione: una lettura estremamente interessante per gli amministratori di rete e i responsabili di sicurezza, che in questo periodo sono chiamati a prendere decisioni in poco tempo e a implementare rapidamente le soluzioni più idonee.

Non basta infatti installare un software se si vuole garantire un accesso sicuro: bisogna acquistare nuove licenze VPN e predisporre l'infrastruttura per accettare un maggior numero di connessioni dall'esterno, valutando le differenti opzioni a disposizione. Bisogna per esempio capire se permettere ai dipendenti che lavorano in modalità smart working di usare i loro dispositivi personali oppure se fornire loro un endpoint dedicato, e in certi casi anche ripensare parti dell'infrastruttura di rete: non è detto che il server VPN finora usato solo per garantire l'accesso dall'esterno a un numero limitato di lavoratori sia in grado di reggere quando tutta la forza lavoro si connette da casa.

Considerazioni iniziali: connettività e dispositivi dei dipendenti

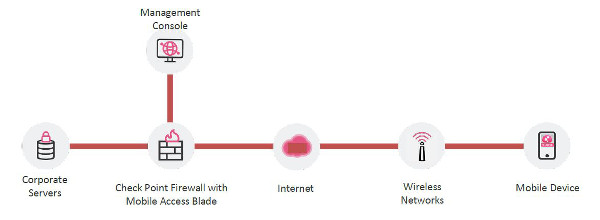

La prima considerazione da fare quando si consente ai dipendenti di lavorare da casa è quale strumento usare. In un mondo idealesi dovrebbe usare un endpoint fornito e configurato dall'azienda. In quello reale, però, questo non è sempre possibile, per questione sia di costi sia di tempi di approvvigionamento, e risulta inevitabile che i lavoratori usino il computer che hanno in casa. Per garantire la sicurezza in questo scenario è consigliabile evitare di eseguire applicazioni direttamente su questa macchina, ed è meglio farli connettere tramite VPN al dispositivo dell'ufficio, così che i computer privati siano poco più che terminali.

In alternativa, il reparto IT dell'azienda potrebbe connettersi tramite desktop remoto ai PC dei singoli dipendenti e installare su queste macchine tutte le misure di sicurezza necessarie, preoccupandosi anche di verificare che il sistema sia correntemente aggiornato e "patchato". Una scelta efficace, ma estremamente laboriosa.

Scenari di accesso remoto: le soluzioni migliori in relazione alle dimensioni dell'azienda

Nel caso delle aziende di piccole dimensioni che non devono gestire differenti segmenti di rete, secondo Check Point può essere sufficiente una singola appliance, o un piccolo cluster, che si occupa di controllare tutto il traffico in ingresso. Un solo sistema che si occupa di far girare il firewall, il server VPN e tutti le applicazioni di sicurezza.

Il secondo scenario indicato da Check Point prevede una soluzione un po' più robusta, dove il server VPN è separato dalle altre misure di sicurezza. I client remoti si connettono direttamente a questo server e una volta autenticati, il traffico viene reindirizzato verso le ulteriori misure di cifratura e threat protection presenti in azienda.

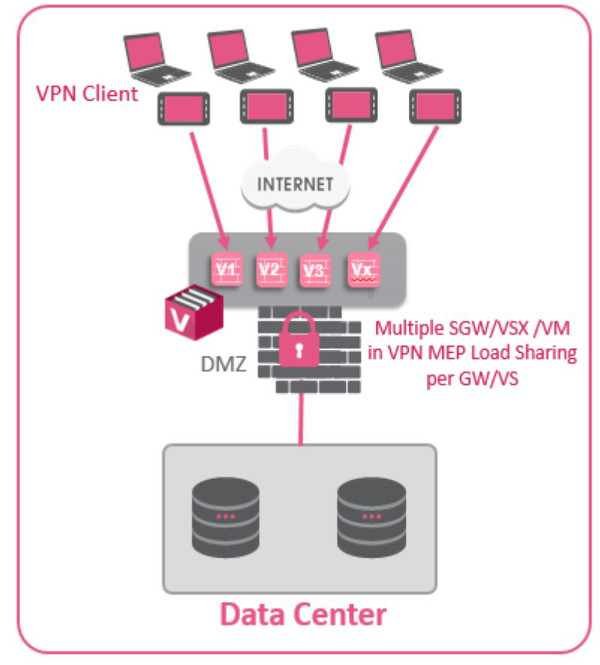

L'ultimo scenario preso in esame è quello più complesso, dedicato alle imprese con un numero elevato di dipendenti. In questo caso, gli amministratori possono usare un cluster di appliance, fisiche o virtuali, ognuna configurata diversamente a seconda della tipologia di utente da autenticare, che poi indirizzano il traffico verso i sistemi aziendali. I vantaggi di questo approccio sono la possibilità di garantire differenti livelli di sicurezza alle varie figure e la scalabilità della soluzione: le varie appliance infatti possono bilanciare il traffico fra loro all'aumentare del numero di client remoti connessi.

Il white paper di Check Point approfondisce poi le configurazioni necessarie per i vari scenari, andando più nel dettaglio di ogni singola comunicazione.

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Anche Alfa Romeo lancia il suo incentivo per l'elettrico nel Regno Unito

Anche Alfa Romeo lancia il suo incentivo per l'elettrico nel Regno Unito Un braccialetto che ascolta e registra ogni singola parola, tutto il giorno: l'acquisizione di Amazon fa discutere

Un braccialetto che ascolta e registra ogni singola parola, tutto il giorno: l'acquisizione di Amazon fa discutere Find X8 Ultra: il RE dei cameraphone. La nostra prova in Svezia, nel regno di Hasselblad

Find X8 Ultra: il RE dei cameraphone. La nostra prova in Svezia, nel regno di Hasselblad

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".