Akamai scopre una tecnica di phishing estremamente evoluta: imita le misure di sicurezza di PayPal

di Alberto Falchi pubblicata il 18 Luglio 2022, alle 11:41 nel canale Security

A rischio numerosi siti Wordpress, che vengono usati come tramite per sottrarre una quantità impressionante di informazioni personali, carte di credito incluse. Più che di bravura tecnica, però, si parla di abilissime doti di ingegneria sociale

I ricercatori di Akamai hanno scoperto una nuova tecnica usata dai criminali informatici per sottrarre informazioni personali. Una tecnica estremamente sofisticata ma non dal punto di vista tecnico, bensì per la capacità di ingannare anche gli utenti più attenti, facendo leva su inesistenti nuove procedure di sicurezza di PayPal.

Una nuova forma sofisticata di phishing veicolata tramite siti Wordpress legittimi

La truffa scovata dai ricercatori di Akamai parte da un attacco di tipo credential stuffing ai danni di siti Wordpress legittimi. Vengono usati attacchi di tipo dizionario per avere accesso da amministratore, un approccio semplice e poco tecnico, ma purtroppo ancora efficace. Una volta violato un sito, il passo successivo consiste nell'installare un plugin per la gestione dei file che viene usato per installare il kit di phishing.

Qui i ricercatori di Akamai hanno scoperto un dato interessante: il phishing kit effettua un controllo sugli indirizzi IP, così da evitare di installarlo su siti che appartengono ad agenzie che si occupano di sicurezza informatica o appartenenti al realtà come Microsoft, Google e via dicendo. Non solo: viene effettuata una verifica confrontando l'IP con una lista di IP già indicati come malevoli, così da minimizzare le possibilità di venire scoperti.

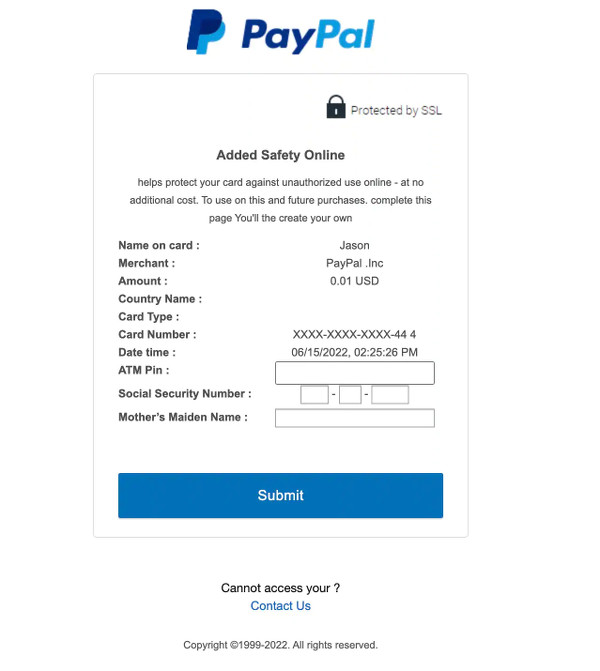

Una volta installato, presenta a chi vi accede un'interfaccia incredibilmente simile a quella di PayPal, chiedendo delle verifiche di sicurezza. Si parte da un captcha, e una volta risolto dall'utente vengono richiesti login e password di accesso a PayPal. E non è finita qui: oltre a sottrarre le credenziali di accesso, la truffa va avanti, indicando alla vittima che è stata notata attività sospetta sull'accont e suggerendo di aggiungere ulteriori misure di sicurezza.

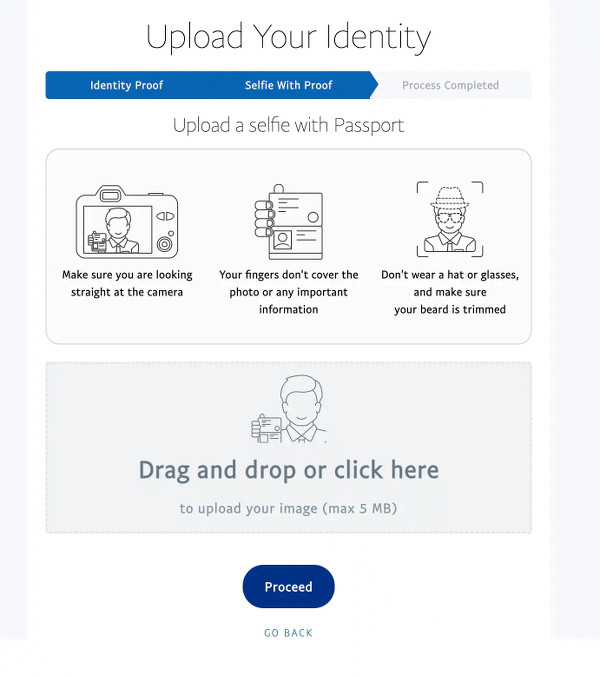

Se l'utente ci casca, si vedrà richiedere i dati della carta di credito e, successivamente, ulteriori dati personali, come il social security number (l'equivalente USA del codice fiscale). Al passaggio successivo, arriva addirittura a effettuare un controllo dell'identità, chiedendo di caricare la scansione di un documento come passaporto o carta di credito, oltre che di farsi un selfie per verificare la corrispondenza.

A questo punto, se la vittima ha completato il processo, l'attaccante ha in mano tutto il necessario: documenti, selfie e dati della carta di credito.

Secondo i ricercatori di Akamai, nel 2021 sono state 42 milioni le vittime di questa elaborata truffa, con perdite equivalenti a 52 milioni di dollari. Dato che il sistema fa leva prevalentemente sul social engineering, non esistono dei rimedi specifici. Gli amministratori dei siti Worpdress possono ridurre le possibilità di vedere violati i loro siti usando password robuste e attivando l'autenticazione a più fattori, rendendo così più difficile l'installazione del plugin malevolo da parte dei criminali. Gli utenti, dal canto loro, devono prestare estrema attenzione quando vengono richieste loro informazioni personali, anche se la richiesta sembra arrivare da un sito legittimo. Nel dubbio, non fidarsi mai di link ma accedere direttamente al proprio account PayPal tramite il sito ufficiale o l'app mobile.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Windows 11, tante novità basate sull'intelligenza artificiale in arrivo: cosa aspettarsi

Windows 11, tante novità basate sull'intelligenza artificiale in arrivo: cosa aspettarsi OpenAI firma un accordo da 30 miliardi all'anno per la costruzione di un nuovo data center da 4,5 gigawatt

OpenAI firma un accordo da 30 miliardi all'anno per la costruzione di un nuovo data center da 4,5 gigawatt Power station portatile da 2160Wh e picco 2400W a prezzo pazzesco, 759€, in dotazione pannello da 200W (valore 200€)

Power station portatile da 2160Wh e picco 2400W a prezzo pazzesco, 759€, in dotazione pannello da 200W (valore 200€)

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".