Attacchi al cloud, vendita di credenziali, ransomware fileless... Crowdstrike fa il punto sullo stato del cybercrime

di Alberto Falchi pubblicata il 01 Marzo 2023, alle 12:51 nel canale Security

Crowdstrike ha reso pubblico il Global Threat Report 2023, che sintetizza le ultime tendenze nell'ambito dell'e-crime. Abbiamo avuto modo di parlarne insieme a Luca Nilo Livrieri, Senior Manager, Sales Engineering - Southern Europe dell'azienda

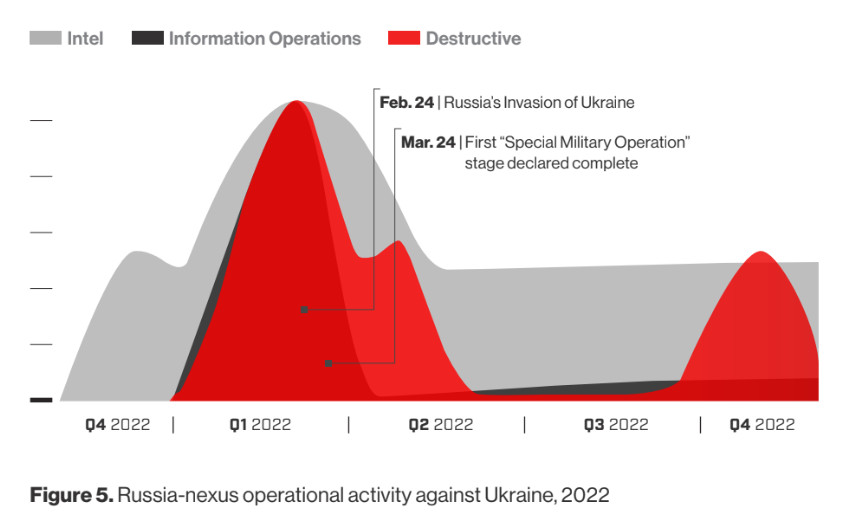

Sono tre i principali temi che emergono dal Global Threat Report 2023 di Crowdstrike, uno studio che analizza come si è voluto lo scenario della criminalità informatica nello scorso anno. Un anno che è stato segnato dalla guerra fra la Russia e l'Ucraina, conflitto che inevitabilmente si è esteso anche nel cyberspazio, da entrambi i lati. E ha visto l'intensificarsi di azioni da parte di svariati gruppi. Gruppi legati alle due nazioni in guerra, che cercano di sabotarsi a vicenda, ma non solo. Crowdstrike ha notato un aumento delle attività da parte di China-nexus, gruppo che si suppone legato al governo cinese, che ha intensificato le sue operazioni di spionaggio contro Taiwan.

Un'altra tendenza in crescita è quello degli attacchi malware-free, che passano dal 62% del 2021 al 71% nel 2022, che non fanno uso di malware ma sfruttano alte tecniche, a partire dallo sfruttamento di vulnerabilità non patchate. Questo permette agli attaccanti di nascondersi meglio nei sistemi delle proprie vittime e rimanere più a lungo al loro interno.

Terzo tema chiave è quello degli attacchi al cloud, cresciuti del 95%.

Il malware? Non è il peggior nemico degli esperti di sicurezza

Si tende a pensare che qualsiasi attacco informatico sia dovuto a un malware. Spesso anche ironizzando, o criticando duramente, il dipendente che per errore ha cliccato sul link della mail di phishing o aperto l'allegato contenente un virus. La realtà è però differente: la maggior parte delle intrusioni, il 71% secondo il report di Crowdstrike, non fa leva su malware. E come fanno allora a violare le difese gli attaccanti? Sfruttando le vulnerabilità non corrette in tempo, o in certi casi anche falle zero day. Un approccio più complicato per certi versi, perché richiede che l'attaccante abbia elevate competenze informatiche, ma più efficace, dato che permette di aggirare con più facilità i controlli di sicurezza e, soprattutto, di mantenere la persistenza nei sistemi delle ignare vittime.

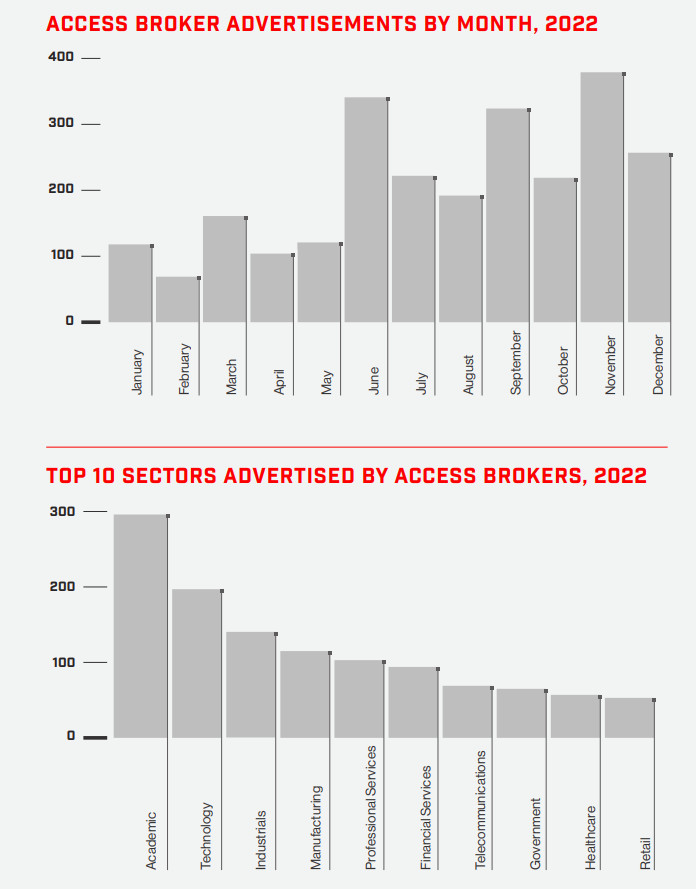

Non tutti gli attaccanti sono estremamente competenti sotto il profilo tecnico, ma in loro soccorso arrivano gli Access Broker, "quelli che fanno il lavoro sporco", ci spiega Luca Nilo Livrieri, Senior Manager, Sales Engineering - Southern Europe di Crowdstrike. Si tratta di team di hacker che vanno alla ricerca di sistemi vulnerabili e poi rivendono le credenziali a terzi, che si occupano poi di estorcere denaro alle vittime.

Chi sono gli access broker?

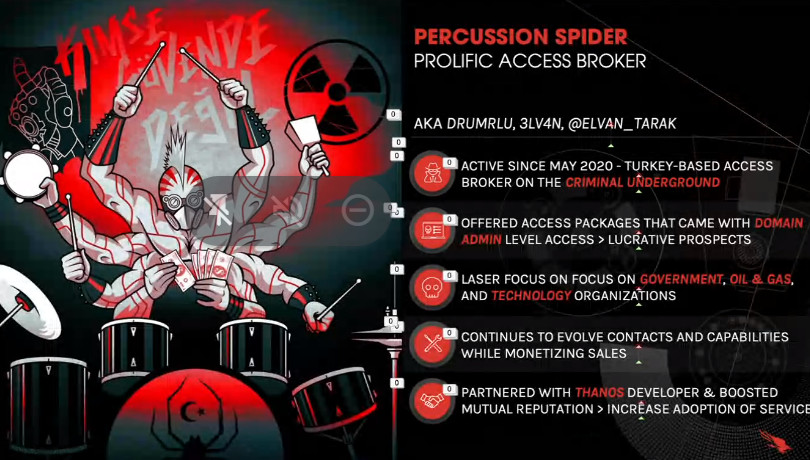

Ma chi sono gli access broker? Secondo Livrieri "non c'è una peculiarità o una caratterizzazione geografica dell'access broker". Fra i gruppi più attivi ci sono quelli provenienti dalla Turchia, oltre a team basati in Russia o nell'Europa dell'Est, "ma ne abbiamo visti anche negli USA e in Sud America". Pochi, invece, i gruppi che agiscono dall'Italia. I pochi individuati sono per lo più dei lupi solitari che agiscono come hacktivisti, e infatti dopo lo scoppio della guerra in Ucraina si è visto un intensificarsi di queste azioni.

Livrieri non nasconde che Crowdstrike è un'azienda occidentale, inevitabilmente legata agli Stati Uniti, fatto che inevitabilmente condiziona in qualche misura l'analisi. Questo significa che si tende a parlare un po' meno delle operazioni di sabotaggio e spionaggio portate avanti da gruppi legati ai governi occidentali contro la Russia o la Cina anche se "per quanto riguarda il crimine informatico non guardiamo in faccia a nessuno".

Questo è inevitabilmente un tema che coinvolge tutte le aziende che si occupano di sicurezza legate all'occidente, non solo Crowdstrike. E, in effetti, se togliamo il famoso Stuxnet, raramente si dà spazio alle operazioni cyber condotte dai nostri alleati.

Livrieri evidenzia anche un altro tema legato alla guerra cyber fra Russia e Ucraina: sui media generalisti si parla molto degli attacchi "fisici", con bombe, droni e carri armati, meno di quelli informatici, che di certo non mancano, dato che soprattutto la Russia dispone di gruppi estremamente competenti sotto questo profilo. Secondo Livrieri "se ne parla poco perché c'è poca conoscenza della materia e perché le previsioni del trend distruttivo sono state messe in discussione. Nel primo trimestre abbiamo visto molti attacchi alle infrastrutture di rete o a risorse specifiche come i database del governo. Ora che la guerra sta perdurando, entrambi i gruppi [ucraini e russi, NdR] cercano di sfruttare gli attacchi cyber più per carpire informazioni che per sabotare l'avversario".

L'autenticazione a due fattori va implementata meglio

Un altro aspetto chiave che emerge dal rapporto è come il cloud sia sempre più sotto attacco e le operazioni condotte contro queste infrastrutture siano triplicate. Comprensibile, considerato che sempre più aziende ed enti governativi stanno spostando dati e carichi di lavoro sulla "nuvola", ma stupisce il fatto che queste infrastrutture siano violate così di frequente, dato che sono considerate strategiche e, sulla carta, gli accessi dovrebbero essere protetti da autenticazioni a più fattori o sistemi di SSO (Single Sign On) e approcci del tipo zero-trust.

Per violare un'autenticazione a più fattori, però, non è necessario avere chissà quali risorse o conoscenze. Uno dei metodi più comuni, infatti, è quello di martellare gli utenti dei servizi con continue richieste di accesso. A forza di inviare notifiche sui dispositivi mobili, qualcuno prima o poi darà l'OK, vuoi per sfinimento vuoi per distrazione, dando così il via libera all'attaccante.

Secondo Livreri, questo problema potrebbe essere almeno in parte limitato usando in maniera più efficace la MFA. Alcune aziende hanno procedure di accesso piuttosto complesse, che richiedono l'inserimento di più codici, in più occasioni, più volte al giorno. Limitare la necessità di autenticarsi più volte potrebbe aiutare a mitigare questo tipo di violazioni.

I nuovi attori dell'e-crime e i loro comportamenti. Cifrare i file? Va sempre meno di moda

L'intelligence di Crowdstrike ha individuato nel 2022 ben 33 nuovi avversari, 20 dei quali appartengono a SPIDERS, il nome usato convenzionalmente da CrowdStrike per gli avversari di eCrime. Tra i nuovi avversari tracciati anche BEARs (avversari Russia-Nexus), GOSSAMER BEAR, altamente attivi durante il primo anno del conflitto tra Russia e Ucraina, che hanno preso di mira i laboratori di ricerca governativi, i fornitori militari, le aziende di logistica e le organizzazioni non governative (ONG). CrowdStrike ha anche presentato il primo avversario Siria-Nexus, DEADEYE HAWK, precedentemente tracciato da Crowdstrike come l'hactivista DEADEYE JACKAL.

Relativamente al ransomware, va notato come gli attaccanti siano sempre meno interessati a cifrare i file. Il motivo è semplice: la minaccia di diffondere pubblicamente le informazioni sottratte è più che sufficiente a convincere le vittime a cedere.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra

Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre

Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".