Checkpoint scopre una vulnerabilità nel protocollo OTA che mette a rischio gli smartphone Android

di Alberto Falchi pubblicata il 06 Settembre 2019, alle 14:41 nel canale SecurityIl problema interessa gli smartphone prodotti da Samsung, Huawei, LG e Sony ma sembra che i più vulnerabili a questo tipo di attacco siamo proprio i dispositivi di Samsung, che incidentalmente sono fra i più diffusi sul mercato

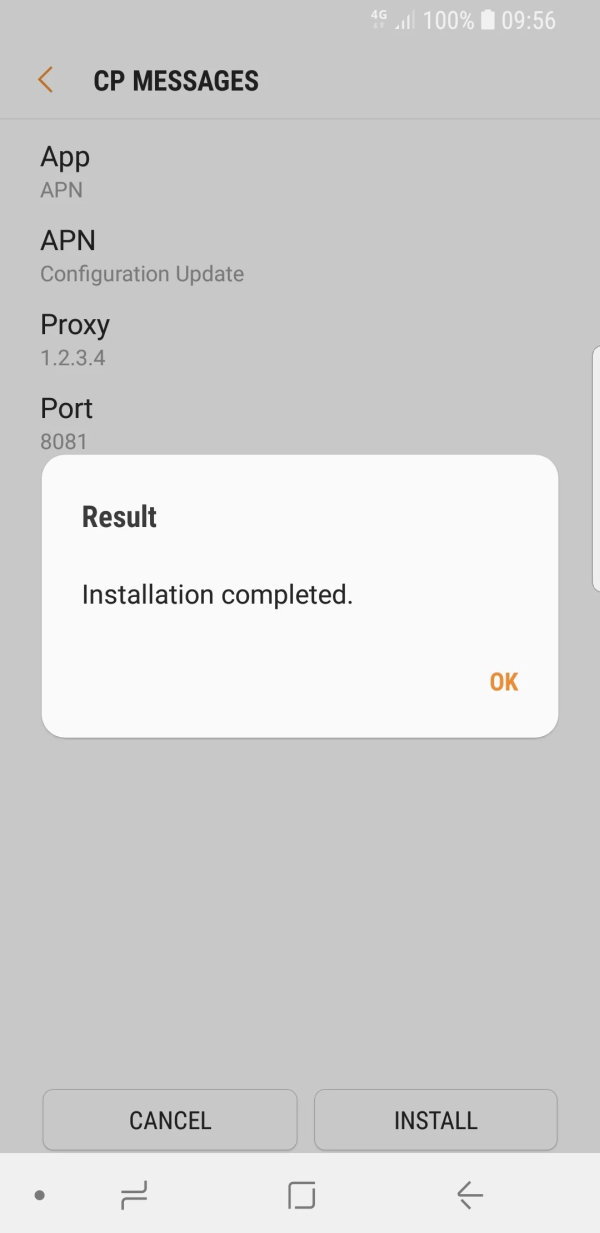

I ricercatori di Check Point Software Technologies hanno scoperto un nuovo modo di portare avanti un attacco di tipo SMS Phishing ai danni dei possessori di smartphone Android. Un attaccante può infatti riuscire con semplicità a convincere un utente ad accettare nuove impostazioni del telefono, permettendo così al truffatore di ridirigere tutto il traffico Internet del dispositivo tramite un proxy di cui ha il controllo.

Il protocollo OMA CP è vulnerabile, ma Sony si rifiuta di accettarlo

Le funzioni di aggiornamento delle impostazioni OTA (Over The Air) sono estremamente comode e permettono agli operatori telefonici di configurare con estrema facilità i telefoni dei propri clienti tramite un banalissimo SMS. Lo standard attualmente utilizzato dall'industria per questo tipo di aggiornamenti è l'OMA CP (Open Mobile Alliance Client Provisioning) che si porta dietro un grave problema: per un utente è molto difficile capire se l'aggiornamento delle impostazioni è stato inviato lecitamente dall'operatore o da un truffatore.

La falla è piuttosto grave ma fortunatamente Samsung e LG hanno già provveduto a pubblicare un fix. Huawei lo pubblicherà prossimamente mentre Sony, unica voce fuori dal coro, si rifiuta di accettare il problema, affermando che i suoi dispositivi seguono le specifiche OMA CP.

Come si può lanciare questo tipo di attacco?

La vulnerabilità è piuttosto semplice da sfruttare. A un attaccante basta dotarsi di un economico modem GSM (ci sono modelli USB che costano meno di 20 euro) e realizzare un piccolo script per comporre un messaggio compatibile con lo standard OMA CP contenente le seguenti informazioni: Server messaggi MMS , indirizo del proxy, homepage e bookmark del proxy, server mail, Directory server per sincronizzare contatto e calendari.

Il messaggio verrà poi inviato tramite il modem a un utente specifico o, se si preferisce la pesca a strascico, a tutti i cellulari raggiungibili. Un utente sospettoso probabilmente si insospettirà per un simile messaggio e rifiuterà di applicare le nuove impostazioni, ma come accade negli attacchi di phishing di massa, è probabile che sui grandi numeri qualcuno ci caschi.

Nel caso dei terminali Samsung, privi di controllo di autenticità, basterà che la vittima accetti le impostazioni per essere compromessa. Leggermente più complessa la procedura nel caso si vogliamo bucare dispositivi di Huawei, LG o Sony, dove all'attaccante è richiesto di conoscere anche l'IMSI del telefono della vittima, una sorta di numero identificativo univoco introdotto col 3G. Per ottenere l'IMSI un attaccante deve avere accesso fisico alla SIM della vittima o convincerla a installare un'app malevola che lo legga e lo invii all'attaccante.

Nel caso fosse impossibile risalire all'IMSI è comunque possibile procedere con l'attacco mandando due SMS, come viene specificato nel paper che descrive questo attacco.

Checkpoint ha verificato la possibilità di sfruttare la vulnerabilità sui seguenti telefoni (prima che venissero aggiornati per risolvere il problema) Huawei P10, LG G6, Sony Xperia XZ Premium e la serie Samsung Galaxy, S9 compreso. Consigliamo subito di aggiornare il dispositivo, se il produttore ha pubblicato una patch, e in generale di non fidarsi di SMS che richiedono un cambio di impostazioni.

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7 Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica

Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud

Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud Il futuro dei chip è verticale: RAM e logica impilati per chip più efficienti, ma realizzabili (quasi) ovunque

Il futuro dei chip è verticale: RAM e logica impilati per chip più efficienti, ma realizzabili (quasi) ovunque Accenture e Anthropic insieme per aiutare le imprese a sprigionare il valore dell'IA

Accenture e Anthropic insieme per aiutare le imprese a sprigionare il valore dell'IA Fino a 360 GB su un vetro grande come una moneta: l'archiviazione del futuro presto alla prova dei fatti

Fino a 360 GB su un vetro grande come una moneta: l'archiviazione del futuro presto alla prova dei fatti

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".