Furto di criptovalute a Bybit: come hanno fatto a sottrarre 1,5 miliardi? Lo spiega Chainalysis

di Alberto Falchi pubblicata il 26 Febbraio 2025, alle 16:44 nel canale Security

Più che la capacità tecnica, a rendere possibile un furto di questo tipo sono state le tecniche di ingegneria sociale. Non sono infatti state sfruttate vulnerabilità nei sistemi, anche se è stato necessario far leva su un malware ben confezionato

Il furto di 1,5 miliardi di dollari in criptovalute ai danni di Bybit continua a far discutere. Comprensibile, trattandosi del "bottino" più ragguardevole mai ricavato da una truffa informatica. I sospetti sin da subito si sono indirizzati verso gruppi criminali legati alla Corea del Nord, come Lazarus, specializzato proprio in questo tipo di attacchi.

Ma come è stato possibile trasferire una cifra così ingente in criptovalute senza far scattare allarmi? Cerchiamo di capirlo.

Hacker ultracompetenti o geni del social engineering?

In molti si chiedono come sia possibile che coi sofisticati sistemi di cui oggi dispongono le aziende sia possibile muovere cifre miliardarie senza far sorgere immediatamente sospetti. Ma soprattutto, davvero un exchange come Bybit tiene tutti quei soldi in wallet facilmente raggiungibili e connessi a Internet?

Iniziamo da secondo quesito, la cui risposta è semplice. I fondi sottratti non erano su un hot wallet, cioè su un portafoglio virtuale facilmente accessibile e usato ogni giorno. Al contrario, si trovavano, come impone il buon senso, in un cold wallet, che è sconnesso da Internet e viene usato come riserva. Per capire meglio, possiamo considerare l'hot wallet il denaro che abbiamo nel nostro portafoglio o nel conto corrente, mentre il cold wallet è l'equivalente della cassetta di sicurezza nel caveau della banca.

Il cold wallet in questo caso veniva usato da Bybit solo per trasferire fondi verso gli hot wallet usati per l'operatività del sito. Va notato che non basta un singolo amministratore del servizio per fare queste operazioni: il portafoglio era di tipo multisig, e quindi è necessaria la firma di più dirigenti dell'azienda per autorizzare movimenti dal cold wallet.

Come hanno fatto i criminali a superare queste difese? Non sfruttando una vulnerabilità del sistema, ma facendo affidamento a tecniche di ingegneria sociale. Hanno prima di tutto usato una serie di mail di phishing mirate a chi aveva le chiavi di accesso al cold wallet, convincendoli a firmare transazioni malevole e ottenendo così i codici necessari.

Successivamente, gli attaccanti hanno atteso che l'azienda trasferisse cripto dal cold wallet a uno degli hot wallet usati quotidianamento da Bybit. I criminali informatici sono riusciti a intercettare questo processo e sono riusciti così a spostare circa 401.000 ethereum verso un portafoglio da loro controllato. Se infatti avessero semplicemente mosso i fondi, probabilmente qualcuno di Bybit si sarebbe insospettito, mandando a monte il piano. Hanno invece atteso un trasferimento reale, limitandosi a modificare il destinatario. In pratica, come se avessero cambiato l'IBAN di un trasferimento bancario.

La cripto NON sono così anonime come sembra

Sebbene sia diffusa la credenza che le criptovalute siano anonime e irrintracciabili, questo non è vero. Anonime sì, per lo meno sino a che le cripto vengono convertite in valute fiat come dollaro o euro. Ma irrintracciabili proprio no: la blockchain, infatti, è un registro pubblico che contiene tutte le transazioni avvenute sul sistema. Questo significa che sarebbe teoricamente facile per gli exchange escludere e non accettare trasferimenti verso specifici portafogli, per esempio quelli usati per intascare il riscatto di un ranswomware.

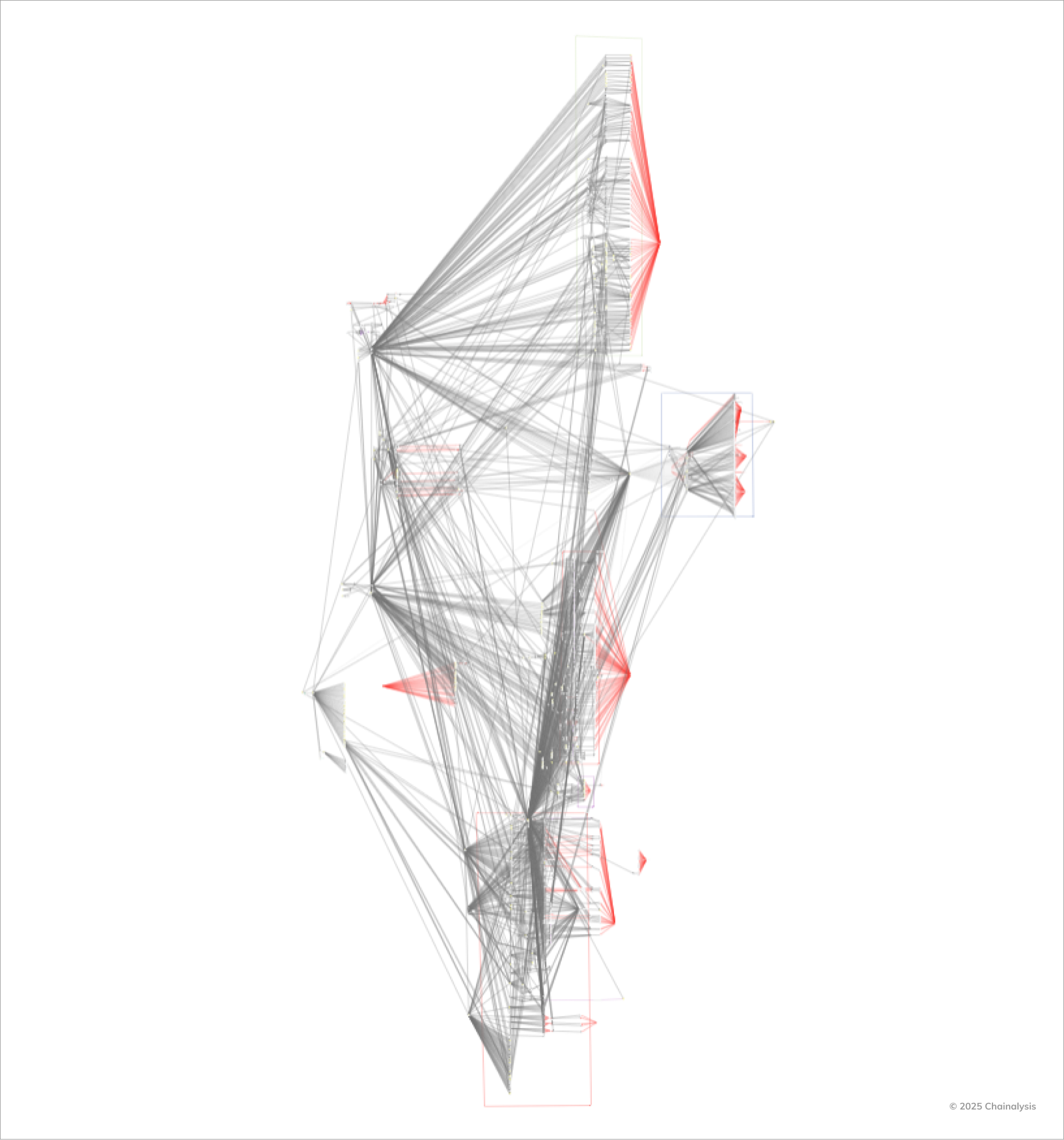

Per questo motivo, i criminali informatici tendono a "ripulire" le cripto, esattamente come fanno i delinquenti che riciclano denaro sporco. Nel caso di Bybit i criminali hanno disperso i fondi sottratti su una fitta rete di intermediari, così da rendere più complicato seguire le tracce digitali.

Successivamente, hanno convertito una grossa parte degli ethereum sottratti in bitcoin, appoggiandosi a degli exchange decentralizzati, cross-chain bridges (sistemi per trasferire cripto da una blockchain a un'altra) ed exchange no KYC. Rendendo così la vita molto più difficile a chi cerca di seguire le tracce delle cripto sottratte.

Le rimanenti cripto, invece, rimangono ancora su indirizzi dormienti, una tecnica usata spesso dai gruppi di hacker nord coreani, che attendono anche molto tempo prima di effettuare operazioni su questi portafogli che, comprensibilmente, sono sotto strettissimo controllo delle autorità di tutto il mondo. L'immagine qui sotto mostra la complessità delle transazioni effettuate nel tentativo di rendere più complesso il tracciamento delle cripto sottratte.

Chainalysis, così come altre realtà, stanno tenendo monitorati questi portafogli nella speranza di risalire agli autori o recuperare almeno parte del denaro.

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Sei pronto per il LEGO Game Boy? Ecco quando esce e quanto costa

Sei pronto per il LEGO Game Boy? Ecco quando esce e quanto costa Google ha speso 14 miliardi in nuovi server in 3 mesi: e questo è solo l'inizio

Google ha speso 14 miliardi in nuovi server in 3 mesi: e questo è solo l'inizio

18 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoMa...

..."Non sfruttando una vulnerabilità del sistema, ma facendo affidamento a tecniche di ingegneria sociale."...Si, va bhe ... e poi arrivare a 1.5 MILIARDI?

Come minimo questi pirl-pirl-pirl sarebbero da "impalare" ....

No, mica tanto... cioè a leggere qui così sembrerebbe, ma provando a informarmi un po' meglio, diciamo che qualche articolo più tecnico lo spiega in maniera differente (e non della serie "Ti èe arrivato uno pagato su tuo conto crente BancoPosta, acceddi per accreditare i tuoi soldi!"

Più che la capacità tecnica, a rendere possibile un furto di questo tipo sono state le tecniche di ingegneria sociale. Non sono infatti state sfruttate vulnerabilità nei sistemi, anche se è stato necessario far leva su un malware ben confezionato

Direi che abbiano fatto un "ottimo lavoro" ... che se li godano ... se riescono

quindi alla fine il risultato è lo stesso

infati, poi basta far dare la colpa agli russi o in questo caso nord coreani ed il gioco è fatto, tutti guarderanno l'asino che volano e loro si godranno i soldi.

Con la sottile differenza che tutto quello che c'è contenuto nel caveau della banca è la banca stessa che ne risponde se qualcuno ci accede con un tunnel perché ha ingannato il comune con dei finti scavi sotterranei.

Qua qualcuno è arrivato al caveau, ingannando qualcun altro ed è sparito con il malloppo.

Fantastici questi soldi digitali che ti spariscono sotto al naso così facilmente...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".