Trend Micro ci ha mostrato come è facile hackerare una gru da cantiere

di Alberto Falchi pubblicata il 21 Marzo 2019, alle 17:21 nel canale Security

Durante la Cyber Conference i ricercatori di Trend Micro non si sono limitati a elencare le vulnerabilità ma hanno mostrato in diretta quanto può essere semplice prendere il controllo di un dispositivo IoT industriale.

Non c'è una sola delle aziende che operano nell'ambito della cybersecurity che non insista sulla necessità di prestare maggiore attenzione alla sicurezza dei dispositivi IoT. Con l'avvento delle reti 5G, gli oggetti "intelligenti" diventeranno una parte sempre più importante della nostra esistenza e a tutti gli effetti gli affideremo le nostre vite stesse, basti pensare alle auto a guida autonoma e ai dispositivi medicali, così come ai tanti sistemi di controllo industriale. Sono apparati che fanno gola ai criminali e che se compromessi potrebbero creare danni incalcolabili. Pensiamo a cosa potrebbe succedere se qualche malintenzionato potesse prendere il controllo di una gru da cantiere, per esempio? Uno scenario improbabile? Non proprio: dopo aver visto in azione i ricercatori di Trend Micro abbiamo scoperto che è un gioco da ragazzi.

Ecco come "hackerare" una gru

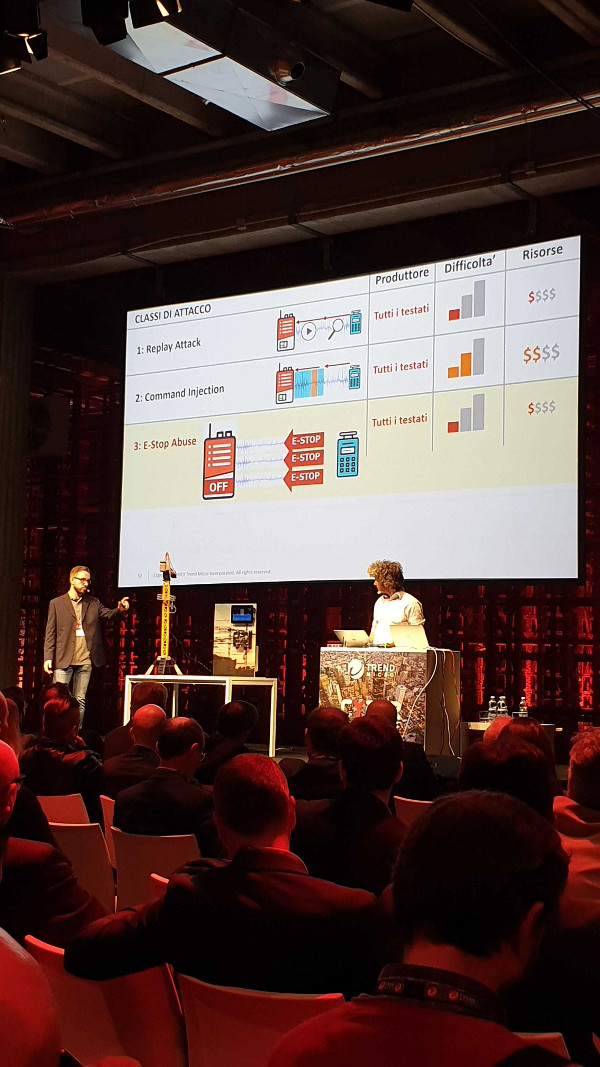

Invece di limitarsi a disegnare scenari più o meno plausibili, due ricercatori di Trend Micro - Federico Maggi e Marco Balduzzi - hanno voluto mostrare quanto può essere facile prendere il controllo di un dispositivo connesso. Non parliamo di una lampadina smart o di un drone giocattolo ma di una gru da cantiere, capace di muovere pesi di svariate tonnellate. Per ovvi motivi di sicurezza, durante la presentazione non è stata usata una gru a misura reale ma un modellino. Cambia poco: le parti del sistema compromesse, il telecomando e il suo ricevitore, sono le stesse che vengono usate nei cantieri. La semplicità con cui ci sono riusciti è imbarazzante, ancora di più il fatto che per portare a termine gli attacchi descritti basta hardware dal prezzo di qualche centinaio di euro.

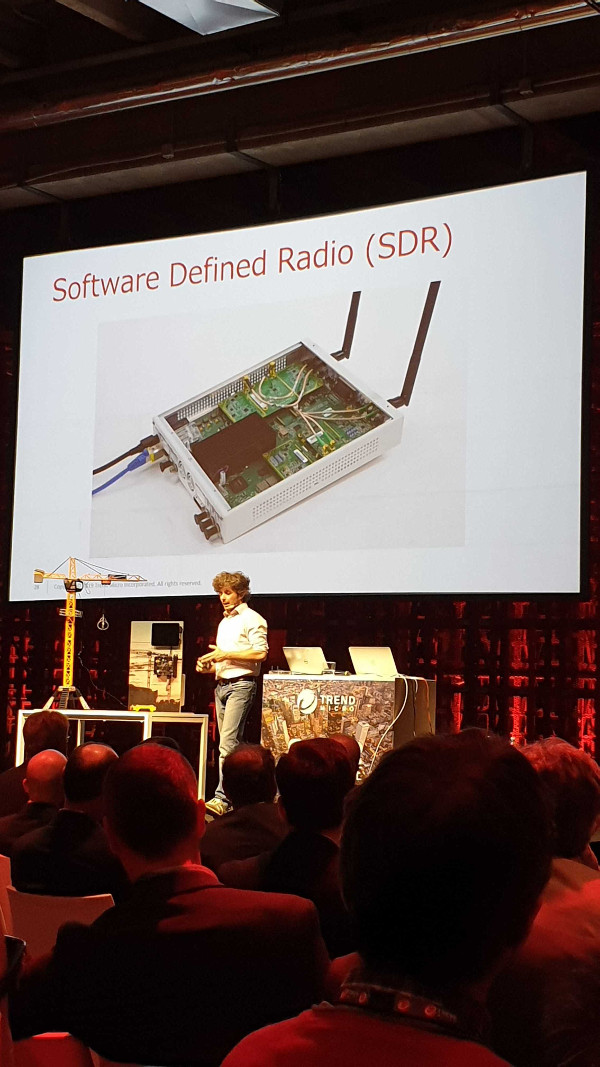

Per sferrare il primo tipo di attacco, il Replay Attack, gli è bastato intercettare le frequenze inviate dal telecomando della gru al ricevitore. Una volta acquisiti i codici, bastava analizzare il segnale e inviarlo identico per far ripetere alla gru controllata da remoto l'ultimo comando inviato dall'operatore. Con un po' di lavoro in più, e circa 500 euro per acquistare una SDR (Software Defined Radio), sono stati in grado di controllarla direttamente, scoprendo i codici dei vari comandi e come inviarli al ricevitore bypassando il telecomando principale.

Finita qui? Macché. Proseguendo nella dimostrazione è stato mostrato quando sia facile mettere in crisi un cantiere bloccando il lavoro e rendendo inutilizzabili i macchinari. Basta un dispositivo capace di mandare un segnale radio che invii costantemente il segnale di blocco al ricevitore: la gru rimane bloccata sino a che non si riesce a eliminare questa "interferenza". Cosa non facile: il "jammer" può essere un dispositivo grande come una chiavetta USB, quindi estremamente semplice da occultare all'interno di un cantiere. Nonostante questa tecnica non permetta a un attaccante di fare danni veri e propri, può venire usata per ricattare un'azienda e obbligarla a pagare un riscatto per far cessare le interferenze e permetterle di continuare a lavorare.

La vulnerabilità è nel software, non nell'hardware

Il fatto che TUTTE le gru di tutti i produttori siano così poco protette mostra che in certi settori ancora non si pone la necessaria attenzione alla sicurezza informatica, al software più precisamente. Le vulnerabilità sono tutte legate al sistema di controllo, al telecomando, più precisamente nel protocollo di comunicazione radio. Secondo Maggi e Balduzzi basterebbe passare al protocollo Bluetooth per rendere questi apparati ben più sicuri di adesso e stanno collaborando coi produttori per mettere in sicurezza le loro installazioni.

A questo indirizzo sono disponibili maggiori informazioni su queste specifiche vulnerabilità.

Con l'arrivo del 5G non possiamo permetterci falle

Se c'è una cosa che in parte ci ha tranquillizzato è che questo tipo di attacchi richiedevano la presenza di una persona nelle vicinanze del cantiere per essere portati a termine e, anche in questo caso, non è banale: le onde radio sono soggette a molte interferenze, tanto che inizialmente la demo ha subito qualche intoppo a causa delle tante interferenze presenti in sala. In pochi anni, però, sempre più dispositivi come questi saranno controllabili da remoto, via Internet: prendere sotto gamba la questione della cybersecurity, soprattutto in ambito IoT, sarebbe un gravissimo errore.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra

Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre

Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoEsistono "organizzazioni" che da decenni ottengono lo stesso risultato senza manco bisogno di ricorrere a cio'....

.... prendere sotto gamba la questione della cybersecurity, soprattutto in ambito IoT, sarebbe un gravissimo errore.

ma anche con il 4G ed il 3G ed il via cavo... tra router con password di default stile "1234", auto intelligenti craccabili in pochi minuti e gente che raccatta pendrive USB anche nei bagni pubblici... la vedo dura senza una massiccia educazione alla sicurezza...

in pratica si sposta il problema da una parte all'altra

ARTICOLO PER ISTRUIRE EVENTUALI BALORDI

Trovo assolutamente inutile e idiota all'inverosimile scrivere articoli del genere,è come dire ad eventuali Malintenzionati:

OGGI NON AVETE NIENTE DA FARE ?

BENE !

VE LO DICIAMO NOI COME PASSARE IL TEMPO,

PROVATE A FARE DANNO IN QUALCHE CANTIERE,

CHE MAGARI CI SCAPPA PURE IL MORTO !!!!!

Questo articolo andrebbe rimosso, è la stessa propaganda che facevano i giornalisti all'epoca dei pazzi incoscienti che lanciavano pietre dai cavalcavia; col diffondersi incessante di tali notizie, c'è chi faceva a gara a lanciare sassi: e purtroppo qualcuno ci ha perso a vita.

Tutto questo succede grazie ad un giornalismo che serve solo a fare danni.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".