Proofpoint: ecco come costruire una rete dall'interno

di Alberto Falchi pubblicata il 27 Ottobre 2020, alle 16:07 nel canale Security

Le minacce informatiche non arrivano solo da attaccanti esterni: errori dovuti a negligenza, distrazione e talvolta infedeltà possono arrecare gravi danni economici e di immagine. Luca Maiocchi di Proofpoint spiega come proteggersi

Luca Maiocchi, Country Manager Italy di Proofpoint, ha condiviso con Edge9 le sue riflessioni sulle minacce che arrivano dall'interno dell'azienda. Possono essere causate da errori dei dipendenti o, in certi casi, da vere e proprie azioni di sabotaggio. Riportiamo di seguito le sue considerazioni.

Le minacce informatiche non arrivano solo dall'esterno

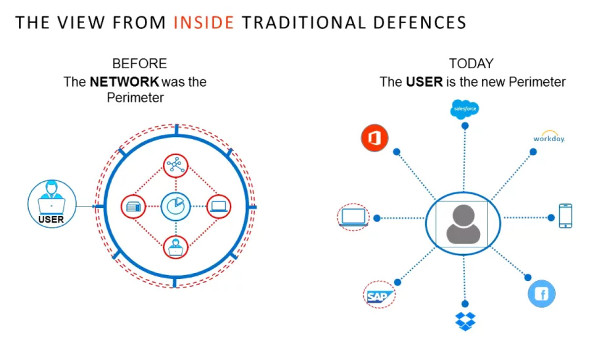

Tradizionalmente, la difesa cyber punta a mantenere le minacce fuori dall'azienda. E a ragione, perché dagli attacchi Business Email Compromise (BEC) al malware, sono numerosi gli elementi che, una volta all'interno dell’azienda, possono causare danni significativi.

Tuttavia, non tutti gli attacchi sono causati da forze esterne. Le minacce interne sono in aumento, con un incremento del 47% negli ultimi due anni e oggi, quasi un terzo di tutti gli attacchi è guidato da insider. Esattamente come le minacce esterne, anche quelle interne hanno il potenziale di causare danni significativi, con un costo medio per azienda di 11,45 milioni di dollari l'anno scorso.

Cosa guida le minacce interne?

Le minacce interne si presentano sotto forme diverse. A volte gli aggressori fanno di tutto per coprire le loro tracce, altre volte non si rendono nemmeno conto del rischio che rappresentano.

Quando si costruisce una difesa adeguata contro insider di ogni tipo, è necessario prima capire esattamente contro chi si ha a che fare. Meglio si capiscono motivi e metodi di una minaccia interna, meglio si potranno proteggere utenti e organizzazione.

Le minacce interne più comuni nascono da questi fattori:

- Negligenza: di gran lunga la causa più comune, rappresenta il 62% di tutti gli incidenti e costa alle aziende in media 307.000 dollari per evento. Poiché queste minacce sono involontarie, non è sempre facile individuarle al primo segnale. Tuttavia, si può fare molto per ridurre il rischio, ad esempio con continue attività di formazione e sensibilizzazione.

- Intenzionalità: anche se meno comuni, l minacce intenzionali sono molto più costose - 755.000 dollari per un singolo incidente. Che siano spinti dalla vendetta o dal guadagno finanziario, gli insider malintenzionati possono essere particolarmente difficili da individuare e la protezione richiede trasparenza e attenzione. È fondamentale sapere chi sta accedendo alle reti e perché, rilevando ed evidenziando eventuali comportamenti sospetti.

- Compromissione dell’account: minaccia specifica in cui gli hacker prendono di mira le informazioni di login di un interno per ottenere l'accesso non autorizzato ad applicazioni e sistemi. Nonostante rappresenti solo il 14% di tutte le minacce insider, questo metodo di attacco costa alle aziende una media di 871.000 dollari per un singolo incidente.

Una difesa attenta

Così come non c'è un modello unico di minaccia interna, non c'è una soluzione unica per la difesa.

Proteggere un’organizzazione dagli insider richiede una combinazione approfondita di strumenti, processi e formazione. La spina dorsale è l'educazione degli utenti, che devono essere consapevoli di come il loro comportamento possa mettere a rischio la loro organizzazione, in modo intenzionale o meno. La formazione deve essere continua e completa e deve riguardare argomenti come il riutilizzo delle password, il phishing e il BEC.

I dipendenti dovrebbero essere formati su come individuare comportamenti insoliti tra colleghi e sulle conseguenze legate all'esecuzione o alla facilitazione di una minaccia verso la propria azienda, la quale deve senza dubbio dotarsi di strumenti per monitorare l'attività di rete degli utenti, per segnalare il prima possibile qualsiasi comportamento sospetto o insolito.

Tutto ciò dovrebbe essere abbinato a rigide politiche riguardanti l'uso di strumenti e dispositivi aziendali, dalla posta elettronica ai device di archiviazione esterna, fino al BYOD.

Le soluzioni tecnologiche

Diversi sono gli aspetti critici dal punto di vista tecnologico per fornire una risposta adeguata alle esigenze di una sicurezza efficace verso l’interno:

- Analisi dei rischi per gli utenti incentrata sulle persone - Correlazione di attività utenti, interazione dei dati e profili di rischio utenti nell'ambito di un modello di dati che consente la correlazione, analisi e implementazione di un potente rilevamento interno delle minacce e delle capacità di risposta.

- Flussi di lavoro di risposta agli incidenti - Flussi di lavoro di risposta agli incidenti e di gestione dei casi personalizzati per gli eventi causati dagli utenti che richiedono la collaborazione con team esterni all’ambito IT e la raccolta di prove dallo stack della produttività digitale.

- Rilevamento e analisi interni delle minacce - Rilevamento completo del comportamento interno pericoloso rispetto ad attività e accesso non autorizzato, azioni accidentali pericolose, abuso dei sistemi e spostamento di dati fuori dalle policy.

Proofpoint ha rilasciato di recente la nuova piattaforma cloud-based ObserveIT Insider Threat Management (ITM), che consente un migliore rilevamento dei rischi interni, una risposta accelerata agli incidenti e una visibilità più estesa e unificata sulle attività degli utenti, sull'interazione dei dati e il contesto delle minacce.

Le innovazioni presenti in questa nuova piattaforma ITM introducono un nuovo paradigma di analisi delle criticità legate al singolo utente che permette di ridurre il rischio e incrementare il ROI, con un approccio realmente scalabile.

Anche se difendersi dagli insider può apparire impegnativo, non è certo impossibile. Quanto più è chiara la visione del proprio staff, dati e reti, tanto più sarà facile individuare le irregolarità e tanto più velocemente si potranno bloccare potenziali minacce provenienti dall'interno.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 2 minuti: il tempo per scorrere le 25 offerte vere su Amazon per risparmiare un sacco di soldi

2 minuti: il tempo per scorrere le 25 offerte vere su Amazon per risparmiare un sacco di soldi Mini LED TCL: confronto tra le migliori smart TV QLED in offerta. Quale serie scegliere tra Q10B, Q6C e C61KS?

Mini LED TCL: confronto tra le migliori smart TV QLED in offerta. Quale serie scegliere tra Q10B, Q6C e C61KS? Robot aspirapolvere: questi sono i più acquistati su Amazon e le differenze sono sorprendenti (anche nei prezzi)

Robot aspirapolvere: questi sono i più acquistati su Amazon e le differenze sono sorprendenti (anche nei prezzi)

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".