Ransomware, attacchi alla supply chain e debolezze generali: il panorama della cybersicurezza nella Global Attitude Survey 2021 di CrowdStrike

di Riccardo Robecchi pubblicata il 10 Febbraio 2022, alle 14:11 nel canale Security

La Global Attitude Survey 2021 svela come l'anno passato non ha riservato particolari sorprese nel panorama della cybersicurezza, ma sono emerse ancora più forti alcune tendenze del settore come i ransomware e la preoccupazione per gli attacchi alla filiera

Il 2021 è stato un annus horribilis per la sicurezza informatica e le previsioni per il 2022 non lasciano presagire un netto cambiamento in positivo. La Global Attitude Survey 2021, o "indagine globale sull'atteggiamento" in italiano, condotta da CrowdStrike mostra diversi dati interessanti su come stiano cambiando la percezione e il modo di porsi delle aziende rispetto al tema della sicurezza. Tra temi già ben noti come l'assenza di fondi e di competenze, spiccano anche novità come la perdita di fiducia nei fornitori di soluzioni software tradizionali e l'estrema lentezza nell'individuazione e nella risposta agli attacchi.

Abbiamo parlato con Luca Nilo Livrieri, Senior Manager, Sales Engineering Southern Europe di CrowdStrike, per capire meglio la situazione e possibili soluzioni ad alcuni dei problemi.

Il ransomware è ancora il mezzo di attacco più diffuso e pericoloso, secondo CrowdStrike

La ricerca di CrowdStrike si è basata su 2.200 intervistati, di cui il 50% facente parte della dirigenza aziendale e il restante 50% fatto di professionisti della sicurezza. Il 50% delle aziende rappresentate aveva tra 100 e 1.999 dipendenti, le altre più di 2.000 dipendenti. 100 degli intervistati rappresentavano aziende italiane.

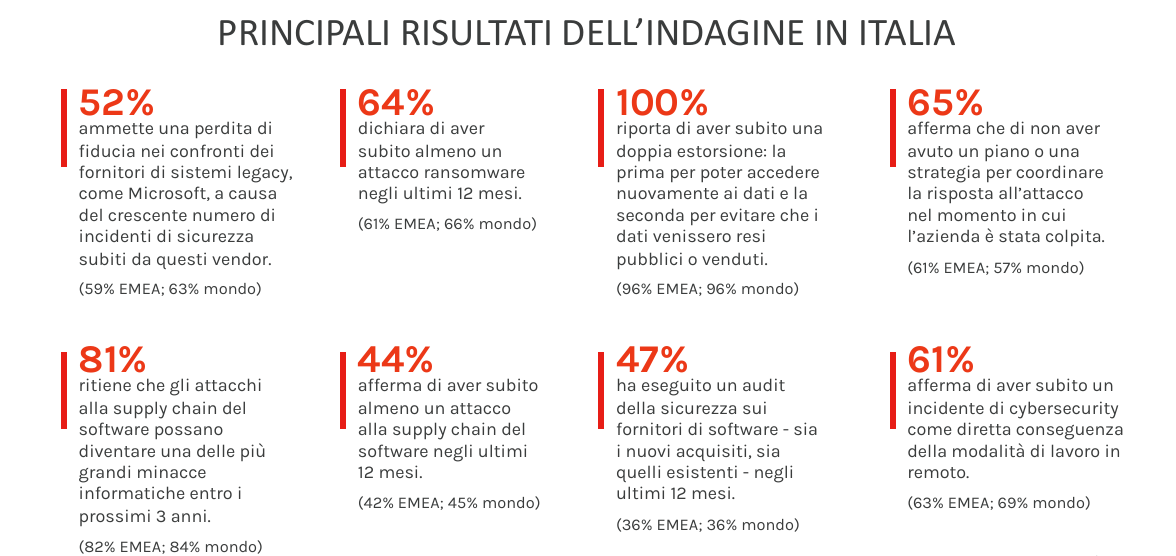

Il panorama della cybersicurezza è in costante evoluzione, ma è possibile evidenziare chiaramente alcune tendenze. Il ransomware è stato e continua (purtroppo) a essere una delle costanti in questo ambito, con attacchi in crescita e richieste di riscatti sempre più elevate. Nel mondo, il 66% degli intervistati ha dichiarato di aver subito almeno un attacco ransomware, contro il 64% dell'Italia, mentre il 96% riporta di aver subito una doppia estorsione (100% per l'Italia), ovvero una seconda richiesta di danaro per non far pubblicare i dati trafugati.

I ransomware sono in continua crescita e non stupisce, dunque, vedere cifre del genere; ciò che stupisce maggiormente è che, dopo numerosi anni in cui il fenomeno ha avuto modo di prendere piede e stabilirsi come principale metodo di attacco, il 65% degli intervistati italiani affermi di non avere avuto un piano o una strategia per rispondere a un attacco con ransomware (contro il 57% a livello mondiale).

I casi in cui il riscatto è stato pagato sono cresciuti del 62,7% su scala globale (e del +26,4% in EMEA), mentre la cifra media pagata è di 1,79 milioni di dollari (1,32 milioni in Italia), con la cifra media richiesta pari a 6 milioni. Interessante è notare che nel nostro Paese le aziende che hanno pagato sono meno che altrove, con un dato del 18% che è nettamente inferiore al 24% mondiale. È possibile però prevenire gli attacchi, ad esempio con regole e leggi più dure?

"Ci sono gruppi che lavorano per capire da dove vengano questi attacchi. I gruppi criminali fanno cose diverse per obiettivi diversi; la maggior parte ha una finalità economica, e bisogna dunque fare in modo che questa finalità economica venga il più possibile meno, l'ideale sarebbe non pagare perché all'interno delle organizzazioni si sono messe in piedi tecnologie per le quali non è necessario pagare, perché ci sono backup effettuati correttamente e così via", ci dice Livrieri (in foto). "A livello governativo spesso è possibile prevedere gli attacchi con sistemi di intelligence che sanno già che sono state rubate credenziali di una pubblica amministrazione o di una finanziaria o un'azienda energetica; si può spesso prevenire il ransomware perché è spesso conseguenza di un attacco che è avvenuto mesi prima. Con l'intelligence si può prevenire gli attacchi perché si conosce il bersaglio; in quanto al pagamento del riscatto, è più un lavoro di squadra come azioni che devono essere effettuate a livello tecnico, più che a livello di governo che impone il non pagamento dei riscatti."

Il backup è sicuramente un elemento fondamentale in una strategia di contrasto ai ransomware, ma non è l'unico strumento. Livrieri fa l'esempio dell'approccio "zero trust" per cui gli utenti non possono compromettere l'intera rete perché sono limitati dai privilegi delle proprie utente, nonché dell'autenticazione a due fattori per eseguire operazioni delicate (come, ad esempio, accedere a cartelle condivise) che può aiutare a fermare attacchi che partono da utenze compromesse.

Un altro fenomeno che desta preoccupazione è quello degli attacchi alla filiera (o supply chain se preferite l'inglese): il 77% delle aziende intervistate dichiara di aver subito questo attacco nel 2021, contro il 66% nel 2018, mentre in Italia la situazione sembra migliore, con il 44% delle aziende intervistate colpite. L'84% (81% in Italia) degli intervistati afferma che questi attacchi diventeranno una delle principali minacce alla cybersicurezza delle aziende, mentre il 63% (52% in Italia) dichiara di non riporre più fiducia in fornitori di soluzioni tradizionali come Microsoft. Il problema è che a questi dati non viene poi dato seguito con misure concrete: solo il 36% dei rispondenti afferma di verificare la sicurezza dei propri fornitori di software (ma il dato, ed è interessante farlo notare, sale al 47% nel caso dell'Italia), e c'è una generale eccessiva fiducia nelle aziende partner e fornitrici, con il 93% che afferma di fidarsi totalmente di esse. Un approccio più cauto e indagatore sarebbe certamente più adeguato.

Quali cambiamenti servono perché le aziende migliorino la cybersicurezza?

In generale, le aziende affrontano una situazione difficile. Se già in una situazione normale era necessario fare i conti con carenze a livello di fondi e di organico per la cybersicurezza, dall'inizio della pandemia la situazione si è acuita ulteriormente.

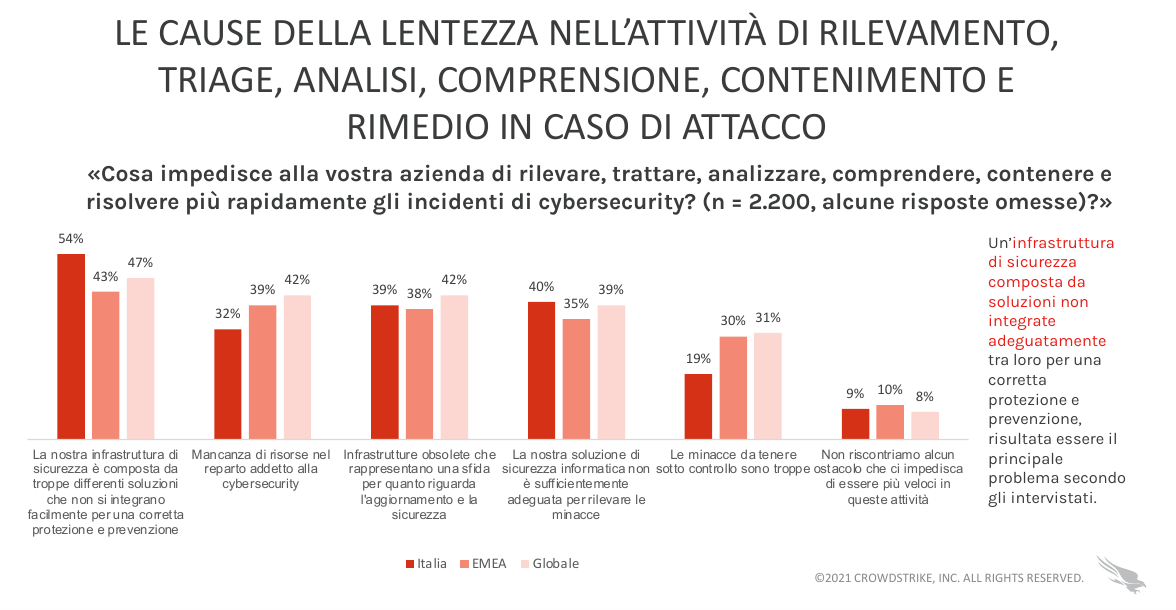

Nel 2019 il tempo necessario per rilevare un'aggressione era di 120 ore, ma nel 2021 tale numero è cresciuto a 146 ore: si tratta di più di sei giorni come dato medio ed è un aumento significativo rispetto al dato pre-pandemico. Ciò è dato da diversi fattori, tra i quali si segnalano la carenza di risorse, di competenze, di tempo e di strumenti adeguati.

"L'ideale sarebbe seguire la regola 1-10-60", ci spiega Livrieri, "ovvero identificare l'attacco in un minuto, analizzarlo in 10 e contenerlo in 60. Al momento gli attaccanti hanno un breakout time, ovvero il tempo necessario per prendere il controllo del dispositivo dell'obiettivo, che è vicino all'ora e mezza, quindi sono sempre più veloci. Questo perché spesso nel malware viene definita ora una componente di credenziali, ovvero all'interno del file che viene scaricato sono già presenti le credenziali che sono state rubate o comprate sul mercato nero da un attacco che era stato fatto precedentemente. Per questo ci sono attacchi ai grandi fornitori che hanno le nostre identità, ovvero nome utente e password, e per questo le indicazioni sulle migliori pratiche dicono di usare password diverse per servizi diversi."

Il rapporto afferma che il 47% degli intervistati ritiene che la frammentazione delle soluzioni di sicurezza sia uno dei principali ostacoli che prevengono l'implementazione di una strategia di sicurezza efficace. Ciò è il risultato dell'uso di moltissime soluzioni che spesso si sovrappongono e rendono più complesso tenere traccia di ciò che succede. Una soluzione potrebbe essere quella di unificare i dati raccolti dalle varie soluzioni con uno standard, così da poter far lavorare più facilmente insieme diversi software? "Nessuno di noi fornitori pretende di essere l'unico. Dobbiamo lavorare in ambienti complessi e dobbiamo fornire valore alle aziende", afferma Livrieri. "Gli XDR, extended detection and response, creano un data lake unico che va a correlare fonti da diverse tecnologie per dare visibilità dell'intera catena dell'attacco. Rispetto all'incidente è un po' come, invece di vedere un film e capirlo da un fotogramma solo, vederlo per intero e capire tutta la trama: si può dunque vedere la mail di phishing che è arrivata con la soluzione antispam, quindi l'utente che ha cliccato sul link malevolo e se l'agente sulla postazione di lavoro sia intervenuto. È un tema, quello della sinergia delle soluzioni, che ha portato alla XDR Alliance, che è un tavolo di lavoro che abbiamo fatto con altri fornitori di soluzioni di sicurezza che ha portato a delle API che lavorano in maniera bidirezionale e che fanno in modo che si possa lavorare in maniera attiva e proattiva sui vari sistemi."

In generale, dunque, come possono le aziende combattere meglio gli attacchi e rispondervi in maniera più efficace?

"La tecnologia è solo uno degli elementi su cui intervenire. Ci sono tre pilastri fondamentali: strategico, operativo e tattico. Il pilastro strategico rappresenta il fatto che la strategia di cybersicurezza deve partire dall'alto, dunque la sensibilità dovrebbe partire dalla dirigenza, quindi dovrebbe essere ben noto a tutti i livelli qual è l'impatto di un cyberattacco e bisognerebbe mettere in campo processi e definizioni condivise con tutti gli elementi della catena perché sia estremamente chiaro come intervenire in caso di attacco. Dovrebbe diventare una pratica comune nelle aziende come le esercitazioni antincendio. A livello operativo, i professionisti di sicurezza dovrebbero essere messi nelle condizioni di fare al meglio il proprio lavoro facendo in modo che le tecnologie che hanno a disposizione, che sono tante, siano gestite correttamente, aggiornate e all'ultimo rilascio. A livello tattico, un tema importare è quello del troppo rumore di fondo generato dagli incidenti con le tecnologie di rilevamento; bisogna lavorare maggiormente sull'incidente vero e proprio, più che sul suo rilevamento, bisognerebbe dunque avere strumenti che danno visibilità solo di quegli eventi che sono critici."

Il rapporto completo è disponibile a questo indirizzo.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra

Theia potrebbe essere stata fondamentale per lo sviluppo della vita sulla Terra Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre

Onde gravitazionali: LIGO-Virgo-KAGRA hanno rivelato la più massiccia fusione di buchi neri di sempre La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

La sovranità digitale si applica anche all'assistenza: arrivano i servizi sovrani di SUSE

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".