Snatch, il ransomware che sfrutta la modalità provvisoria di Windows per superare le protezioni

di Alberto Falchi pubblicata il 18 Dicembre 2019, alle 10:41 nel canale Security

I ricercatori di SophosLabs hanno scoperto un nuovo ransomware che riavvia il PC in modalità provvisoria per eludere antivirus e altre protezioni così da agire indisturbato. I riscatti chiesti oscillano fra i 2.000 e i 35.000 dollari

I ransomware sono fra i malware più diffusi e devastanti e hanno già fatto vittime illustri, inclusi ospedali, città, aziende. Fortunatamente l'allarme ha spinto i più a prendere protezioni adeguate e ora sono numerose le soluzioni di protezione degli endpoint che bloccano l'azione di questi particolari virus. Gli hacker però non hanno intenzione di arrendersi e continuano a cercare nuove vie per portare a termine questi attacchi, che spesso si rivelano molto redditizi. Un esempio è Snatch, una nuova tecnica di attacco per aggirare le protezioni e installare subdolamente un ransomware.

Snatch: aggirare l'antivirus riavviando Windows

A partire dall'estate 2018, i ricercatori di Sophos hanno individuato una minaccia di tipo ransomware, Snatch. Uno dei tanti malware sul mercato, che però di recente è stato aggiornato con una nuova, pericolosissima, funzionalità: per eludere le protezioni installate sugli endopoint, Snatch riavvia Windows in modalità provvisoria, nella quale gli antivirus sono momentaneamente disabilitati, per poter criptare indisturbato file e cartelle.

Per portare a termine questo tipo di attacchi, i truffatori si affidano a tecniche di attacco classiche, come il Remote Desktop Protocol (RDP) e una volta riusciti ad ottenere un accesso remoto, riavviano la macchina così da poter lanciare il payload e, infine, chiedere il riscatto.

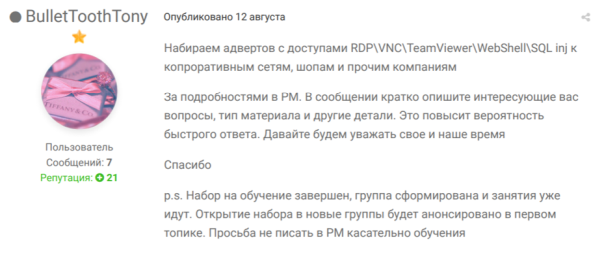

L'aspetto che colpisce maggiormente non è quello tecnico, ma come gli hacker, in particolare russi, si stanno organizzando per sfruttare al meglio questa minaccia. I ricercatori di Sophos hanno trovato conversazioni su dei forum in lingua russa nelle quali i truffatori cercano dei partner specializzati in hacking dei sistemi di accesso remoto così da poter aumentare i loro guadagni.

Nella schermata di seguito, il testo recita "Siamo alla ricerca di partners con accessi RDP\VNC\TeamViewer\WebShell\SQL inj [SQL injection] a corporate networks, negozi e altre aziende".

In altri messaggi all'interno della stessa conversazione, un utente si offre gratuitamente supporto e formazione sull'uso di Snatch, e di concedere ai migliori "studenti" l'accesso a un server sul quale gira Metasploit (uno degli strumenti più utilizzati per hackerare dei sistemi), concludendo con "siamo alla ricerca di nuove persone da aggiungere al nostro team".

Come difendersi da Snatch?

I ricercatori di Sophos hanno elencato una serie di suggerimenti per proteggere le reti da questo tipo di attacchi:

- Essere proattivi andando a caccia delle minacce: avvalersi di un team interno o esterno di esperti specializzati nella sicurezza per tenere costantemente sotto controllo le minacce

- Implementare tecniche di machine learning/deep learning, mitigazione attiva e rilevamento comportamentale nella sicurezza degli endpoint.

- Dove possibile, identificare e chiudere i servizi di accesso remoto aperti alla rete Internet pubblica.

- Qualora l'accesso remoto fosse necessario, utilizzare una VPN con autenticazione multi-fattore, auditing delle password e controllo preciso sugli accessi oltre al monitoraggio attivo dell'accesso remoto.

- Qualsiasi server con accesso remoto aperto sulla rete Internet pubblica deve essere aggiornato con le patch più recenti e protetto da controlli preventivi (come software per la protezione degli endpoint), ed essere attivamente monitorato alla ricerca di login anomali e altri comportamenti non normali.

- Gli utenti collegati ai servizi di accesso remoto dovrebbero avere privilegi limitati per il resto della rete corporate.

- Gli amministratori dovrebbero adottare tecniche di autenticazione multi-fattore e utilizzare un account amministrativo diverso dal loro normale account utente.

- Monitorare attivamente le porte RDP aperte nello spazio IP pubblico.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Sony RX1R III: la mirrorless compatta premium punta in alto, anche nel prezzo

Sony RX1R III: la mirrorless compatta premium punta in alto, anche nel prezzo Hanno creato l'IA che li ha sostituiti: il dramma degli ex dipendenti King

Hanno creato l'IA che li ha sostituiti: il dramma degli ex dipendenti King Broadcom cambia ancora il programma per i partner: chi è fuori deve passare i clienti alla concorrenza

Broadcom cambia ancora il programma per i partner: chi è fuori deve passare i clienti alla concorrenza

16 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoè anche scritto, la seconda

perceh sola la PA? io direi in generale non le applica praticamente nessuno. Anzi per la PA ormai queste cosse sono obbligatorie per legge quindi e non le applica di fatto rischia multe anche solo per non aversi messo alla pari.

"Per portare a termine questo tipo di attacchi, i truffatori si affidano a tecniche di attacco classiche, come il Remote Desktop Protocol (RDP) e una volta riusciti ad ottenere un accesso remoto, riavviano la macchina così da poter lanciare il payload e, infine, chiedere il riscatto."

Si infatti, mi era sfuggita. Tutto si gioca sulle vulnerabilità di Windows non conosciute quindi...vediamo un po' come si evolve questa nuova magagna....

Non usandolo, automaticamente, ci si protegge?

si, ma pare non mirino ai singoli utenti, dato che dopo l'intrusione parte

lo studio dell'attaccato che si protrae per diverso tempo e con altri strumenti

(Cobalt Strike, Advanced Port Scanner, Process Hacker, IObit Uninstaller,

PowerTool e PsExec)

che per un riscatto (o anche estrazione di dati, come pare faccia)

non vale il disturbo.

-

L'unico caso pubblicamente noto, dall'estate 2018, di attacchi Snatch

riusciti ad oggi è l'infezione del provider ASP.NET,

la società SmarterASP.NET , che serve oltre 440.000 clienti.

-

ps

se scrivono in russo non è detto che siano russi

infatti nel'articolo di sophos non c'è scritto che siano russi

Si infatti, mi era sfuggita. Tutto si gioca sulle vulnerabilità di Windows non conosciute quindi...vediamo un po' come si evolve questa nuova magagna....

no si parla di falle gia risolte ma loro cercano pc che non hanno messo le patch come fanno in molti purtroppo

Per questi non spendo una lacrima senza offesa, problemi loro, ma la mia paura rimane per il periodo post gennaio, di Windows 7 e 2008 esposti direttamente su internet con la porta 3389 aperta o, se va bene un'altra per l'RDP, ce ne sono quanti ne vuoi, tutto fatto spesso "artigianalmente" da chi non dovrebbe metterci le mani visto che l'azienda non è la sua, ma dove le amministrazioni però chiudono un occhio e tu devi "abbozzare"...

Quindi per questi irriducibili bisognerà provvedere almeno con le patch a pagamento del supporto esteso, dubito infatti che i vari "malintenzionati" si fermino alle vulnerabilità note già patchabili, questi due sistemi operativi secondo me saranno un bersaglio troppo ghiotto da ignorare...nessun allarmismo per carità, ma la questione non è affatto da sottovalutare...imho.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".