IBM pubblica una guida su come mantenere privacy e sicurezza nell'era dei computer quantistici

di Riccardo Robecchi pubblicata il 20 Gennaio 2023, alle 17:51 nel canale Innovazione

IBM ha pubblicato una guida in cui discute di come arrivare pronti all'arrivo dei computer quantistici, che ci si aspetta romperanno molti degli attuali sistemi di cifratura entro relativamente pochi anni

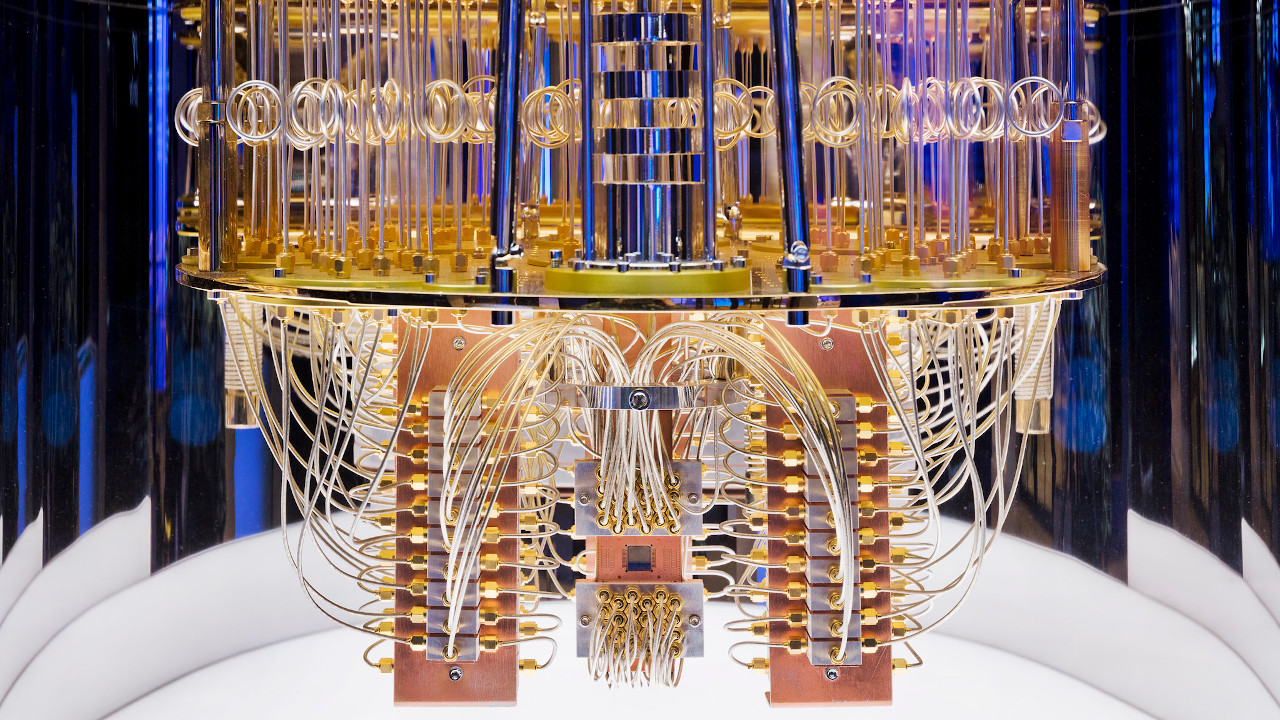

Il momento in cui i computer quantistici avranno a disposizione sufficiente potenza di calcolo da rompere i sistemi di cifratura usata per le telecomunicazioni si avvicina, sebbene sia ancora relativamente lontano. Arrivare pronti a tale momento, tuttavia, sarà fondamentale e proprio per questo si è cominciato già da ora a lavorare per sostituire le tecniche crittografiche attuali con altre in grado di resistere agli attacchi. IBM ha ora pubblicato un whitepaper dal titolo "Security in the quantum computing era" ("la sicurezza nell'era dei computer quantistici") in cui delinea il modo migliore per prepararsi a questo cambiamento epocale.

Come essere pronti all'arrivo dei computer quantistici? I suggerimenti di IBM

IBM scrive che "i computer quantistici costituiscono un rischio esistenziale per i protocolli crittografici dei computer classici, che rendono possibili virtualmente tutte le transazioni digitali." Proprio per questo nel 2016 fu lanciato dal NIST, il National Institute for Standards and Technology statunitense, un bando per la creazione di nuovi standard crittografici che potessero resistere all'attacco dei computer quantistici.

Il risultato è stato la pubblicazione lo scorso luglio di quattro nuovi algoritmi, tre dei quali sono stati sviluppati con il contributo di IBM. Ne abbiamo parlato nel nostro articolo sulla crittografia post-quantistica.

Il problema esistente ora è quello di sostituire gli algoritmi attualmente in uso con i nuovi. Le aziende devono quindi assicurarsi di compiere questa transizione in maniera corretta e il primo passo per fare ciò è informandosi adeguatamente. Proprio a tale fine IBM ha pubblicato la guida "Security in the quantum computing era", che comprende suggerimenti su come affrontare al meglio questa transizione.

Il whitepaper è disponibile gratuitamente e senza bisogno di registrazione sul sito di IBM.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoA Tempo

Ma io dico... se un computer quantiscico A, accede ad una porta dati B, non basta inpostare quest'ultima perchè accetti un tentativo di accesso ogni minimo 5 secondi?quindi secondo te Visa dovrebbe impostare i suoi sistemi per accettare la validazione di una transazione ogni 5 secondi, su scala mondiale...

tanto per fare un esempio casuale di applicazione della crittografia.

Questo approccio è... semplicistico. È valido se pensate al vostro computer personale, ma non lo è più se pensate alle comunicazioni in Rete. I dati cifrati sul vostro computer personale rimangono al sicuro perché usano algoritmi che non sono vulnerabili agli attacchi da parte dei computer quantistici, il problema sono le comunicazioni.

Pensate a questo scenario: intercetto delle comunicazioni riservate (il come non è importante in questo caso) cifrate con un algoritmo a chiave pubblica vulnerabile agli attacchi di un computer quantistico. Non mi serve fare un attacco di brute forcing (che è il più banale e più facile da bloccare...), mi basta usare il computer quantistico per decifrare le comunicazioni e ottenere i dati che voglio. Per inciso, questa è una modalità di attacco nota: ci sono già diverse organizzazioni che stanno raccogliendo dati cifrati con l'obiettivo di decifrarli quando saranno disponibili dispositivi quantistici sufficientemente potenti. Quindi "bloccare" un computer quantistico è semplicemente impossibile!

quantum keys

Circa la comunicazioni ed il rischio concreto che poni, speriamo che ne esca fuori qualcosa da queste sperimentazioni:

" the fact that one can use quantum communication to perform what is called quantum key distribution, where the security holds even if the attacker has a quantum computer. A quantum computer would be able to break a lot of the security protocols that exist today."

https://www.quantamagazine.org/step...ernet-20190925/

https://www.quantamagazine.org/cryp...vices-20220225/

Il problema come hai evidenziato sarà quello di gestire le conseguenze della decriptazione di flusso informativi già intercettati.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".