Check Point Research svela come operano i team di hacker russi

di Alberto Falchi pubblicata il 01 Ottobre 2019, alle 14:41 nel canale Security

Turla, Sofacy e APT29 sono alcuni dei più pericolosi gruppi di cybercriminali, tutti di origine russa. Nonostante operino separatamente, secondo i ricercatori di Check Point non è da escludere che dietro alle loro operazioni ci sia una regia

Un recente post pubblicato sul blog di Check Point Research analizza il fenomeno dei malware russi in maniera differente dal solito, concentrandosi sulle possibili interconnessioni fra alcuni gruppi di hacker che si ritiene operino in Russia, cercando di comprendere se, e come, condividono le informazioni.

Il post, scritto da Itay Cohen di Check Point Research in collaborazione con Omri Ben Bassat, di Intezer dopo aver analizzato circa 2.000 sample di malware attribuiti a gruppi russi, mette in evidenza come i due ricercatori abbiano trovato 22.000 connessioni fra i sample e 3,85 milioni di parti di codice condivise.

Come sono interconnessi i gruppi di hacker russi?

L'aspetto che risalta maggiormente è che, nella maggior parte dei casi, le organizzazioni di hacker russi sponsorizzati dalle agenzie governative non si scambiano il codice. Ogni organizzazione ha al suo interno numerosi sottogruppi che lavorano in parallelo alla ricerca di nuove vulnerabilità e alla creazioni di nuovi malware, ma le differenti organizzazioni di intelligenze non scambiano queste informazioni fra loro.

Praticamente, si tratta di una serie di organizzazioni chiuse, i cui team interni comunicano efficacemente ma senza condividere esternamente strumenti e scoperte. Un approccio che ha colpito i ricercatori, che ipotizzano si tratti di una misura di sicurezza per evitare che una singola operazione compromessa possa avere impatto sulle altre operazioni attive e parallele.

Avendo numerosi gruppi che lavorano parallelamente sullo stesso obiettivo, è un modo per avere una ridondanza e maggiore sicurezza ma ha un costo estremamente elevato, fatto che evidenzia quanto sia strategica la cyber warfare per la Russia.

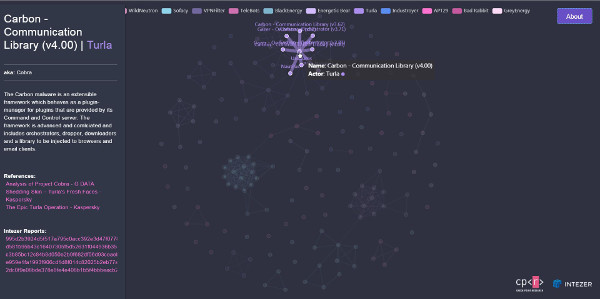

La mappa dell'ecosistema hacker russo

Check Point ha reso pubblica una mappa interattiva sulla quale sono rappresentate le famiglie di malware create in Russia e le interconnessioni fra i gruppi sponsorizzati dal governo. Una mappa interattiva e open source, così che altri ricercatori possano portare il loro contributo. È possibile consultarla a questo indirizzo.

AWS re:Invent 2025: inizia l'era dell'AI-as-a-Service con al centro gli agenti

AWS re:Invent 2025: inizia l'era dell'AI-as-a-Service con al centro gli agenti Cos'è la bolla dell'IA e perché se ne parla

Cos'è la bolla dell'IA e perché se ne parla BOOX Palma 2 Pro in prova: l'e-reader diventa a colori, e davvero tascabile

BOOX Palma 2 Pro in prova: l'e-reader diventa a colori, e davvero tascabile Privacy a rischio: ecco la VPN che registra tutto ciò che dici all’intelligenza artificiale

Privacy a rischio: ecco la VPN che registra tutto ciò che dici all’intelligenza artificiale SpaceX ha annunciato che un satellite Starlink ha avuto un problema in orbita, cause ancora da chiarire

SpaceX ha annunciato che un satellite Starlink ha avuto un problema in orbita, cause ancora da chiarire ASUSTOR presenta i nuovi NAS Lockerstor Gen2+ con doppia porta Ethernet a 5 Gbps

ASUSTOR presenta i nuovi NAS Lockerstor Gen2+ con doppia porta Ethernet a 5 Gbps

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoovvero il telefono funziona ma non parlano

che fantasia questi della 77a brigata

ovvero il telefono funziona ma non parlano

che fantasia questi della 77a brigata

Queste ricerche vanno prese con le molle.

Secondo loro, questi gruppi di hacker governativi:

1. non usano tool presunti sul mercato nero

2. non usano exploit comprati sul mercato nero

3. non usano librerie opensource

4. non sfruttano l'enorme massa di codice prodotto dagli hacker della mafia russa

5. non sfruttano il codice di CIA e NSA reso pubblico tramite Vault7, ecc...

No, soffrono di una massiccia sindrome NIH e buttano soldi nel ricreare la ruota.

E no, gli basta usare tecniche polimorfiche, offuscatori, compilatori modificati o non mainstream.

C'è un progetto su github che trasforma ogni eseguibile in una sequenza di SOLE istruzioni move.

Quindi a che pro non scambiarsi codice, quando comunque puoi renderlo FUD dopo la compilazione?

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".