ESET APT Activity Report: tutto quello che c'è da sapere sulle attività dei gruppi sponsorizzati da Stati

di Alberto Falchi pubblicata il 17 Maggio 2024, alle 14:11 nel canale Security

Dopo l'attacco di Hamas a Israele nell'ottobre 2023 e durante il conflitto in corso a Gaza, ESET ha rilevato un aumento significativo dell'attività dei gruppi APT allineati all'Iran. I gruppi filo-russi hanno concentrato le attività sullo spionaggio all'interno dell'UE e sugli attacchi all'Ucraina

Gli attacchi informatici sono in costante crescita e a far paura sono prevalentemente gli APT, gli Advanced Persistent Threat, cioè gruppi di criminali che si sospettano essere sponsorizzati, o quantomeno coperti, da alcuni Paesi. Per monetizzare, in alcuni casi (per esempio la Corea del Nord), ma anche per sabotare le infrastrutture di altri Paesi, soprattutto in un contesto geopolitico come quello attuale. È il caso di Cina e Russia. Ma quali sono questi gruppi, come agiscono, quali bersagli prediligono? ESET ha fatto il punto della situazione nel suo APT Activity Report.

Cosa emerge dalll'APT Activity Report di ESET

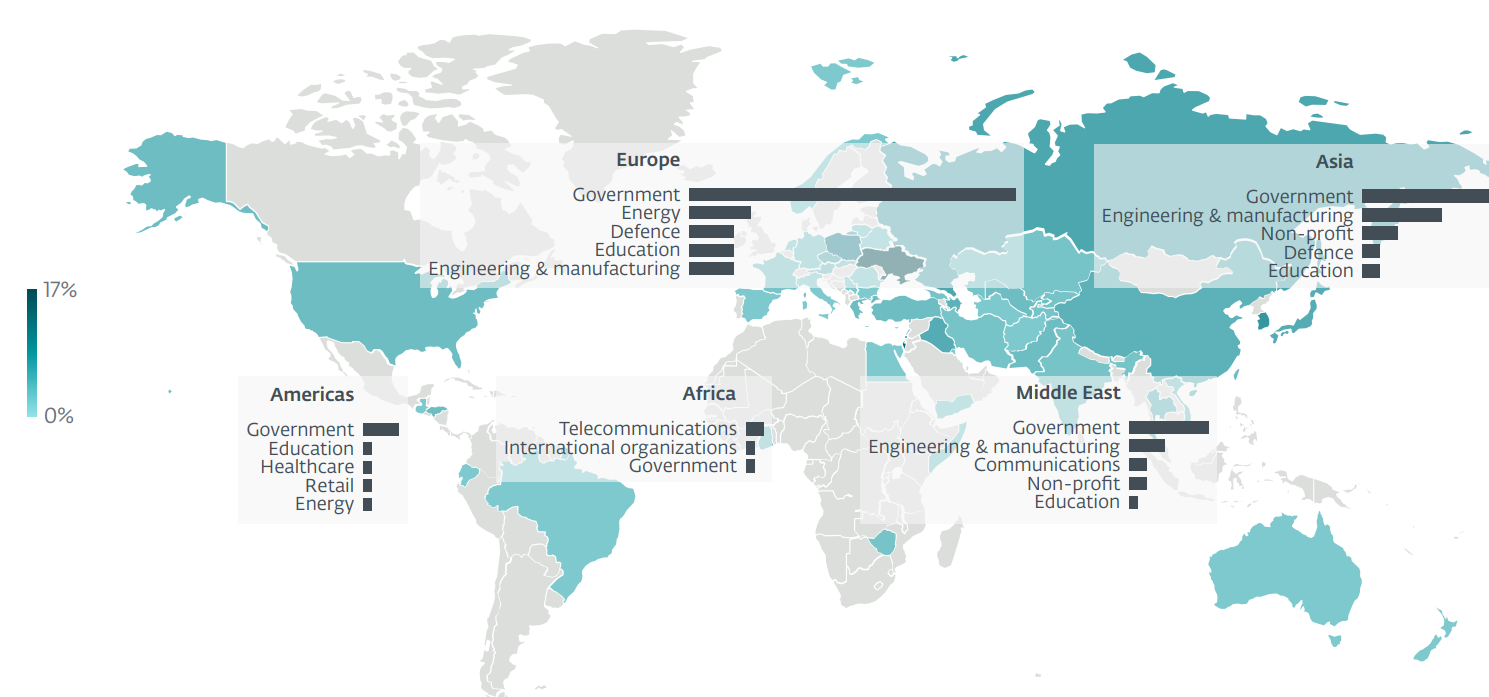

“La maggior parte delle campagne ha avuto come obiettivo organizzazioni governative e alcuni settori verticali, ad esempio quelli oggetto di continui e incessanti attacchi alle infrastrutture ucraine. In Europa si è assistito a una gamma più diversificata di attacchi da parte di vari attori delle minacce. I gruppi allineati alla Russia hanno rafforzato la loro attenzione per lo spionaggio nell'Unione Europea, dove anche gli attori delle minacce filo-cinesi mantengono una presenza consistente, manifestando un costante interesse per gli affari europei da parte di gruppi allineati sia alla Russia che alla Cina", dichiara Jean-Ian Boutin, Director of Threat Research di ESET, commentando quanto emerge dall'analisi.

Il rapporto si basa sull'analisi delle attività degli ATP documentate fra ottobre 2023 e marzo 2024, e approfondisce come operano i principali gruppi criminali attivi in Russia, Cina, Corea del Nord, Iran.

Per quanto riguarda la Cina, secondo ESET diversi gruppi allineati con la Cina hanno sfruttato vulnerabilità in dispositivi accessibili al pubblico (VPN e firewall) e software (fra cui Confluence e Microsoft Exchange Server) per un accesso iniziale ai sistemi delle loro vittime. Fra i gruppi che si sospetta operino in quest'aera Mustang Panda, che ha preso di mira il settore del trasporto marittimo europeo sfruttando il trojan Korplug. Questo malware è stato caricato su sistemi informatici appartenenti alle aziende che si occupano di spedizioni. In alcuni casi, il malware è stato eseguito da una chiavetta USB.

Gli APT operanti in Cina non si limitano a bersagli europei. Negli ultimi sei mesi, infatti, gli esperti di ESET hanno rilevato numerose campagne contro Taiwan. È stata compromessa l'infrastruttura di una emittente taiwanese e gli analisti sono ragionevolmente certi che sia stata organizzata dal gruppo SparklingGoblin. Il gruppo Flax Typhoon, invece, si è concentrata sul violare i server di Microsoft Exchange.

Gli APT attivi in Medio Oriente

BladedFeline è un APT che si suppone legato all'Iran e che negli ultimi 6 mesi si è concentrato sull'attaccare un'organizzazione governativa in Kurdistan. Non solo: è anche riuscito a compromettere i sistemi di un provider di telecomunicazioni in Uzbekistan.

POLONIUM, invece, è un gruppo allineato agli interessi di Hezbollah. I suoi bersagli sono prevalentemente in Israele, con vittime nell'ambito del settore tecnologico e quello sociale, ma anche aziende manifatturiere e operanti nella sanità e nelle costruzioni. L'approccio molto particolare di POLONIUM, che prevede strumenti costruiti su misura per ogni bersaglio, rende molto difficile tracciarne le attività.

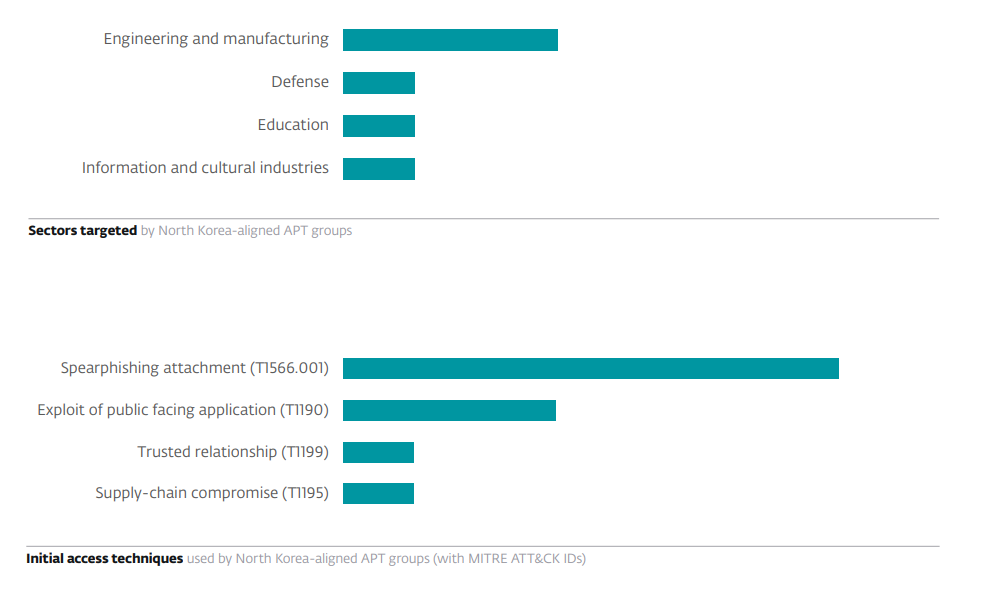

Gli APT legati al governo Nord Coreano

Quando si parla di criminali informatici legati alla Corea del Nord non si può evitare di parlare di Lazarus, uno degli APT più noti a livello globale, che ha preso di mira svariate imprese operanti in settori quali la difesa e l'aerospaziale. Ultimamente, però, questo gruppo ha aumentato gli sforzi per violare aziende attive nel settore delle crypto, sia compromettendo di sistemi degli sviluppatori, sia effettuando veri e propri furti di criptovalute. Si stima che nel 2023 i soli attaccanti legati al Nord Corea abbiano sottratto criptovalute per un valore compreso fra i 600 milioni e un miliardo di dollari.

Il vettore di attacco principale di Lazarus? Lo spearphishing, cioè campagne di phishing mirate su specifici bersagli.

Gli APT russi

Come facilmente intuibile, i bersagli dei gruppi criminali legati alla Russia sono prevalentemente l'Ucraina e vari Paesi dell'UE. Anche questi russi, come Lazarus, sfruttano molto le campagne di spearphishing per ottenere un accesso iniziale ai sistemi delle vittime. Fra i gruppi legati al Cremlino si segnala Callisto, che ha preso anche di mira il ricercatore di sicurezza Keir Giles.

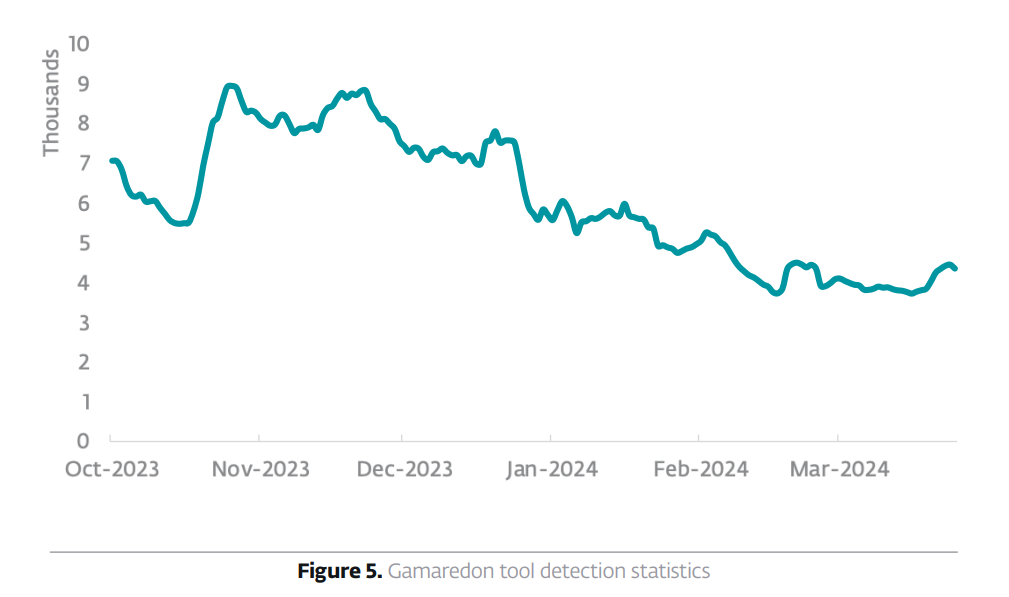

Gamaredon, invece, è il gruppo più prolifico relativamente agli attacchi all'Ucraina: sono stati rilevati migliaia di tentativi di spearphishing giornalieri da questo APT. Altri gruppi sospettati di avere legami con il Cremlino sono Sandworm, che ha preso di mira operatori di telecomunicazioni e aziende energetiche ucraine. Operation Texonto, invece, è un gruppo che prende di mira individui, prevalentemente dissidenti russi.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoInoltre ho sempre dei grandi dubbi quando si citano gli APT della Corea del Nord. Spesso sento dire che il loro accesso a Internet è estremamente limitato e che "ci sono solo undici siti web". Qualcuno mi sa spiegare come è possibile sviluppare competenze avanzate da Hacker in un ambiente come questo?

Queste cose le fanno solo i paesi cattivi (i "nemici"

O Signore, dacci oggi la nostra propaganda quotidiana.

Scherzi vero?

Allo stesso modo con il quale hanno sviluppato armi nucleari: sono attività militari di guerra ibrida sponsorizzati dal governo...certo non risentono delle limitazioni a cui è vincolata la gente comune...poi con il giusto incentivo economico, ideologico o coercitivo si trova qualunque professionista.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".