Gli hacker vanno alla ricerca dei server VMware non patchati: una grave falla permette agli attaccanti di violarli facilmente

di Alberto Falchi pubblicata il 27 Febbraio 2021, alle 11:01 nel canale Security

È stata trovata, e corretta, una grave falla nei server WMvare, caratterizzata con un punteggio di pericolosità di 9,8 su 10. Nonostante sia già disponibile la patch, ci sono più di 6.000 server ancora non aggiornati e quindi vulnerabili

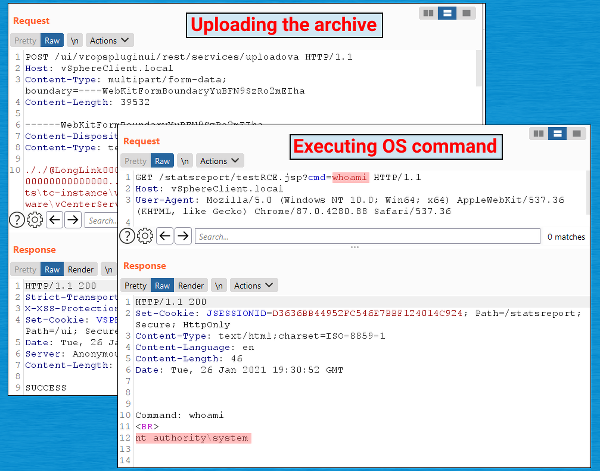

La falla indicata come CVE-2021-21974 non è uno dei tanti bug che affliggono i sistemi, ma una serissima minaccia che affligge i server VMware vCenter: sfruttandola, un attaccante senza alcuna autorizzazione potrebbe caricare file ed eseguirli sul sistema. Il problema sembra essere relativo al plugin vRealize Operations, presente nell'installazione predefinita.

Gli hacker alla ricerca di server VMware non aggiornati

Al contrario di molte vulnerabilità che non sono facili da sfruttare, quella scoperta di recente sui server VMware rappresenta un serio rischio: a un giorno di distanza dalla pubblicazione della patch, infatti, sono già stati resi disponibili exploit che permettono di sfruttarla, e che possono venire usati anche da persone non particolarmente esperte. L'exploit, infatti, consiste in una semplice cURL request.

La stessa VMware indica la falla come critica, specificando che "Un attore malevolo con accesso alla porta 443 potrebbe sfruttare questa vulnerabilità per eseguire comandi, anche senza averne i privilegi, sul sistema operativo sul quale gira il vCenter Server".

Nonostante la gravità, non tutti gli IT manager sono corsi ai ripari: una ricerca su Shodan per i server non patchati mostra oltre 6.700 risultati. Tutte macchine raggiungibili via Internet e che potrebbero essere compromesse con semplicità. Gli hacker però non si stanno limitando a guardare e, a quanto riporta il ricercatore Troy Mursch di Bad Packets sono già in corso attività massicce di scansione della rete.

Secondo ZDNet, Positive Technologies, che ha scoperto la vulnerabilità, avrebbe avuto intenzione di attendere che tutti gli amministratori avessero messo in sicurezza i sistemi prima di pubblicare i dettagli sul bug, ma la pubblicazione su un sito cinese di un exploit ha spinto l'azienda ad accelerare la divulgazione delle informazioni.

Se gestite un server VMware, insomma, è meglio correre ad aggiornarlo, se non lo avete già fatto.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

11 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoPerché è vietato dalla legge

Per utilizzare Flash, adesso è necessario usare l'Admin Manual da cui estrarre una serie di comandi con cui istruire l'OS o il browser di turno di bypassare il blocco, ovviamente a rischio e pericolo dell'utente.

Perchè non ingegnerizzare qualcosa del genere per piattaforme così diffuse e sofisticate come Vmware?

Per utilizzare Flash, adesso è necessario usare l'Admin Manual da cui estrarre una serie di comandi con cui istruire l'OS o il browser di turno di bypassare il blocco, ovviamente a rischio e pericolo dell'utente.

Perchè non ingegnerizzare qualcosa del genere per piattaforme così diffuse e sofisticate come Vmware?

Adobe non c’entra niente con questo caso quello si sa che era bloccato e lo è solo se decidi di applicare, nessuno te lo impone forzatamente

Vmware può solo fare le patch e pubblicarle è solo il sistemista la può applicare come e quando vuole a suo rischio e pericolo.

Beh l'articolo dice esplicitamente che quei server sono esposti su internet:

Il problema secondo me non è la falla, ma avere le interfacce di management di qualsiasi cosa (vmware in primis) esposti su internet......

Vmware può solo fare le patch e pubblicarle è solo il sistemista la può applicare come e quando vuole a suo rischio e pericolo.

"e lo è solo se decidi di applicare, nessuno te lo impone forzatamente"

E come no!

Altro che forzato!

Per questo affermavo che per certe vulnerabilità potrebbe esserci un approccio simile: o aggiorni, oppure ti blocco il software a meno che esplicitamente non vai a dare certi comandi.

E come no!

Altro che forzato!

Per questo affermavo che per certe vulnerabilità potrebbe esserci un approccio simile: o aggiorni, oppure ti blocco il software a meno che esplicitamente non vai a dare certi comandi.

Forse non è chiara una cosa, adobe flash è un plugin, non un programma vero e proprio, adobe ha interrotto il supporto, sono i vari browser ad averlo rimosso, eliminando definitivamente il supporto a Flash. In questo caso invece questa è una VM, che un utente è libero di installarsi sul pc, dopodichè il fatto che non abbiano un sistema automatizzato di aggiornamento è un'altro discorso, ma di certo non può essere tizio o caio a mandare messaggi, seppur di sicurezza, sfruttando tra l'altro una vulnerabilità. Questo è impensabile oltre che illegale.

E cosa fai? Blocchi un server VMware o magari tutto un cluster?

Cioè causi sicuramente un disservizio, per prevenire forse un disservizio?

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".