Ivanti: identificate 32 nuove famiglie di ransomware

di Raffaello Rusconi pubblicata il 07 Febbraio 2022, alle 16:31 nel canale Security

Il report "Ransomware 2021 Year End" ha rivelato come gli hacker nell'ultimo periodo stiano indirizzando i propri attacchi verso vulnerabilità zero-day e reti della supply chain per massimizzare i propri guadagni

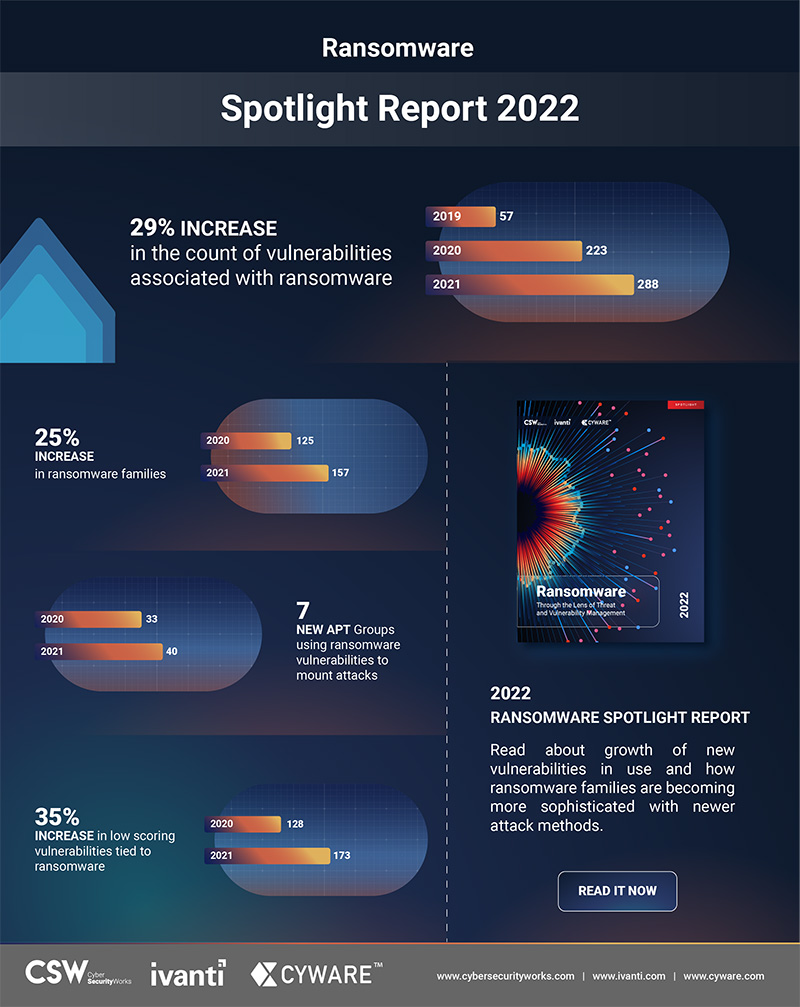

Ivanti ha pubblicato i risultati del report "Ransomware 2021 Year End" condotto insieme a Cyber Security Works, una CNA (Certifying Numbering Authority), e Cyware, fornitore di Cyber Fusion, sistema di orchestrazione, automazione e risposta per la sicurezza e soluzioni di threat intelligence. Nel 2021, il report ha individuato 32 nuove famiglie di ransomware, portando il totale a 157 e un aumento del 26% rispetto all'anno precedente. Il report Ransomware Index Spotlight è basato sulla raccolta di dati provenienti da più fonti (inclusi quelli di proprietà di Ivanti e CSW): nello specifico, i database pubblici sulle minacce, su ricercatori di attacchi informatici e su team specializzati in test di penetrazione.

I cybercriminali si sono organizzati per condividere i propri servizi nel ransomware-as-a-service

I vettori di attacco più sfruttati dai criminali informatici riguardano le vulnerabilità sprovviste di patch: solamente nello scorso anno ne sono state scoperte 65 legate al ransomware, con una crescita del 29% rispetto all'anno precedente, portando il totale associato questo tipo di attacco a 288. Più di un terzo (37%) di queste vunerabilità erano già presenti sul dark web e sono state ripetutamente sfruttate. Delle 223 vulnerabilità identificate prima del 2021 gli hacker ne hanno già sfruttate più della metà (circa il 56%): i cybercriminali continuano a rilevare e sfruttare quelle zero-day, anticipando l’inserimento dei CVE nel National Vulnerability Database e il rilascio delle patch. In particolare, le vulnerabilità QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116), e più recentemente quella di Apache Log4j (CVE-2021-44228) sono state sfruttate prima di essere inserite nel National Vulnerability Database (NVD). Per questo motivo, i vendor devono rendere note le vulnerabilità e pubblicare le patch in base alle priorità.

Nel frattempo, sono aumentati gli attacchi alle reti della supply chain con l’obiettivo di generare gravi danni alle imprese. Nel 2021 gli hacker hanno compromesso diverse reti della catena di approvvigionamento, avvalendosi di applicazioni di terze parti, prodotti specifici dei fornitori e librerie open-source. Il gruppo REvil, per esempio, ha attaccato il CVE-2021-30116 nel servizio di gestione remota Kaseya VSA. I cybercriminali si stanno organizzando anche per condividere i propri servizi con terze parti, seguendo il modello delle soluzioni SaaS legittime. Il ransomware-as-a-service è diventato così un modello di business in cui gli hacker offrono i loro servizi, varianti, kit o codici ad altri criminali in cambio di un pagamento. Le soluzioni exploit-as-a-service, infatti, consentono invece ai cybercriminali di affittare exploit zero-day dagli sviluppatori mentre i dropper-as-a-service permettono ai più inesperti di distribuire programmi che, se lanciati, possono eseguire un payload dannoso sul computer della vittima. Il trojan-as-a-service (conosciuto anche come malware-as-a-service) permette a chiunque abbia una connessione Internet di ottenere e distribuire un malware personalizzato nel cloud, senza ricorrere a installazioni. Con 157 famiglie di ransomware in grado di sfruttare 288 vulnerabilità, nei prossimi anni gli hacker potranno condurre attacchi sempre più sofisticati. Infatti, secondo i dati forniti da Coveware, le aziende pagano in media 220.298 dollari e subiscono 23 giorni di inattività in seguito a un attacco ransomware.

Srinivas Mukkamala, Senior Vice President of Security Products di Ivanti afferma: "I cybercriminali stanno diventando sempre più sofisticati e i loro attacchi sempre più efficaci. Gli strumenti più utilizzati sono kit automatizzati in grado di sfruttare le vulnerabilità e penetrare a fondo nelle reti compromesse. Anche in termini di obiettivi si sta verificando un’espansione notevole che coinvolge diversi settori, causando danni senza precedenti. Le aziende devono quindi assegnare alle vulnerabilità una priorità basata sul rischio, implementare patch automatizzate e accelerare il processo di remediation".

Anuj Goel, CEO di Cyware, sostiene: "Il cambiamento più rilevante nell’attuale panorama degli attacchi ransomware è rappresentato dal tentativo degli aggressori di penetrare nei processi di distribuzione delle patch e nell’individuazione delle lacune dei sistemi. La scoperta della vulnerabilità richiede una particolare attenzione nel trattamento dei dati relativi alle vulnerabilità per rispondere rapidamente. Mentre i cybercriminali implementano e sviluppano strumenti, metodi e obiettivi, è essenziale per i team SecOps automatizzare i processi di auto-riparazione degli asset e dei sistemi vulnerabili, mitigando il rischio attraverso informazioni utili in tempo reale".

Aaron Sandeen, CEO di Cyber Security Works, afferma che “Il ransomware rappresenta una grande minaccia per i clienti e i dipendenti di qualsiasi settore. Nel 2022, continueremo a rilevare vecchie e nuove vulnerabilità, tipologie di exploit, gruppi APT, famiglie di ransomware e categorie CWE. I leader richiedono una soluzione innovativa e predittiva per rimediare alle minacce tempestivamente".

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infograzie ai bitcoin aumenta la sicurezza informatica nelle aziende. cit.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".