Kaspersky scopre un nuovo malware in grado di sottrarre dati da ambienti air-gapped

di Alberto Falchi pubblicata il 01 Agosto 2023, alle 12:21 nel canale Security

La nuova minaccia è stata rilevata nell'Europa dell'Est e prende di mira gli impianti industriali (ICS), in particolare quelli isolati, sconnessi dalle reti, dai quali riesce a esfiltrare informazioni andando a colpire le chiavi USB

Una frase che viene spesso ripetuta nell'ambiente informatico è che l'unico computer invulnerabile agli attacchi informatici è quello sconnesso da qualsiasi rete e posizionato in una stanza alla quale solo chi lo deve utilizzare può accedere. I ricercatori di Kaspersky hanno sfatato anche questo mito, scoprendo un nuovo malware evoluto che prende di mira i sistemi industriali ed è in grado di sottrarre informazioni anche da sistemi air-gapped, cioè fisicamente sconnessi dalla rete.

Kaspersky scopre un nuovo malware che colpisce sistemi industriali isolati

La scoperta risale all'aprile 2022, quando i ricercatori dell'azienda di cybersecurity hanno individuato una minaccia informatica progettata per estrarre dati da sistemi sconnessi dalle reti. Come è possibile?, viene naturale chiedersi. Il concetto è piuttosto semplice: per quanto isolati, questi computer devono in ogni caso comunicare con l'esterno, per inviare o ricevere dati. Per ridurre i rischi, quando si muovono dati da sistemi air-gapped si utilizzano archivi rimovibili, come chiavi o dischi USB. E sono proprio questi a venire presi di mira. Un po' come del resto è accaduto con il famoso Stuxnet, il malware utilizzato per rallentare il programma nucleare iraniano prendendo di mira i macchinari che si occupavano di arricchire l'uranio. Una sofisticata arma, che si suppone sia stata realizzata dai servizi segreti americani e israeliani: per installarle sui sistemi vittima, furono usate proprio delle chiavi USB.

Come funziona il malware scoperto da Kaspersky

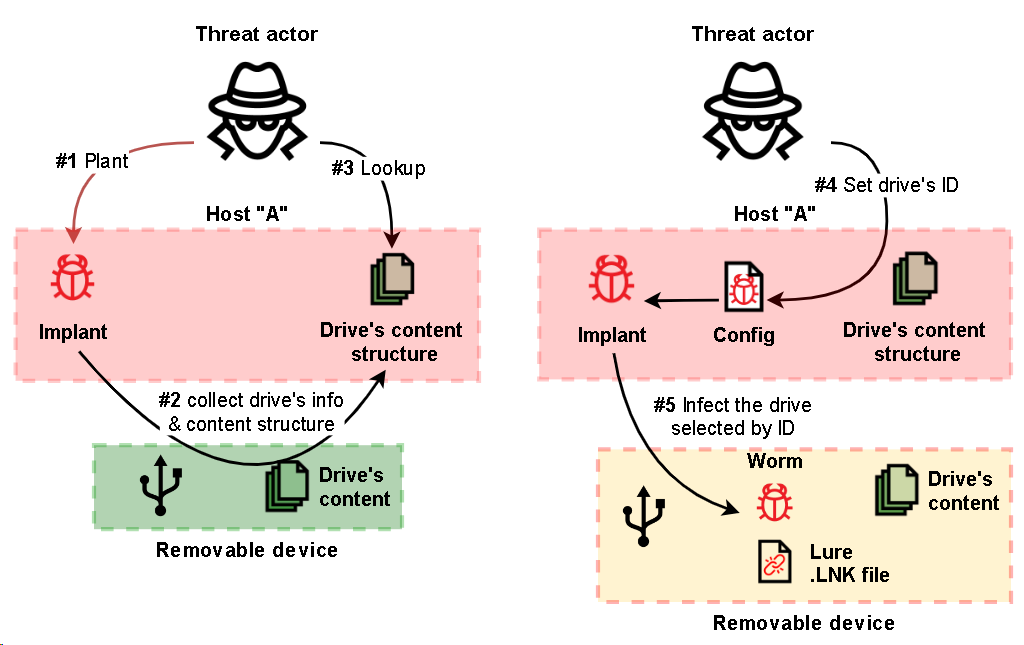

La minaccia rilevata dai ricercatori di Kasperly è basata su tre differenti moduli. Il primo di questi si occupa di raccogliere informazioni sui dischi esterni, clonandone anche la struttura del filesystem e infettando le nuove memorie esterne che vengono connesse. Su queste ultime vengono create delle sottocartelle all'interno delle quali verranno copiati i dati sottratti dai sistemi industriali colpiti dalla minaccia.

Per infettare i dischi esterni, il malware si limita a copiare due file nella cartella principale. Hanno entrambi l'attributo "nascosto", così da non essere immediatamente visibili. Qui entra in gioco il secondo modulo, che si occupa di eseguire il malware copiato nella chiavetta e infettare il sistema industriale. Successivamente, il malware si autorimuove dalla memoria esterna, così da ridurre le possibilità di essere individuato.

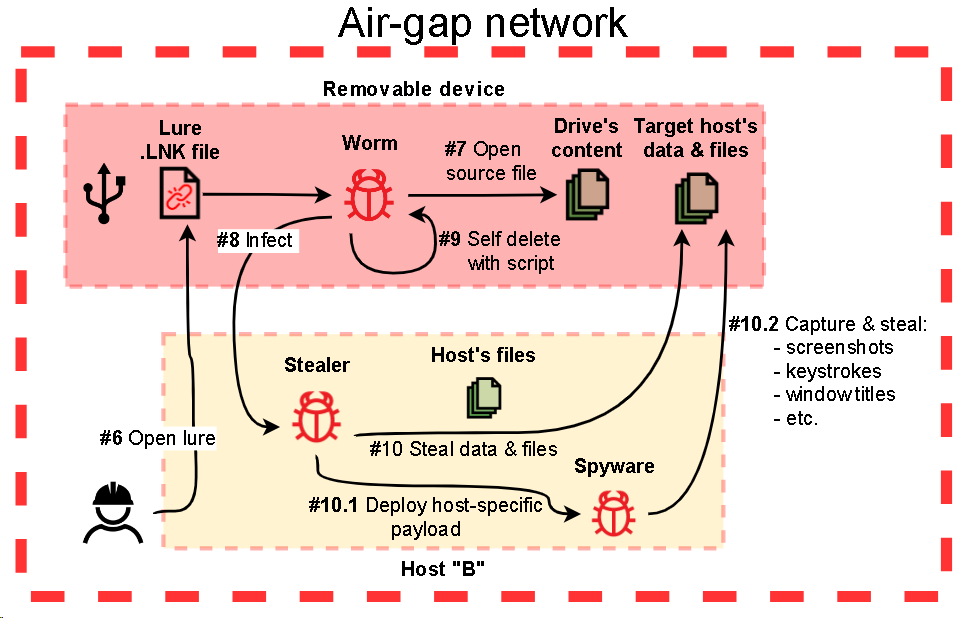

Entra ora in gioco un terzo modulo, quello attivato sul sistema industriale, che si occupa di analizzare il sistema e raccogliere una serie di informazioni che potranno poi essere acquisite dal modulo principale del malware.

Siamo arrivato alla quarta fase, che sfrutta due file. Uno di questi è un dropper, che attiva il payload, la parte "malevola", e il secondo è il payload stesso, che è a tutti gli effetti una versione modificata del primo modulo: è in grado di recuperare informazioni e dati, inclusi i caratteri digitati sulla tastiera, e prendere screenshot dal sistema, ma è privo della componente che gli consente di infettare altri dischi.

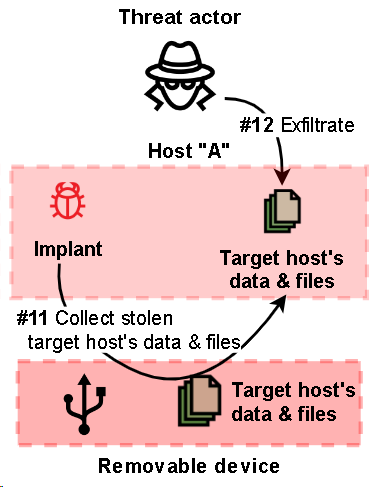

Una volta che queste chiavette vengono collegate a un computer dotato di connessione a Internet, l'attaccante è in grado di recuperare le informazioni sottratte, che vengono inviate a un account Dropbox.

Nel corso dell’indagine, i ricercatori di Kaspersky hanno osservato gli sforzi dei criminali informatici per eludere il rilevamento e l’analisi. Questi ultimi hanno ottenuto questo risultato nascondendo il payload in forma crittografata all’interno di file di dati binari separati e incorporando il codice dannoso nella memoria di applicazioni legittime attraverso il dirottamento di DLL e una catena di iniezioni di memoria.

Una spiegazione tecnica più completa è disponibile a questo indirizzo.

"Gli sforzi degli autori degli attacchi per offuscare le proprie azioni attraverso payload criptati, memory injection e DLL hijacking potrebbero sembrare sottolineare la complessità delle sue tattiche", spiega Kirill Kruglov, Senior Security Researcher di Kaspersky ICS CERT. "Sebbene l’esfiltrazione di dati da reti air-gapped sia una strategia ricorrente adottata da molte APT e campagne di cyber-spionaggio mirate, questa volta è stata progettata e implementata in modo unico. Con il proseguire delle ricerche, Kaspersky continua a impegnarsi per la protezione contro i cyberattacchi mirati e a collaborare con la comunità di cybersecurity per diffondere informazioni utili".

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoMa davvero ti diverti a postare questi commenti? (con anche una notevole dedizione, devo ammettere....)

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".