Le chiavi 2FA Google Titan sono vulnerabili ad attacchi di tipo side channel

di Alberto Falchi pubblicata il 12 Gennaio 2021, alle 15:51 nel canale Security

Le chiavi hardware per l'autenticazione a due fattori Google Titan potrebbero venire aggirate con un sofisticato attacco, che può essere sfruttato anche sulle chiavi di Yubico e Feitian che usano lo stesso chip

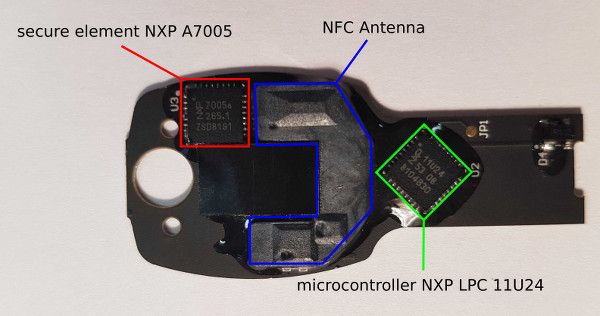

Più volte su Edge9 abbiamo sottolineato l'importanza di proteggere l'accesso ai sistemi tramite l'autenticazione a due fattori (2FA), che offre un ulteriore strato di sicurezza: se anche un attaccante riuscisse a individuare o sottrarre la password, non avrebbe accesso al sistema senza conoscere il codice OTP (One Time Password) generato da app o, ancora meglio, da chiavette hardware. Queste ultime sono sulla carta uno dei metodi di protezione più efficaci, ma di recente i ricercatori di Ninjalab hanno trovato una vulnerabilità nei chip A700X utilizzati dalle chiavi Google Titan, oltre che in quelle di produttori come YubiKey e Feitian.

Chiavi 2FA vulnerabili: per violare la protezione è necessario entrare in possesso del dispositivo

I ricercatori di NinjaLab hanno recentemente pubblicato una ricerca che mostra delle potenziali vulnerabilità nelle chiavi 2Fa Google Titan. Fortunatamente, l'attacco è piuttosto complicato da sferrare e, aspetto molto importante, richiede di essere in possesso della chiave USB. Questo aspetto farà dormire sonni più tranquilli a chi si appoggia a questi metodi di autenticazione sicura: sino a che la chiave è nelle loro mani, possono considerarsi al sicuro.

L'attacco è oggettivamente complicato da portare a termine: un attaccante dovrebbe infatti riuscire a sottrarre la chiavetta, possedere particolari competenze tecniche e investire una cifra non trascurabile, circa 12.000 euro. Non solo: dovrebbe restituire la chiavetta al proprietario senza che questi se ne accorga dopo averla "clonata". Uno scenario estremamente complesso, insomma, non certo alla portata di un hacker alle prime armi. Proprio per questo motivo i ricercatori di NinjaLab non vogliono diffondere il panico, sostenendo che questi dispositivi sono in ogni caso ragionevolmente sicuri.

Come si porta avanti un attacchi side channel alla chiavi 2FA

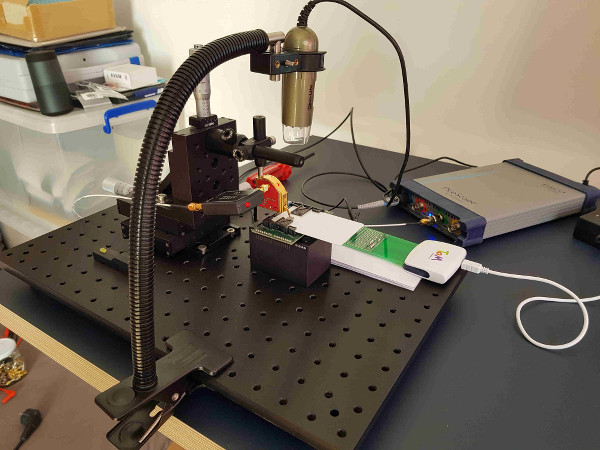

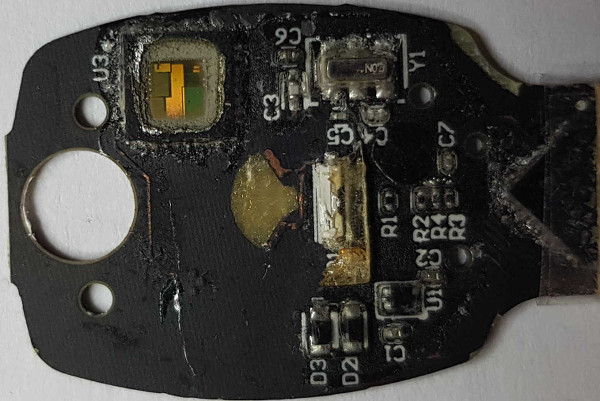

La procedura descritta a NinjaLab per clonare una chiave di autenticazione Google Titan prevede di essere in possesso della chiave e aprirla tramite un mix di aria calda e di strumenti sottili per fare leva sui bordi (un po' come si fa per smontare i recenti smartphone) così da avere accesso fisico al chip A700X, quello su cui sono salvate le chiavi crittografiche.

Una volta connessi all'hardware, i ricercatori sono stati in grado di lanciare un attacco di tipo side channel osservando le radiazioni elettromagnetiche generate dal chip. Un attacco che richiede parecchio tempo: si parla di 4 ore di tempo necessarie per smontare e rimontare la chiavetta, oltre a 6 ore di elaborazione software per estrarre le chiavi di ogni singolo account salvato sulla chiavetta. Risulta insomma particolarmente complesso riuscire a fare il tutto senza farsi notare dalla vittima, che non appena notata la mancanza della chiave potrebbe (e dovrebbe) bloccare questo metodo di autenticazione prima che qualcuno possa fare danni.

Anche per questo motivo Google ha deciso di non elargire denaro attraverso il Google Vulnerability Reward Program, il programma che premia i ricercatori che hanno individuato vulnerabilità nei prodotti dell'azienda: alla fine, questi dispositivi servono a difendersi da attacchi di tipo phishing o dalla sottrazione di credenziali. Se l'hardware dovesse venire sottratto, i dati sarebbero già a rischio.

Questo non significa però che il problema sia da sottovalutare. Se le persone "normali" possono dormire sonni tranquilli, chi usa le chiavi Google Titan per proteggere materiale sensibile (dissidenti politici, giornalisti, avvocati e altri bersagli ad alto rischio) farebbe bene a valutare il passaggio ad altre soluzioni hardware che non siano basate sul chip A700X, usato anche da YubiKey e Feitian. Sebbene non sia stata dimostrata la vulnerabilità anche su queste chiavi, è probabile che non siano immuni al problema, dal momento che si basano sullo stesso chip.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Netflix porta l'AI sul set: effetti speciali digitali e scene spettacolari create in poche ore

Netflix porta l'AI sul set: effetti speciali digitali e scene spettacolari create in poche ore Pawnix sono le bizzarre (ma utili) cuffie noise-cancelling per i cani! Ecco come funzionano

Pawnix sono le bizzarre (ma utili) cuffie noise-cancelling per i cani! Ecco come funzionano Zuckerberg non testimonierà: salta il processo sul più grande scandalo Facebook

Zuckerberg non testimonierà: salta il processo sul più grande scandalo Facebook

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - info....benvenuti nel 2077 !

COMPLIMENTONI... vedo che hai letto con ATTENZIONE l'interezza dell'articolo...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".