WindTreCloud Security

Alla scoperta dell'offerta di cybersecurity di WINDTRE BUSINESS

di Redazione pubblicata il 18 Gennaio 2024, alle 11:01 nel canale Security

Oltre alla connettività, WINDTRE offre ai suoi clienti business anche servizi di sicurezza informatica. Un percorso graduale, che parte dalla valutazione delle vulnerabilità per estendersi al pentesting e alla simulazione di attacco vera e propria

La connettività è data ormai quasi per scontata da aziende e privati, nonostante resti un asset strategico indispensabile per abilitare la trasformazione digitale delle aziende. Per questo motivo le telco stanno ampliando il loro raggio di azione, non limitandosi più a offrire un numero telefonico e soluzioni di connettività, ma ampliando il proprio portafoglio con nuovi servizi. Nel caso di WINDTRE BUSINESS, l’azienda ha deciso di puntare sui servizi di sicurezza informatica per le imprese, e a tal proposito a maggio del 2023 ha acquisito la maggioranza delle quote di RAD, realtà italiana specializzata in cybersecurity, così da portare all’interno della società ulteriori competenze in tale ambito. Nonostante la connettività rimanga sempre al centro dell’offerta della telco, questa tipologia di servizi acquisirà col tempo sempre maggiore importanza nella strategia dell’operatore.

Vulnerability assessment, penetration test e attack simulation: le differenze fra i tre approcci

La strategia di WINDTRE BUSINESS per supportare i suoi clienti nel garantire la sicurezza dei propri sistemi informatici è una sorta di percorso, che parte dalla valutazione iniziale delle vulnerabilità per arrivare a vere e proprie simulazioni di attacco.

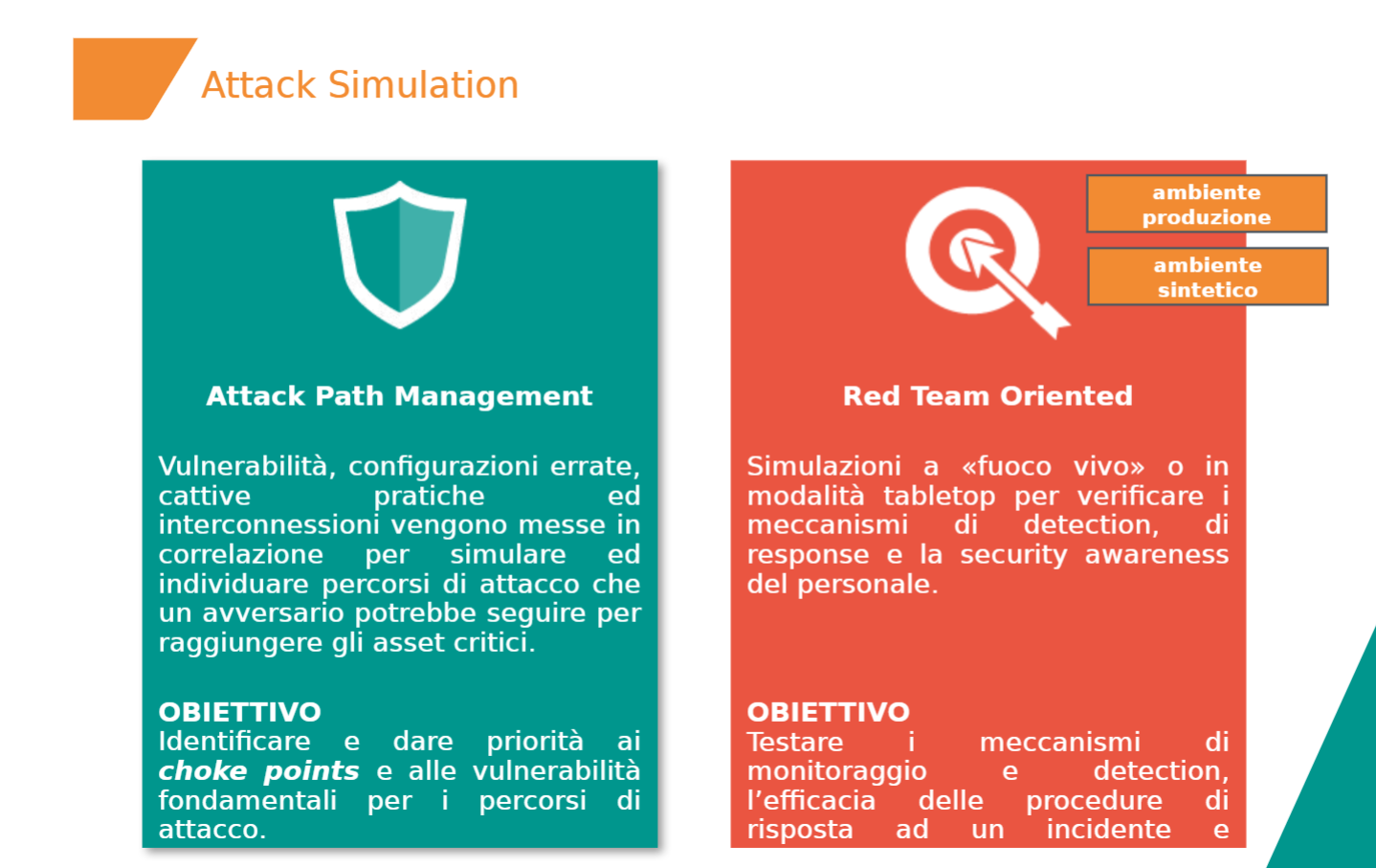

Il punto di partenza di questa strategia sono le operazioni di vulnerability assessment, mirate alla ricerca di potenziali falle nell’infrastruttura IT (per esempio verificando che tutte le vulnerabilità note siano state correttamente “patchate”), seguite da quelle di penetration test, nelle quali degli esperti autorizzati dall’azienda si mettono nei panni di un attaccante e cercano di trovare un modo per superare le difese informatiche. Le successive attività per valutare la solidità di un’infrastruttura cyber sotto quelle di attack path management e attack vectoring, mirate a individuare e verificare la sicurezza dei chocke point, quei punti strategici per i quali deve necessariamente passare un potenziale attaccante, così da assicurarsi che siano messe in sicurezza.

Come ci spiega Andrea Andrenacci, CEO di RAD, queste attività sono però distinte da quello che viene definito attack simulation, simulazione di attacco informatico. “Il vulnerability assesment può essere fatto in maniera automatizzata: fa una scansione dei sistemi, li riconosce, confronta con le note vulnerabilità all'interno di un database e va a evidenziare quelle che possono essere queste vulnerabilità”, spiega Andrenacci, sottolineando che si tratta di un’attività non particolarmente efficace in quanto “quello che succede è che le aziende si trovano svariate vulnerabilità e non sanno poi cosa fare. È fondamentalmente un esercizio di stile, utile soprattutto per la conformità normativa”. Differente il discorso sul penetration test, “che può essere effettuato nelle modalità white box, black box e gray box”. Black box è la modalità dove ci si finge un attaccante che non conosce nulla della vittima, non possiede credenziali e non ha alcuna informazione sull’infrastruttura di rete. Nella modalità white box, al contrario, si hanno tutte le informazioni possibili, mentre la gray box è un mix delle due precedenti, con un sottoinsieme di informazioni disponibili. Obiettivo del penetration test è quello di andare a testare le reali vulnerabilità, verificando per esempio se sia possibile riuscire a esfiltrare informazioni dalla rete della vittima. “Un’attività sartoriale, fatta manualmente”, specifica Andrenacci.

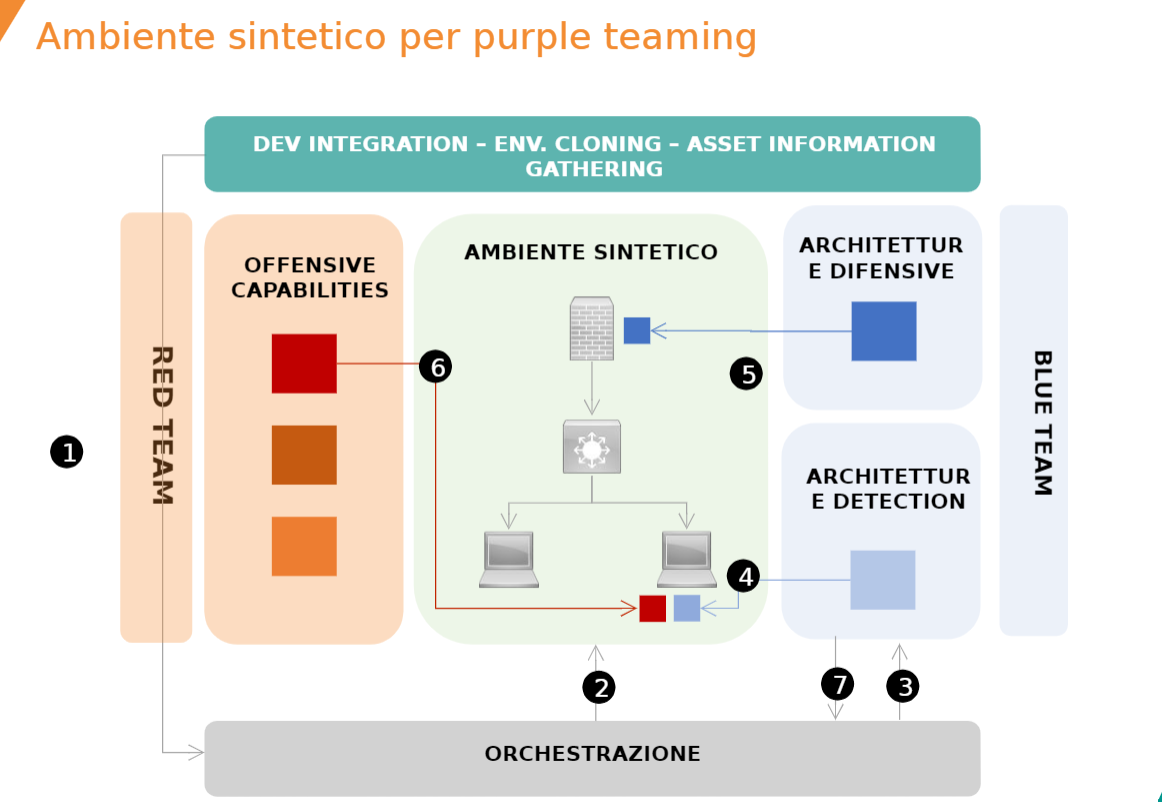

La simulazione di attacco vero e proprio, l’attack simulation, rappresenta idealmente il passaggio conclusivo del percorso ideato da WINDTRE BUSINESS. Le simulazioni di attacco svolte da WINDTRE BUSINESS possono essere di due tipologie: su un ambiente reale, quello di produzione, oppure all’interno di una sandbox, praticamente una copia identica dell’ambiente di produzione. Queste operazioni coinvolgono anche le misure di sicurezza attive dei clienti (SOC, MDR, servizi di monitoraggio e via dicendo), così da verificare come reagiscono di fronte a un attacco.

Questo permette insomma di valutare l’efficacia dei piani di risposta alla crisi, così come la formazione del personale, verificando se sono necessari interventi correttivi anche sotto il profilo formativo.

L’importanza del fattore umano

I servizi descritti fino a ora fanno parte di un ciclo di attività. Alcuni clienti possono scegliere di limitarsi alla fase di vulnerability assesment, altri invece proseguono con analisi sempre più approfondite, sino alla simulazione completa di attacco. Andrenacci sottolinea un aspetto chiave: il risultato finale di queste attività di verifica non necessariamente è di tipo tecnico. Non vengono solo forniti suggerimenti tecnici su come configurare i sistemi in modo che siano più sicuri, ma vengono anche fornite indicazioni di altro tipo, come quelle sul fattore umano, valutando quindi anche se è necessario procedere con ulteriori sessioni di formazione, per esempio per ridurre i rischi di phishing. L’obiettivo più importate di queste attività secondo WINDTRE BUSINESS è quello di ridurre il tempo di risposta alle minacce, che è fondamentale. Perché l’incidente informatico potrebbe capitare a tutti, ed è quindi estremamente importante riuscire a essere rapidi nell’individuarlo e attivare tempestivamente le contromisure.

Il vantaggio di condurre operazioni di penetration test e simulazione di attacco, insomma, non è solo quello di poter individuare potenziali punti di accesso per un criminale informatico, ma anche di comprendere meglio la postura di sicurezza di un’azienda, in modo che questa abbia poi chiaro come procedere per migliorare le proprie pratiche di cybersecurity, così da farsi trovare pronta nel caso si verifichi realmente un incidente informatico. Ma non c’è rischio nel prendere di mira, anche solo per simulazioni, i sistemi produttivi? A volte sì. E a volte, è impossibile fare test direttamente su questi perché si rischierebbe di impattare la produttività del cliente. Ecco che WINDTRE BUSINESS dispone di una piattaforma tecnologica in grado di effettuare una replica praticamente identica dei sistemi, una sorta di gemello digitale dell’ambiente che potrà quindi venire utilizzato per tutti i test necessari, in totale sicurezza e senza andare a intaccare l’operatività degli ambienti di produzione. E c’è anche un altro vantaggio: usare un digital twin consente di testare al meglio il fattore umano, dato che chi verrà coinvolto nei test si troverà a utilizzare strumenti familiari, quelli con cui ha a che fare quotidianamente.

Ulteriori informazioni sono disponibili a questo indirizzo.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro