Check Point Software ha scoperto un attacco contro i funzionari delle ambasciate europee

di Alberto Falchi pubblicata il 02 Maggio 2019, alle 20:21 nel canale SecurityCheck Point Software mette in guardia le autorità da un nuovo malware. La minaccia arriva sotto forma di una mail avente come oggetto "Military Financing Program" al cui interno si cela un allegato malevolo.

Recentemente i ricercatori di Check Point Software Technologies hanno scoperto un nuovo malware che prende di mira funzionari e rappresentanti delle autorità finanziarie governative in diverse ambasciate in Europa. Viene diffuso tramite una mail avente come oggetto "Military Financing Program" e al suo interno è allegato un file XLSM contrassegnato come Top Secret e contenete il logo del Dipartimento di Stato USA.

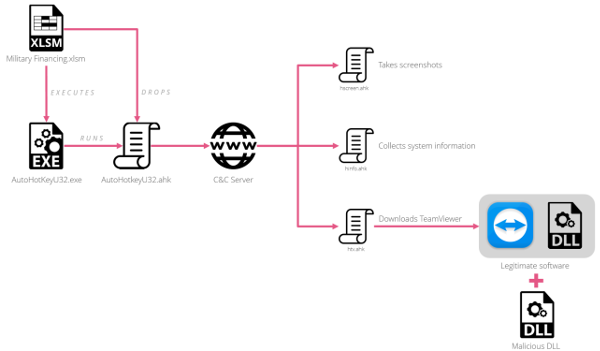

I malcapitati che lo apriranno però non otterranno informazioni sensibili, ma metteranno a rischio la loro sicurezza. Al suo interno sono presenti delle macro che installano una versione di TeamViewer DLL (TV.DLL) modificata in modo da nascondere l'interfaccia del software (in modo da eseguirlo a insaputa dell'utente) e in grado di consentire l'esecuzione di ulteriori programmi.

Check Point ha scoperto almeno tre differenti varianti della dll, realizzando che l'attacco va avanti almeno dal 2018. La prima versione della TV.DLL modificata attiva il controllo remoto del PC tramite TeamViewer ed è in grado di inviare ed eseguire file sulla macchina colpita e di autocancellarsi. La seconda incarnazione, usata a lungo nel 2018, introduce un nuovo sistema di Command and Control (C&C) sul PC infetto. La terza, infine, rilevata nel 2019, aggiunge la possibilità di eseguire DLL e si appoggia a scripto AutoHotKey per ottenere informazioni sul computer.

Fra le vittime sono segnalati funzionari italiani e di altri paesi, inclusi Nepal, Guyana, Libano, Liberia, Bermuda e Kenya.

Chi c'è dietro l'attacco?

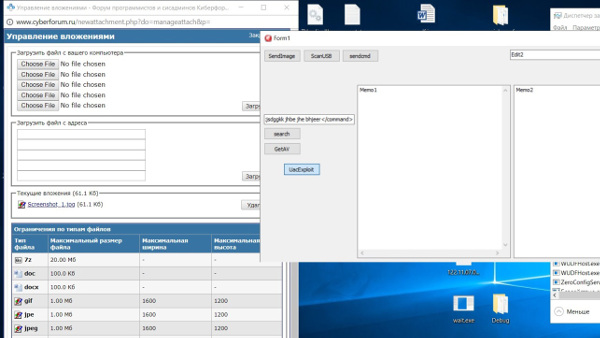

Check Point è riuscita a risalire anche alla fonte di questi attacchi, nello specifico un utente del forum russo CyberForum.ru noto con lo pseudonimo di EvaPiks, attivo con lo stesso nick anche su un forum dedicato al carding, all'utilizzo di carte di credito rubate o clonate. A giudicare dal comportamento tenuto è probabile che l'hacker EvaPiks sia più interessato a ottenere credenziali bancarie che a sottrarre dati riservati.

Il malware è stato individuato grazie alle tecnologie SandBlast Threat Extraction e SandBlast Threat Emulation di Check Point.

Il punto di vista di TeamViewer

L'attaccante ha sfruttato una versione "troianizzata" del noto software di controllo remoto TeamViewer ma questo non significa che esista qualche falla nel programma. Il buco di sicurezza è stato umano, più precisamente la decisione di attivare le macro di un documento proveniente da una fonte non affidabile. "TeamViewer è molto attenta alla cybersecurity e condanna fortemente qualsiasi tipo di attività malevola" - ha commentato l'azienda - "Per portare avanti questo attacco estremamente mirato è stata usata una email di spam contenente un file di Excel che includeva macro malevola. Una volta aperto Excel e infettato il sistema, veniva installata una vecchissima versione di TeamViewer modificata in modo da permettere l'esecuzione di DLL. Per prevenire questi attacchi, gli utenti dovrebbero fare estrema attenzione alle email contenenti allegati sospetti. Consigliamo inoltre di tenere aggiornato il sistema operativo e le soluzioni antivirus per migliorare la sicurezza. Per quanto concerne l'utilizzo di TeamViewer consigliamo di scaricarlo solo dal sito ufficiale - www.teamviewer.com. Consigliamo di utilizzare la versione più recente che include gli ultimi aggiornamenti di sicurezza".

Maggiori informazioni sull'attacco sono disponibili al seguente indirizzo.

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita

Cyberpunk 2077 raggiungerà i 120 FPS su Mac con dettagli ultra: ecco specifiche e data d'uscita Questi nanorod potrebbero cambiare il futuro dell'energia pulita

Questi nanorod potrebbero cambiare il futuro dell'energia pulita realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

realme C71: l’entry-level con display 120 Hz, batteria infinita e NFC a meno di 150 euro

4 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoOvvero ? il tuo commento vuole essere in qualche modo polemico nel merito ? Checkpoint è una delle più grandi aziende di sicurezza al mondo, lo stateful fw l'ha praticamente inventato lei. Hanno dei CERT che scoprono minacce praticamente ogni ora, come del resto tutte le aziende che producono prodotti di sicurezza informatica.

esatto

e vien da se che promuovere la consapevolezza di quanto si sia vulnerabili...non è mai abbastanza!

E' un'ovvietà ma è sempre difficile coniugare la sicurezza con funzionalità. Se proprio proprio si deve lavorare con doc xls, meglio utilizzare piattaforme di sharing come sharefile o nextcloud/own in modo da trustare prima il file, anche se abituare gli utenti è dura

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".