Le sfide del 5G nell'ambito della cybersecurity

di Alberto Falchi , Vittorio Manti pubblicato il 02 Aprile 2019 nel canale Innovazione

Il nuovo standard 5G promette una rivoluzione e abiliterà la connessione per miliardi di nuovi dispositivi IoT, incluse le auto a guida autonomia, dispositivi medicali e sistemi di controllo industriale. Quanto è robusto lo standard 5G? Possiamo fidarci ad esporre su Internet dispositivi che controllano sistemi così importanti?

Il 5G sta arrivando

Manca ormai poco all’esordio delle reti 5G. I progetti pilota di sperimentazione sono partiti da tempo nei prossimi mesi saranno disponibili sul mercato anche i primi smartphone capaci di appoggiarsi alle nuove reti, per lo meno negli USA. L’11 aprile Verizon lancerà il primo servizio commerciale 5G, che include dati e telefono, nelle aree di Chicago e Minneapolis, con l’obiettivo di coprire 30 città entro la fine dell’anno. In Europa, e in particolare in Italia, sarà necessario attendere il 2020. Abbiamo già affrontato il tema dei vantaggi del 5G sia in ambito consumer sia in quello industriale, delle maggiori velocità di trasferimento, delle bassissime latenze e della spinta che daranno all’Internet of Things. Viene naturale però chiedersi come siamo messi dal punto di vista della sicurezza. Stiamo parlando di un’infrastruttura che gestirà miliardi di dispositivi IoT, inclusi sistemi di automazione industriale, dispositivi medicali, videocamere e droni di sorveglianza, oltre che le auto a guida autonoma: siamo certi che il 5G sia in grado di garantire la sicurezza e la privacy necessarie a questo tipo di applicazioni?

La fase iniziale: rimangono i buchi già esistenti

Secondo Steve McGregory, senior director of application and threat intelligence di Ixia, le prime implementazioni del 5G non saranno particolarmente robuste in termini di sicurezza. "Gli operatori hanno puntato ad arrivare il prima possibile sul mercato invece di concentrarsi sulla messa in sicurezza dei loro prodotti e servizi" - spiega McGregory - "La storia ci ha insegnato che quando aumentiamo potenza di calcolo e connettività apriamo nuovi orizzonti per gli attaccanti. Pensiamo al cloud e ai dispositivi IoT: chi avrebbe immaginato che delle videocamere consumer sarebbero stato usate per sferrare il più grande attacco DDoS della storia? (il riferimento è a Mirai NdR) E chi avrebbe pensato che il cloud sarebbe stato sfruttato dagli hacker per lanciare costanti attacchi di tipo brute force alle reti?"

McGregory non sta dicendo che non dobbiamo fidarci del nuovo standard, naturalmente, ma che dobbiamo fare molta attenzione agli aspetti relativi alla sicurezza, sia perché ancora non è banale prevedere tutte le sfide che saremo chiamati ad affrontare sia perché, almeno nella fase iniziale, quella di transizione, i protocolli non saranno particolarmente robusti.

Questo è inevitabile se teniamo conto del fatto che il 5G non sostituirà immediatamente le attuali infrastrutture di rete ma le affiancherà. Almeno inizialmente ci troveremo a operare in ambienti fatti di reti ibride 3G, 4G e 5G e i nuovi dispositivi e servizi saranno esposti agli stessi rischi e alle stesse vulnerabilità nonostante possano sulla carta appoggiarsi a protocolli più sicuri.

Un attaccante, per esempio, potrebbe trovare il modo di far passare la connessione 5G tramite il 4G, basato su protocolli di autenticazione meno sicuri. Le soluzioni non mancano e tutti i produttori stanno lavorando a sistemi capaci di gestire la transizione, come i sistemi Edgeline di HPE o le soluzioni NFV (Network Functions Virtualization) di F5 Networks e Fortinet. La strada verso la sicurezza del 5G passa dalla virtualizzazione delle reti, soprattutto durante l’inevitabile fase di transizione dal 4G, durante la quale vecchie e nuove tecnologie dovranno convivere forzatamente. Per un certo periodo, infatti, i service provider dovranno gestire richieste simultanee di larghezza di banda e di connessione e molte reti 4G non sono state realizzate su piattaforme in grado di gestire tale richiesta di scalabilità. È qui che entra in gioco l'automazione: grazie a tecnologie virtualizzate e basate su cloud, le reti esistenti scaleranno in base alle necessità, facilitando e ottimizzando la migrazione verso i servizi 5G, come ci ha spiegato Raffaele d’Albenzio, Senior Solution Architect EMEA di F5 Networks, quando lo abbiamo incontrato al MWC.

Nonostante le nuove reti mobile non siano ancora disponibili, se non in forma sperimentale, i ricercatori hanno già iniziato ad analizzare il nuovo standard alla ricerca di possibili vulnerabilità e hanno già trovato alcune possibili falle nella sicurezza. Nello specifico, c’è qualche perplessità relativa al sistema di autenticazione 5G AKA (Authenticated Key Exchange). AKA è quel protocollo che permette alla stazione trasmittente e ai dispositivi 5G di effettuare l’autenticazione, scambiare le chiavi e quindi stabilire una connessione sicura e criptata. L’implementazione sulle reti attuali non è considerata particolarmente sicura e per il 5G è previsto un aggiornamento, il 3GPP ( 3rd Generation Partnership Project) che dovrebbe mitigare queste falle. Il paper pubblicato sul sito della Cornell University e intitolato A Formal Analysis of 5G Authentication, gli autori hanno analizzato a fondo il protocollo riscontrando alcune potenziali falle. Niente di irreparabile, fortunatamente: nello stesso paper sono presenti suggerimenti su come rendere AKA più robusto. Il tempo non manca, ma bisogna vedere se i vari attori del mercato terranno conto in tempi brevi di queste importanti segnalazioni, così da essere pronti al momento del lancio.

5G Network Slicing, un’infrastruttura molto più complessa

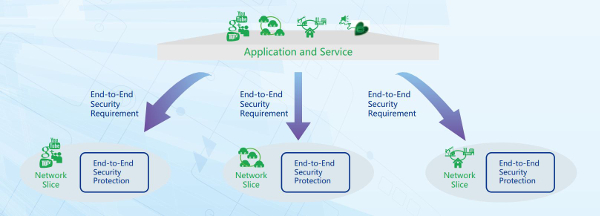

Le nuove reti 5G impongono una radicale revisione delle attuali architetture, che diventeranno estremamente più complesse. Questo perché 5G, al contrario dei precedenti standard, deve accontentare molteplici esigenze e non è limitato a una sola banda di frequenze. La banda inferiore ai 6 Ghz verrà usata per le comunicazioni più “lente” e per coprire maggiori distanze, mentre quella sopra i 24 Ghz offre velocità superiori e bassissime latenze ma copre distanze inferiori. Due sottoreti quindi? Molte di più, in realtà, perché come abbiamo visto attraverso il 5G passeranno i dati di dispositivi differenti, con esigenze e scopi differenti. Non ha senso far confluire in un solo canale i sistemi per la guida autonoma, gli apparecchi IoT medicali, i sistemi di sorveglianza e le più classiche comunicazioni degli smartphone, tutti canali che è meglio siano slegati e indipendenti fra loro sia per ragioni di sicurezza sia per stabilità. È per questo motivo che con 5G si introduce il concetto di Network Slicing, letteralmente “fare a fette la rete”. In termini pratici il network slicing è la virtualizzazione della rete: invece di usare il 5G come imbuto dove confluisce qualsiasi connessione, le comunicazioni verranno suddivise in tante reti virtuali ciascuna con le sue caratteristiche e i suoi scopi. In questa maniera un problema sulla rete che gestisce le comunicazioni dati tra smarpthone non andrà a interferire con lo “slice” dedicato alle auto a guida autonoma e le risorse potranno essere bilanciate in ogni momento a seconda del carico, privilegiando naturalmente i sistemi mission critical.

Questo approccio porta con sé numerosi vantaggi: una struttura più robusta, più versatile e per certi versi più semplice da implementare e mantenere, gestibile centralmente invece che in locale. D’altro canto, così facendo la complessità dell’architettura e - sulla carta - può aprire la via a nuovi tipi di vulnerabilità, dato che stiamo parlando di mettere in comunicazione reti basate su tecnologie cloud e NFV (Network Function Virtualization) realizzate da differenti vendor. Per districare questa complicata matassa di tecnologie diventa necessario adottare nuovi strumenti, capaci di automatizzare le procedure e permettere a un ecosistema tanto complesso ed eterogeneo di funzionare in maniera efficiente.

Un esempio è F5 Automation Toolchain, che consente la realizzazione di deployment automatizzati e la configurazione e gestione dei dispositivi F5 e dei servizi che supportano. F5 Automation Toolchain fornisce gli strumenti necessari per automatizzare i servizi F5 e integrare le soluzioni F5 negli strumenti di automazione, analisi e orchestrazione di terze parti.

5G e Internet of Things

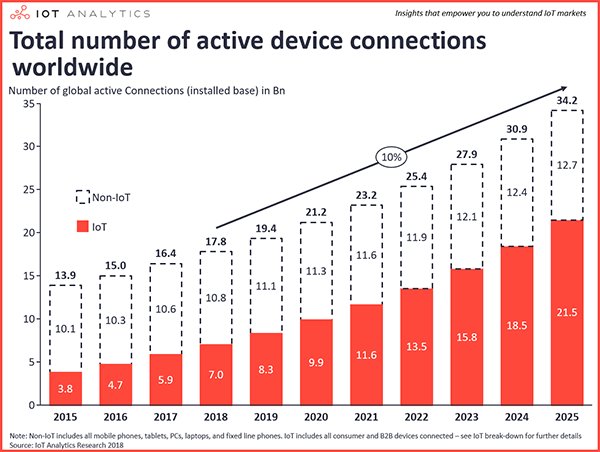

A oggi ci sono qualcosa come 7 miliardi di dispositivi IoT in giro per il mondo, praticamente uno per abitante. Fra sei anni si prevede che il numero supererà i 21 miliardi. Telecamere di sorveglianza, automobili, semafori, droni, sensori medicali, dispositivi industriali… tutto passerà attraverso il 5G e di conseguenza la sicurezza è un aspetto fondamentale. È per questo motivo che l’approccio alla sicurezza si sta spostando dal core (la rete principale) all’edge, al perimetro. Per evitare di sovraccaricare le reti di dati sarà si rivela necessario elaborare i dati e gestire le policy di sicurezza fuori dal core, fatto che spiega il crescente interesse verso le tecnologie per l’edge computing. Ce lo ha confermato durante il MWC Ronen Shpirer, Senior Solutions Marketing Manager di Fortinet: "Nel 5G, tutto il traffico è criptato, da quando esce dal dispositivo lungo tutti i passaggi che lo portano al core della rete, e si tratta di criptazione forte. La sicurezza è stata presa in considerazione. D'altro canto, il 5G spinge verso un'infrastruttura aperta, più prona agli attacchi."

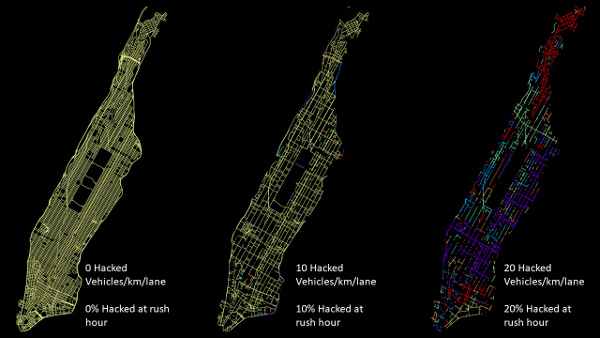

Una sfida non indifferente per gli attori del mercato, che dovranno dimostrare di aver appreso la lezione passata e partire da un approccio “security by design”. Non ci si possono permettere gli stessi errori fatti in passato con le prime reti Wi-FI e le debolezze nel protocollo WEP né di mettere in giro dispositivi IoT men che sicuri: la posta in gioco è troppo alta. Un attacco al sistema che gestisce la guida autonoma o assistita delle auto potrebbe facilmente mettere in crisi una città come New York. Come specificato in questo studio presentato della APS (American Physical Society), per un malintenzionato sarebbe sufficiente compromettere un numero relativamente basso di veicoli, il 20%, per bloccare la città. Non è necessario pensare a strani scenari dove le Tesla impazziscono: ormai sono molte le auto i cui sistemi possono essere controllati a distanza, per esempio la Jeep Cherokee, auto piuttosto diffusa e - soprattutto - vulnerabile. Basterebbe spegnere il motore del 20% dei veicoli per bloccare una capitale come New York, secondo le simulazioni proposte nello studio della APS. Ecco perché è fondamentale che oltre all’infrastruttura sia garantito un alto livello di sicurezza anche su tutti i dispositivi che si andranno a connettere, in particolare quelli controllabili da remoto. Una falla di sicurezza grave come quella attualmente presente nella stragrande maggioranza delle gru da cantiere (ne abbiamo parlato qui) potrebbe causare disastri se l’exploit fosse attuabile anche da remoto, magari su decine o centinaia di dispositivi contemporaneamente.

Il tema è preso sul serio dai protagonisti del mercato e per una volta noi europei possiamo ritenerci fortunati sotto questo profilo: le severe norme del GPDR stanno obbligando aziende a tenere in serie considerazione tutte le questioni relative alla privacy e, di conseguenza, alla cybersecurity. Una grossa spinta arriva anche da Huawei, che in Europa è il principale player sul 5G, che ha recentemente inaugurato il Cyber Security Transparency Centre di Bruxelles, proprio nell’ottica di promuovere standard di sicurezza migliori e condivisi fra tutti gli stati europei.

HPE Discover 2025: tra agenti intelligenti, infrastruttura AI-native e un futuro ibrido

HPE Discover 2025: tra agenti intelligenti, infrastruttura AI-native e un futuro ibrido Radeon RX 9060 XT, assalto a NVIDIA? Ecco come va la nuova scheda video di AMD

Radeon RX 9060 XT, assalto a NVIDIA? Ecco come va la nuova scheda video di AMD LG gram Pro 16Z90TP: il notebook grande ma sottile

LG gram Pro 16Z90TP: il notebook grande ma sottile Trasformare le bottiglie in Tachipirine: la rivoluzione nel riciclo della plastica

Trasformare le bottiglie in Tachipirine: la rivoluzione nel riciclo della plastica Fotovoltaico, in arrivo da Fantoni il più grande impianto italiano con oltre 27.000 pannelli

Fotovoltaico, in arrivo da Fantoni il più grande impianto italiano con oltre 27.000 pannelli HPE riceve il via libera per acquisire Juniper, con due condizioni inattese

HPE riceve il via libera per acquisire Juniper, con due condizioni inattese

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoQuoto

Inoltre non riesco a capire, probabilmente per l'età che avanza, tutta questa necessità di collegare dispositivi alle reti mobili che potrebbero benissimo essere cablati; p.es. le videocamere di sorveglianza. Ancora peggio, sempre IMHO, collegare i dispositivi industriali (ci lavoro con 'ste robe, qualcosina ne capisco); non ho ancora ben capito a quali si riferiscono, quando parlano di questi argomenti (e probabilmente non lo sanno nemmeno i giornalisti che scrivono gli articoli sul 5G...), ma se l'idea è di collegare la sensoristica e gli attuatori in campo con la CPU tramite il 5G per me è una cag..a pazzesca (cit.). A parte la velocità di risposta, che pur limitata che sia sarà sempre maggiore di un cablaggio elettrico, quando ci sono problemi alla rete (di un fornitore esterno, cioè fuori dal controllo diretto degli utilizzatori) si fermano le fabbriche

Ma probabilmente sono io che non ho capito 'na mazza...

5g in industria?

che benefici può dare a una macchina cnc o a un gruppo di macchine cnc?forse il collegamento con la casa produttrice per un upgrade software?

si può già fare con cavo ethernet o una rete wireless.

sbaglio io o è una forzatura?sarebbe come mettere una camerina cmos su una fresa cnc per dare la possibilità all'operatore di farsi i selfie finchè lavora e condividere le foto direttamente su instagram,farebbe sembrare la fresa una macchina ipertecnologica aggiungendo una funzione inutile e da un certo punto di vista pure dannosa (distrazione,infortunio etc).

Oppure i freni della bici wireless,che non ti fanno risparmiare in peso (metteteci gli attuatori,batterie etc)solo per renderla più fica,che poi,dagli esperimenti condotti,1 frenata su 10000 salta ma è da considerarsi sicura (finchè quell'uno su diecimila non ti fa schiantare addosso a una corriera).

adoro il futuro e la tecnologia che ne può scaturire ma certe forzature senza senso non le capisco.

Che il 5g sia il futuro e pure una cosa bellissima sono concorde,ma infilarlo dove non serve la trovo una cosa stupida e poco pragmatica.

Quoto!

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".